サイバーセキュリティ研究者は、台湾のユーザーを標的にした新しいフィッシングキャンペーンについて警告しており、HoldingHands RATやGh0stCringeといったマルウェアファミリーが使用されています。

この活動は、台湾の国税局を装ったフィッシングメッセージを送信することにより、今年1月にWinos 4.0マルウェアフレームワークを配信したより広範なキャンペーンの一部です。Fortinet FortiGuard Labsは、The Hacker Newsと共有した報告書で述べています。

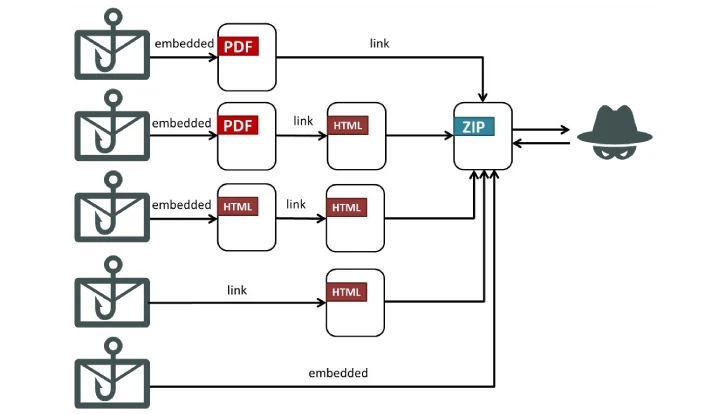

サイバーセキュリティ企業は、継続的な監視を通じて追加のマルウェアサンプルを特定し、Silver Fox APTと呼ばれる同じ脅威アクターが、フィッシングメールを介して配布されたマルウェアを含むPDFドキュメントやZIPファイルを使用してGh0stCringeとHoldingHands RATに基づくマルウェアを配信していることを観察しました。

注目すべきは、HoldingHands RAT(別名Gh0stBins)とGh0stCringeの両方が、広く中国のハッキンググループによって使用されている既知のリモートアクセス型トロイの木馬であるGh0st RATのバリアントであるということです。

攻撃の出発点は、政府やビジネスパートナーからのメッセージを装ったフィッシングメールであり、税金、請求書、年金に関連する誘因を使用して受信者に添付ファイルを開かせるように仕向けます。別の攻撃チェーンでは、クリックするとマルウェアをダウンロードする埋め込み画像を利用しています。

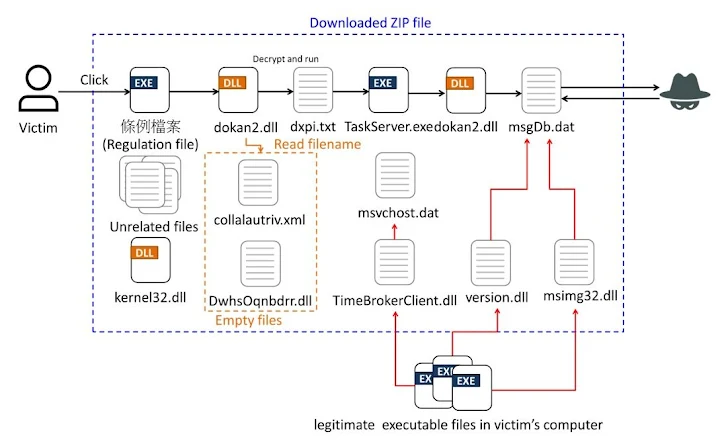

PDFファイルには、ターゲットをZIPアーカイブをホストするダウンロードページにリダイレクトするリンクが含まれています。このファイル内には、いくつかの正当な実行ファイル、シェルコードローダー、および暗号化されたシェルコードが含まれています。

多段階の感染シーケンスは、シェルコードローダーを使用してシェルコードを復号化し、実行することを伴います。これは、正当なバイナリによってDLLサイドローディング技術を使用してサイドロードされるDLLファイルに他なりません。攻撃の一環として展開される中間ペイロードには、マルウェアが侵害されたホスト上で妨げられることなく実行されるようにするためのアンチVMおよび特権昇格が組み込まれています。

攻撃は「msgDb.dat」の実行で最高潮に達し、ユーザー情報を収集し、ファイル管理およびリモートデスクトップ機能を促進するための追加モジュールをダウンロードするコマンド&コントロール(C2)機能を実装します。

Fortinetは、フィッシングメール内のPDF添付ファイルを介してGh0stCringeを拡散する脅威アクターも発見し、ユーザーをドキュメントダウンロードHTMページに誘導しています。

「攻撃チェーンは多数のシェルコードとローダーの断片で構成されており、攻撃フローを複雑にしています」と同社は述べています。「Winos、HoldingHands、Gh0stCringeにわたって、この脅威グループはマルウェアと配布戦略を継続的に進化させています。」

翻訳元: https://thehackernews.com/2025/06/silver-fox-apt-targets-taiwan-with.html