サイバーセキュリティ研究者が、マクドナルドのチャットボット求人応募プラットフォーム「McHire」に脆弱性を発見し、アメリカ国内の6,400万件以上の求人応募者の個人情報が流出していたことが明らかになりました。

この脆弱性は、セキュリティ研究者のイアン・キャロル氏とサム・カリー氏によって発見されました。彼らは、チャットボットの管理者パネルが、ログイン名「123456」とパスワード「123456」という弱い認証情報で保護されたテスト用フランチャイズを利用していることを突き止めました。

McHireはParadox.aiによって運営され、マクドナルドのフランチャイズの約90%で利用されています。応募者は「Olivia」というチャットボットを通じて、氏名、メールアドレス、電話番号、自宅住所、勤務可能日などを入力し、応募プロセスの一環として性格診断テストの受験も求められます。

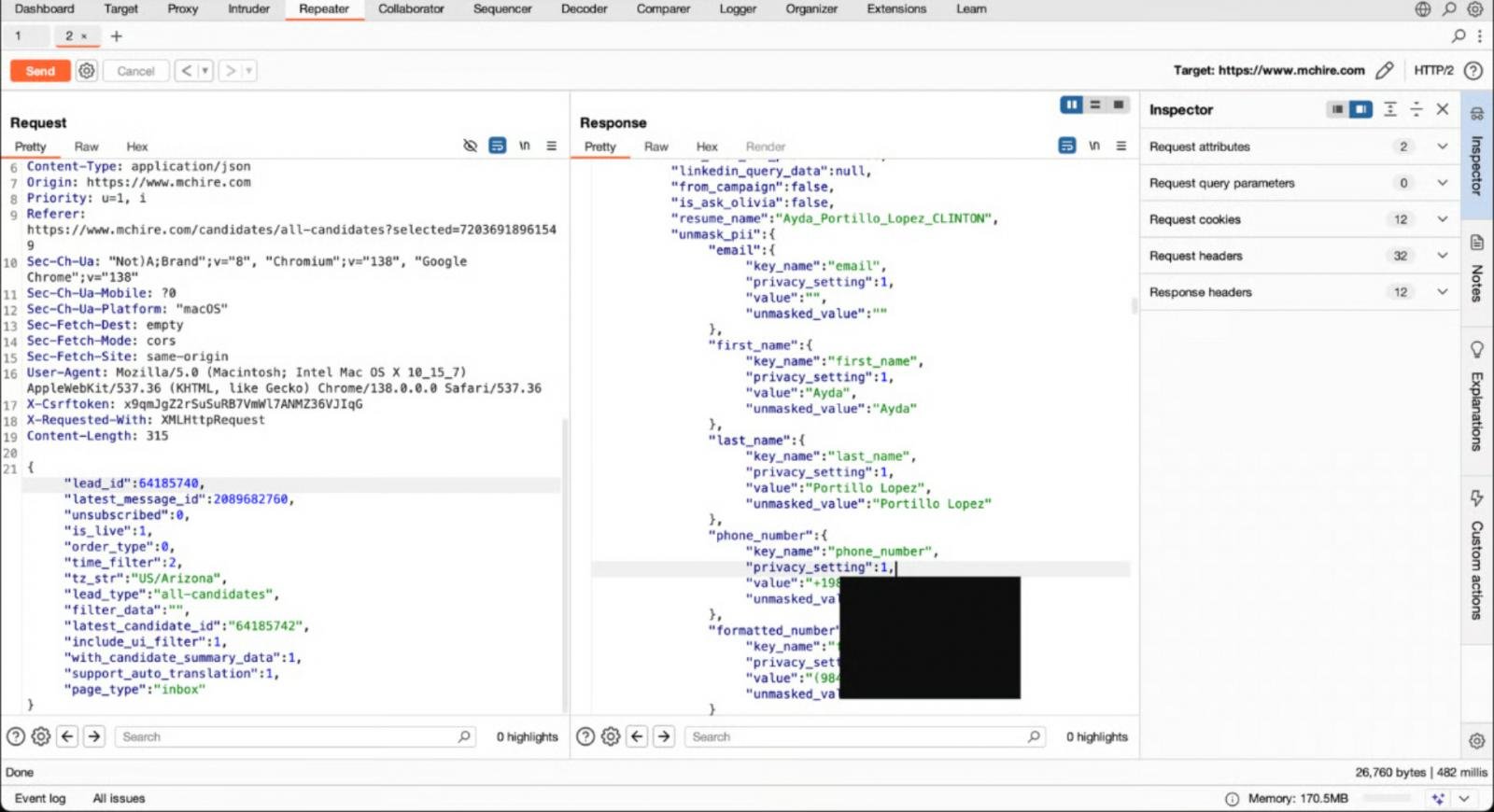

研究者たちはログイン後、テスト用フランチャイズに求人応募を送信し、プロセスの動作を確認しました。

このテスト中、HTTPリクエストが/api/lead/cem-xhrというAPIエンドポイントに送信されていることに気づき、そこではlead_idというパラメータが使われており、彼らの場合は64,185,742でした。

研究者たちは、lead_idパラメータを増減させることで、過去にMcHireで応募した実際の応募者のチャット履歴、セッショントークン、個人データを閲覧できることを発見しました。

この種の脆弱性はIDOR(Insecure Direct Object Reference:不適切な直接オブジェクト参照)と呼ばれ、アプリケーションが内部オブジェクト識別子(レコード番号など)を、ユーザーがそのデータへアクセスする権限を持っているか確認せずに公開してしまう場合に発生します。

「数時間の簡単なセキュリティレビューの中で、私たちは2つの重大な問題を特定しました。1つは、レストランオーナー向けのMcHire管理インターフェースがデフォルトの認証情報123456:123456を受け入れていたこと、もう1つは内部APIのIDORにより、任意の連絡先やチャットにアクセスできたことです」とキャロル氏は脆弱性についてのレポートで説明しています。

「この2つの問題により、私たちやMcHireアカウントを持つ他の誰もが、6,400万件以上の応募者の個人データを取得できる状態でした。」

このケースでは、リクエスト内のlead_id番号を増減させるだけで、他の応募者の機微なデータが返されてしまい、APIがユーザーのアクセス権を確認していませんでした。

この問題は6月30日にParadox.aiとマクドナルドに報告されました。

マクドナルドは1時間以内に報告を認識し、デフォルトの管理者認証情報はすぐに無効化されました。

「私たちは、サードパーティプロバイダーParadox.aiによるこの容認できない脆弱性に失望しています。問題を知った直後、Paradox.aiに即時の対応を義務付け、報告当日に解決されました」とマクドナルドはWiredへの声明で述べています。

ParadoxはIDOR脆弱性への修正を展開し、問題が緩和されたことを確認しました。Paradox.aiは今後、同様の重大な問題が再発しないよう、システムの見直しを進めていると述べています。

2025年の8つの一般的な脅威

クラウド攻撃はますます高度化していますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検知したデータから、クラウドに精通した脅威アクターが用いる8つの主要な手法を本レポートで明らかにします。