Tara Seals、ニュース編集長、Dark Reading

2025年7月17日

読了時間:5分

出典:Martin Bache(Alamy Stock Photo経由)

オフィスプリンターのサイバーセキュリティ管理に関して、ITチームのうちファームウェアを迅速にパッチ適用しているのはわずか36%しかおらず、攻撃者が壊滅的な影響を与えるために悪用できる明白な防御の隙間が残されています。

これは、HP Wolf Securityが800人以上のITおよびセキュリティ意思決定者を対象にしたグローバル調査で、プリンターライフサイクルのあらゆる段階で広範な失敗の証拠を発見したことによるものです。

「プリンターへのファームウェアアップデートを迅速に適用しないことは、組織を不必要に脅威にさらし、サイバー犯罪者による重要データの流出やデバイスの乗っ取りなど、深刻な影響をもたらす可能性があります」と、本日発表されたレポートは述べています。

リスクは高まっています。「プリンターはもはや無害なオフィス備品ではなく、機密データを保存するスマートで接続されたデバイスです」と、HP Inc.のグローバルシニアプリントセキュリティストラテジストであるSteve Inch氏は調査レポートで警告しています。「複数年にわたるリフレッシュサイクルにより、セキュリティが確保されていないプリンターは長期的な脆弱性を生み出します。」

さらに彼は、「もし侵害された場合、攻撃者は機密情報を収集して恐喝や売却に利用することができます。誤った選択をすると、組織はファームウェア攻撃や改ざん、侵入に気付けなくなり、攻撃者がより広いネットワークにアクセスするための歓迎マットを敷いてしまうことになります」と述べています。

プリンター:サイバー攻撃者にとって魅力的でバグの多いエンドポイント

企業のセキュリティチームによる見落としがあるにもかかわらず、プリンターは攻撃者のレーダーにしっかりと捉えられています。2021年のPrintNightmareによるWindowsデバイスの大量悪用以降、この種のエンドポイントは悪意ある攻撃者によって積極的に標的とされています。

昨年のQuocircaによる調査(PDF)によると、67%の組織が安全でないプリンターによるデータ損失を経験しており(2023年の61%から増加)、中堅市場の組織ではこの数字が74%に跳ね上がっています。実際、HP Wolf Securityの調査結果によると、ITチームはプリンター1台あたり月平均3.5時間をハードウェアやファームウェアのセキュリティ侵害やその他の関連問題の管理に費やしています。

最近では、脅威アクターが数週間前にMicrosoft 365のあまり知られていない機能を利用し、ユーザーをなりすましてオフィスプリンターからフィッシングメールを送信していたことが発覚しました。Varonisの研究者が特定した被害者は複数の業界(特に金融)にまたがる70件で、被害者の95%が米国に集中していました。

このような標的化の機会は当面なくなりそうにありません。2月には、人気のある中小規模向けXeroxビジネスプリンターにおいて、攻撃者が組織のWindows環境に完全アクセスできる脆弱性が公開されました。Xerox VersaLink C7025の2つの脆弱性(現在は修正済み)は「パスバック攻撃」と呼ばれるもので、攻撃者がプリンターの設定を操作してユーザーの認証情報を取得できてしまいます。

6月には、同様のパスバック問題がKonica Minolta bizhub複合機で報告・修正されました。これにより、悪意ある者がWindows Active Directoryの認証情報を取得し、他の重要なWindowsサーバーやファイルシステムに横展開して侵害することが可能になります。

さらに6月後半には、攻撃者がデフォルトの管理者パスワードを生成できる重大かつ修正不能なCVSS 9.8の脆弱性を含む一連の脆弱性が、Brother製の数百種類のプリンター・スキャナー・ラベルプリンターに影響することが判明しました。

プリンターライフサイクル全体で広がるサイバーギャップ

パッチ適用だけでも十分に問題ですが、HP Wolfの調査では、機器調達チームとセキュリティ部門の連携不足など、さらなるセキュリティギャップも明らかになりました。例えば、新規プリンター購入時にセキュリティ基準についてセキュリティ担当者に意見を求めるのはわずか38%であり、購入のほぼ半数(54%)ではセキュリティに関する主張がたとえ問われても検証されていません。調達チームの55%は、ベンダーからのセキュリティ質問への回答をセキュリティチームに提出すらしていません。

その結果、調査回答者の60%が、ハードウェア調達段階での連携不足が組織をリスクにさらしていると警告しています。

出典:HP Wolf Security

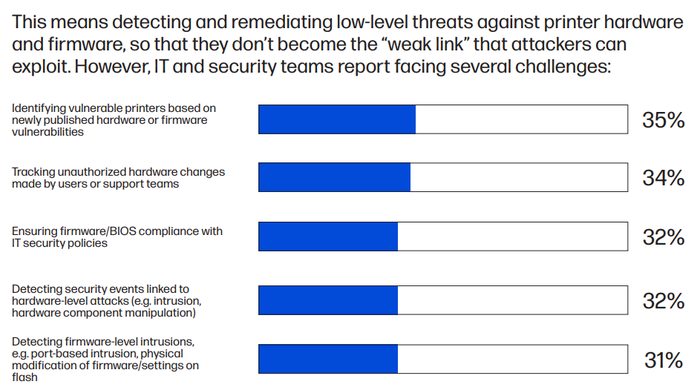

プリンターが到着した後も問題は続きます。回答者の約半数(51%)は、プリンターが工場や輸送中に改ざんされていないかどうか確認できていません。また、新たに公開されたハードウェアやファームウェアの脆弱性に基づいて脆弱なプリンターを特定できるのはわずか35%(ベンダーや公に知られていないゼロデイ脅威は言うまでもありません)。

可視性も大きなセキュリティホールです。回答者の約3分の1しか、ユーザーやサポートチームによる無許可のハードウェア変更を追跡できず(34%)、さらに3分の1はハードウェアレベルの攻撃に関連するセキュリティイベントを検知できません(32%)。

一方、プリンターのライフサイクル終了時には、86%の回答者がデータセキュリティがプリンターの再利用・再販・リサイクルの障壁になっていると答えており、多くの使用済みや廃棄されたプリンターが放置されたり、最悪の場合、ネットワーク上に残り続けています。

対策とプリンターセキュリティのベストプラクティス

幸いなことに、レポートによれば、組織がハードウェアライフサイクル全体でエンドポイントインフラのセキュリティとレジリエンスを向上させるために取れる対策があります。これには以下が含まれます:

-

IT、セキュリティ、調達チームが連携し、新しいプリンターのセキュリティおよびレジリエンス要件を効果的に定義する。

-

製品やサプライチェーンプロセスに関して、メーカー発行のセキュリティ証明書を要求し活用する。

-

セキュリティ脅威への曝露を最小限に抑えるため、ファームウェアアップデートを迅速に適用する。

-

セキュリティツールを活用し、プリンターのポリシーベース設定のコンプライアンスを効率化する。

-

ゼロデイ脅威やマルウェアを継続的に監視し、低レベル攻撃の防止・検知・隔離・復旧が可能なプリンターを導入する。

-

ハードウェア、ファームウェア、保存データの安全な消去機能を備え、安心して再利用やリサイクルできるプリンターを選択する。

「プリンターはしばしば『接続してそのまま放置』されるタイプのIT機器であり、アップデートやセキュリティパッチが見落とされがちです」と、Bambenek Consulting社長のJohn Bambenek氏はメール声明で述べています。「しかし、プリンターにもオペレーティングシステムがあり、攻撃者が標的環境に静かにとどまりつつ横展開や持続的侵入を行うために利用されることがあります。これらのデバイスをインターネット経由でオープンにアクセスできる状態にしてはならないという警鐘です。なぜなら、過去にも悪意ある者がプリンターを標的にしてきたからです。」