2025年7月21日Ravie Lakshmananウェブセキュリティ / 暗号通貨

新たな攻撃キャンペーンにより、世界中で3,500以上のウェブサイトがJavaScriptによる暗号通貨マイナーに侵害され、かつてCoinHiveなどによって広まったブラウザベースのクリプトジャッキング攻撃が再び現れています。

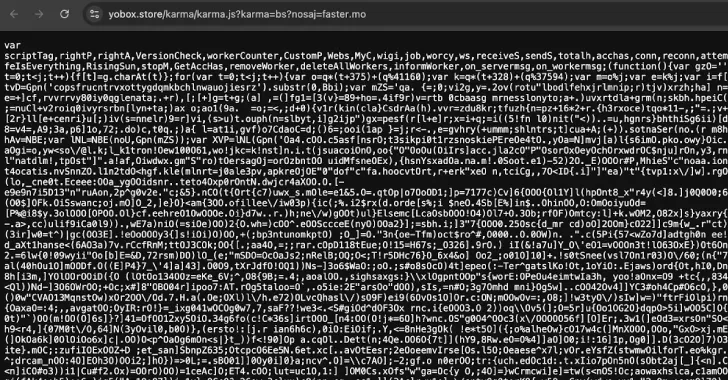

このサービスは、ブラウザメーカーがマイナー関連のアプリやアドオンを禁止する措置を講じた後に終了しましたが、c/sideの研究者によると、難読化されたJavaScript内に隠されたステルスマイナーが発見されており、デバイスの計算能力を評価し、バックグラウンドでWeb Workersを生成して並列でマイニングタスクを実行し、警戒を招かないようにしているとのことです。

さらに重要なのは、この活動がWebSocketsを利用して外部サーバーからマイニングタスクを取得し、デバイスの能力に応じてマイニングの強度を動的に調整し、リソース消費を制御してステルス性を維持している点です。

「これはステルスマイナーであり、ユーザーやセキュリティツールの目を逃れるために目立たないよう設計されています」と、セキュリティ研究者のHimanshu Anandは述べています。

この手法の結果、ユーザーは侵害されたウェブサイトを閲覧している間に知らぬ間に暗号通貨のマイニングを行わされ、自分のコンピュータが本人の知らないうちに密かに暗号通貨を生成するマシンにされてしまいます。ウェブサイトがどのように侵害され、ブラウザ内マイニングが可能になっているかは現時点では不明です。

さらに解析を進めたところ、3,500以上のウェブサイトがこの大規模な不正暗号通貨マイニング活動に巻き込まれていることが判明し、JavaScriptマイナーをホスティングしているドメインは過去にMagecartクレジットカードスキマーとも関連していたことから、攻撃者がペイロードや収益源を多様化しようとしていることが示唆されます。

同じドメインを使用してマイナーとクレジット/デビットカード情報の流出スクリプトの両方を配信していることは、脅威アクターがJavaScriptを武器化し、無防備なサイト訪問者を標的とした機会的な攻撃を仕掛ける能力を持っていることを示しています。

「攻撃者は今や、力ずくでリソースを奪うのではなく、難読化やWebSocket、インフラの使い回しを用いてステルス性を重視しています」とc/sideは述べています。「目的はデバイスを一気に消耗させることではなく、長期間にわたってリソースを徐々に吸い上げる、いわばデジタルヴァンパイアのようなものです。」

これらの発見は、OpenCartコンテンツ管理システム(CMS)を利用する東アジアのECサイトを標的としたMagecartスキミングキャンペーンとも時期を同じくしており、チェックアウト時に偽の決済フォームを挿入して銀行情報を含む金融情報を被害者から収集し、その情報が攻撃者のサーバーに送信される仕組みです。

ここ数週間で、クライアントサイドやウェブサイトを狙った攻撃はさまざまな形態を取っていることが判明しています –

- JavaScript埋め込みを利用し、正規のGoogle OAuthエンドポイント(”accounts.google[.]com/o/oauth2/revoke”)に関連付けられたコールバックパラメータを悪用して、難読化されたJavaScriptペイロードにリダイレクトし、攻撃者が管理するドメインへの悪意あるWebSocket接続を作成する

- Google Tag Manager(GTM)スクリプトをWordPressデータベース(wp_optionsやwp_postsテーブル)に直接注入し、リモートJavaScriptを読み込んで訪問者を200以上のスパムドメインにリダイレクトする

- WordPressサイトのwp-settings.phpファイルを侵害し、ZIPアーカイブから直接悪意あるPHPスクリプトを読み込ませ、コマンド&コントロール(C2)サーバーに接続、最終的にはサイトの検索エンジンランキングを利用してスパムコンテンツを注入し、攻撃者の怪しいサイトの検索順位を上げる

- WordPressサイトテーマのフッターPHPスクリプトに悪意あるコードを注入し、ブラウザリダイレクトを実行する

- 感染したドメイン名を冠した偽のWordPressプラグインを利用し、検索エンジンクローラーが検出されたときのみ作動してスパムコンテンツを配信し、検索エンジン結果を操作する

- WordPressプラグイン「Gravity Forms」のバックドア付きバージョン(2.9.11.1および2.9.12のみ影響)を公式ダウンロードページ経由でサプライチェーン攻撃として配布し、外部サーバーに接続して追加ペイロードを取得、攻撃者にウェブサイトの完全な管理権限を与える管理者アカウントを追加する

「インストールされると、悪意あるコードの改変はパッケージのアップデートを妨害し、外部サーバーに接続して追加ペイロードのダウンロードを試みます」と、Gravity Forms開発元のRocketGeniusは述べています。

「このペイロードの実行に成功すると、管理者アカウントの追加を試みます。これにより、リモートアクセスの拡大、さらなる不正な任意コードの注入、既存管理者アカウントの操作、保存されたWordPressデータへのアクセスなど、他のさまざまな悪意ある行為への裏口が開かれます。」

翻訳元: https://thehackernews.com/2025/07/3500-websites-hijacked-to-secretly-mine.html