サイバーセキュリティ研究者は、Tridium社のナイアガラフレームワークに影響を与える十数件以上のセキュリティ脆弱性を発見しました。これらは、特定の状況下で同じネットワーク上の攻撃者がシステムを侵害できる可能性があります。

「これらの脆弱性は、ナイアガラシステムが誤って構成され、特定のネットワークデバイスで暗号化が無効化された場合に完全に悪用可能です」とNozomi Networks Labsは先週公開したレポートで述べています。「これらが連鎖して利用された場合、同じネットワークにアクセスできる攻撃者(たとえば中間者(MiTM)攻撃の位置にいる場合)がナイアガラシステムを侵害できる可能性があります。」

Tridium(Honeywellの独立事業体)によって開発されたナイアガラフレームワークは、さまざまなメーカーのHVAC、照明、エネルギー管理、セキュリティなど幅広いデバイスを管理・制御するために使用されるベンダーニュートラルなプラットフォームであり、ビル管理、産業オートメーション、スマートインフラ環境で価値あるソリューションとなっています。

このフレームワークは2つの主要なコンポーネントで構成されています。プラットフォームは、ステーションの作成・管理・実行に必要なサービスを提供する基盤となるソフトウェア環境であり、ステーションは接続されたデバイスやシステムと通信し、制御を行います。

Nozomi Networksが特定した脆弱性は、ナイアガラシステムが誤って構成され、ネットワークデバイス上で暗号化が無効化された場合に悪用可能となり、ラテラルムーブメントや広範な運用障害を引き起こし、安全性、生産性、サービス継続性に影響を及ぼします。

最も深刻な問題は以下の通りです:

- CVE-2025-3936(CVSSスコア:9.8)- 重要リソースに対する不適切な権限割り当て

- CVE-2025-3937(CVSSスコア:9.8)- 計算コストが不十分なパスワードハッシュの使用

- CVE-2025-3938(CVSSスコア:9.8)- 暗号化ステップの欠如

- CVE-2025-3941(CVSSスコア:9.8)- Windows: DATA 代替データストリームの不適切な処理

- CVE-2025-3944(CVSSスコア:9.8)- 重要リソースに対する不適切な権限割り当て

- CVE-2025-3945(CVSSスコア:9.8)- コマンド内の引数区切り文字の不適切な無害化

- CVE-2025-3943(CVSSスコア:7.3)- 機密クエリ文字列を含むGETリクエストメソッドの使用

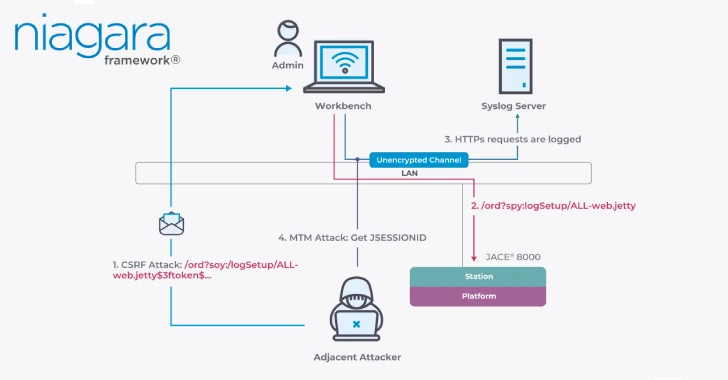

Nozomi Networksは、CVE-2025-3943とCVE-2025-3944を組み合わせたエクスプロイトチェーンを作成でき、ネットワークにアクセスできる隣接攻撃者がナイアガラベースのターゲットデバイスを侵害し、最終的にルート権限でのリモートコード実行を可能にすることができたと述べています。

具体的には、攻撃者はCVE-2025-3943を利用して、Syslogサービスが有効な場合にanti-CSRF(クロスサイトリクエストフォージェリ)リフレッシュトークンを傍受し、トークンを含むログが暗号化されていないチャネルで送信される可能性があります。

トークンを入手した脅威アクターは、CSRF攻撃を仕掛け、管理者を特別に細工されたリンクに誘導して、すべての受信HTTPリクエストとレスポンスの内容が完全にログに記録されるようにします。その後、攻撃者は管理者のJSESSIONIDセッショントークンを抽出し、それを使って昇格権限でナイアガラステーションに接続し、永続的なアクセスのための新たなバックドア管理者ユーザーを作成します。

攻撃の次の段階では、管理者権限を悪用してデバイスのTLS証明書に関連付けられた秘密鍵をダウンロードし、ステーションとプラットフォームが同じ証明書と鍵インフラを共有しているという事実を利用して、中間者(AitM)攻撃を実行します。

プラットフォームの制御を得た攻撃者は、CVE-2025-3944を利用してデバイス上でルート権限のリモートコード実行を容易にし、完全な乗っ取りを達成できます。責任ある情報開示の後、これらの問題はナイアガラフレームワークおよびエンタープライズセキュリティのバージョン4.14.2u2、4.15.u1、または4.10u.11で対策済みです。

「ナイアガラはしばしば重要なシステムに接続され、時にはIoT技術と情報技術(IT)ネットワークを橋渡しするため、高価値のターゲットとなる可能性があります」と同社は述べています。

「ナイアガラ搭載システムで制御可能な重要な機能を考慮すると、これらの脆弱性は、Tridiumのハードニングガイドラインやベストプラクティスに従って構成されていない場合、運用のレジリエンスやセキュリティに高いリスクをもたらす可能性があります。」

この情報開示は、オープンソースのPROFINETプロトコル実装であるP-Net Cライブラリにも複数のメモリ破損の脆弱性が発見されたことを受けたものです。これらは、ネットワークアクセスを持つ認証されていない攻撃者が標的デバイスでサービス拒否(DoS)状態を引き起こす可能性があります。

「実際には、CVE-2025-32399を悪用することで、攻撃者はP-Netライブラリを実行しているCPUを無限ループに陥れ、CPUリソースを100%消費させることができます」とNozomi Networksは述べています。「もう一つの脆弱性であるCVE-2025-32405は、攻撃者が接続バッファの境界を越えて書き込み、メモリを破壊し、デバイスを完全に使用不能にすることを可能にします。」

これらの脆弱性は、2025年4月下旬にリリースされたライブラリのバージョン1.0.2で修正されています。

近月では、Rockwell Automation PowerMonitor 1000、Bosch Rexroth ctrlX CORE、および稲葉電機産業のIB-MCT001カメラにも複数のセキュリティ欠陥が発見されており、任意コマンドの実行、デバイスの乗っ取り、DoS、情報窃取、さらには遠隔監視のためのライブ映像へのアクセスが可能となる恐れがあります。

「これらの脆弱性が悪用されると、攻撃者が製品のログインパスワードを取得し、不正アクセス、製品データの改ざん、製品設定の変更などが可能になる可能性があります」と米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)はIB-MCT001の脆弱性に関する勧告で述べています。

翻訳元: https://thehackernews.com/2025/07/critical-flaws-in-niagara-framework.html