Qantas、Allianz Life、LVMH、Adidasなどの企業に影響を与えた一連のデータ侵害は、ShinyHuntersという恐喝グループに関連付けられており、同グループはボイスフィッシング攻撃を用いてSalesforce CRMインスタンスからデータを盗み出していました。

6月、Googleの脅威インテリジェンスグループ(GTIG)は、UNC6040として追跡されている脅威アクターがSalesforceの顧客を標的としたソーシャルエンジニアリング攻撃を行っていると警告しました。

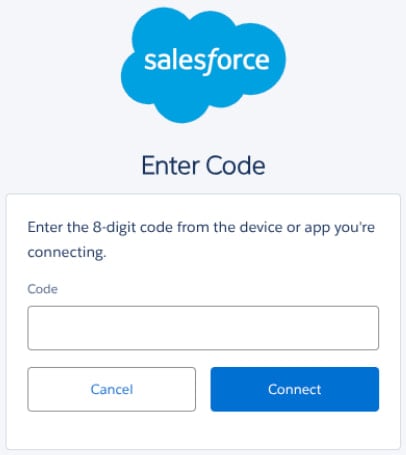

これらの攻撃では、脅威アクターが電話でITサポートスタッフを装い、標的となった従業員にSalesforceの接続アプリ設定ページにアクセスするよう説得しようとしました。このページで「接続コード」を入力するよう指示し、これにより悪意のあるバージョンのSalesforce Data Loader OAuthアプリが標的のSalesforce環境にリンクされました。

一部のケースでは、Data Loaderコンポーネントが「My Ticket Portal」と名前を変更され、攻撃をより信頼性のあるものにしていました。

出典: Google

GTIGによると、これらの攻撃は通常、ビッシング(音声フィッシング)を通じて行われましたが、Oktaのログインページを装ったフィッシングページを通じて認証情報やMFAトークンも盗まれていました。

この報告の時期に、複数の企業がサードパーティのカスタマーサービスやクラウドベースのCRMシステムに関連するデータ侵害を報告しました。

LVMHの子会社であるルイ・ヴィトン、ディオール、ティファニーはそれぞれ、顧客情報データベースへの不正アクセスを公表し、ティファニー・コリアは顧客に対し、攻撃者が「顧客データ管理用のベンダープラットフォーム」を侵害したと通知しました。

Adidas、Qantas、Allianz Lifeもサードパーティシステムに関連する侵害を報告しており、Allianzはそれがサードパーティの顧客関係管理プラットフォームであったことを確認しています。

「2025年7月16日、悪意のある脅威アクターがAllianz Life Insurance Company of North America(Allianz Life)が利用するサードパーティのクラウド型CRMシステムにアクセスしました」とAllianz Lifeの広報担当者はBleepingComputerに語りました。

BleepingComputerは、Qantasのデータ侵害もサードパーティの顧客関係管理プラットフォームが関与していたことを知りましたが、同社はそれがSalesforceであることを認めていません。しかし、地元メディアの過去の報道では、データはQantasのSalesforceインスタンスから盗まれたとされています。

さらに、裁判所の文書によると、脅威アクターは「Accounts」および「Contacts」データベーステーブルを標的にしており、どちらもSalesforceのオブジェクトです。

これらの企業はいずれもSalesforceの名を公表していませんが、BleepingComputerはGoogleが詳細に報告した同一のキャンペーンで全社が標的となっていたことを確認しています。

これらの攻撃は、現時点では公の恐喝やデータ漏洩には至っていませんが、BleepingComputerは脅威アクターがShinyHuntersを名乗り、企業に対してメールで非公開の恐喝を試みていることを把握しています。

これらの恐喝が失敗した場合、脅威アクターはShinyHuntersによる過去のSnowflake攻撃のように、長期にわたる情報流出を行うと考えられています。

ShinyHuntersとは

これらの侵害は、サイバーセキュリティコミュニティやメディア、BleepingComputerを含む報道機関にも混乱をもたらしました。攻撃はScattered Spider(Mandiantによる追跡名:UNC3944)に帰属されていましたが、これらの脅威アクターも航空、小売、保険業界を同時期に標的とし、類似した手法を示していました。

しかし、Scattered Spiderに関連する脅威アクターは、ネットワーク全体の侵害を行い、最終的にデータ窃取や時にはランサムウェアに至る傾向があります。一方、ShinyHunters(UNC6040として追跡)は、特定のクラウドプラットフォームやWebアプリケーションを標的としたデータ窃取型の恐喝攻撃により注力する傾向があります。

BleepingComputerおよび一部のセキュリティ研究者は、UNC6040とUNC3944の両方が、同じオンラインコミュニティ内で連絡を取り合う重複メンバーで構成されていると考えています。また、この脅威グループは「The Com」と呼ばれる、経験豊富な英語話者のサイバー犯罪者ネットワークとも重複していると見られています。

「Recorded Futureのインテリジェンスによれば、Scattered SpiderとShinyHuntersの既知の攻撃間でTTP(戦術・技術・手順)が重複しており、両グループ間にクロスオーバーがある可能性が高い」と、Recorded FutureのインテリジェンスアナリストであるAllan Liska氏はBleepingComputerに語りました。

他の研究者もBleepingComputerに対し、ShinyHuntersとScattered Spiderは足並みを揃えて同じ業界を同時に標的としているように見え、攻撃の帰属を困難にしていると述べています。

また、両グループが既に解散したLapsus$ハッキンググループの脅威アクターとつながりがあると考える人もおり、最近逮捕されたScattered Spiderのハッカーの一人がLapsus$のメンバーでもあったとの報告もあります。

別の説としては、ShinyHuntersが「恐喝アズ・ア・サービス」として、他の脅威アクターの代理で企業を恐喝し、収益の一部を得ているというものがあり、これはランサムウェア・アズ・ア・サービスのギャングと同様の仕組みです。

この説は、BleepingComputerがShinyHuntersと過去に行った会話でも裏付けられており、彼らは自分たちが侵害の実行者ではなく、盗まれたデータの販売者であると主張していました。

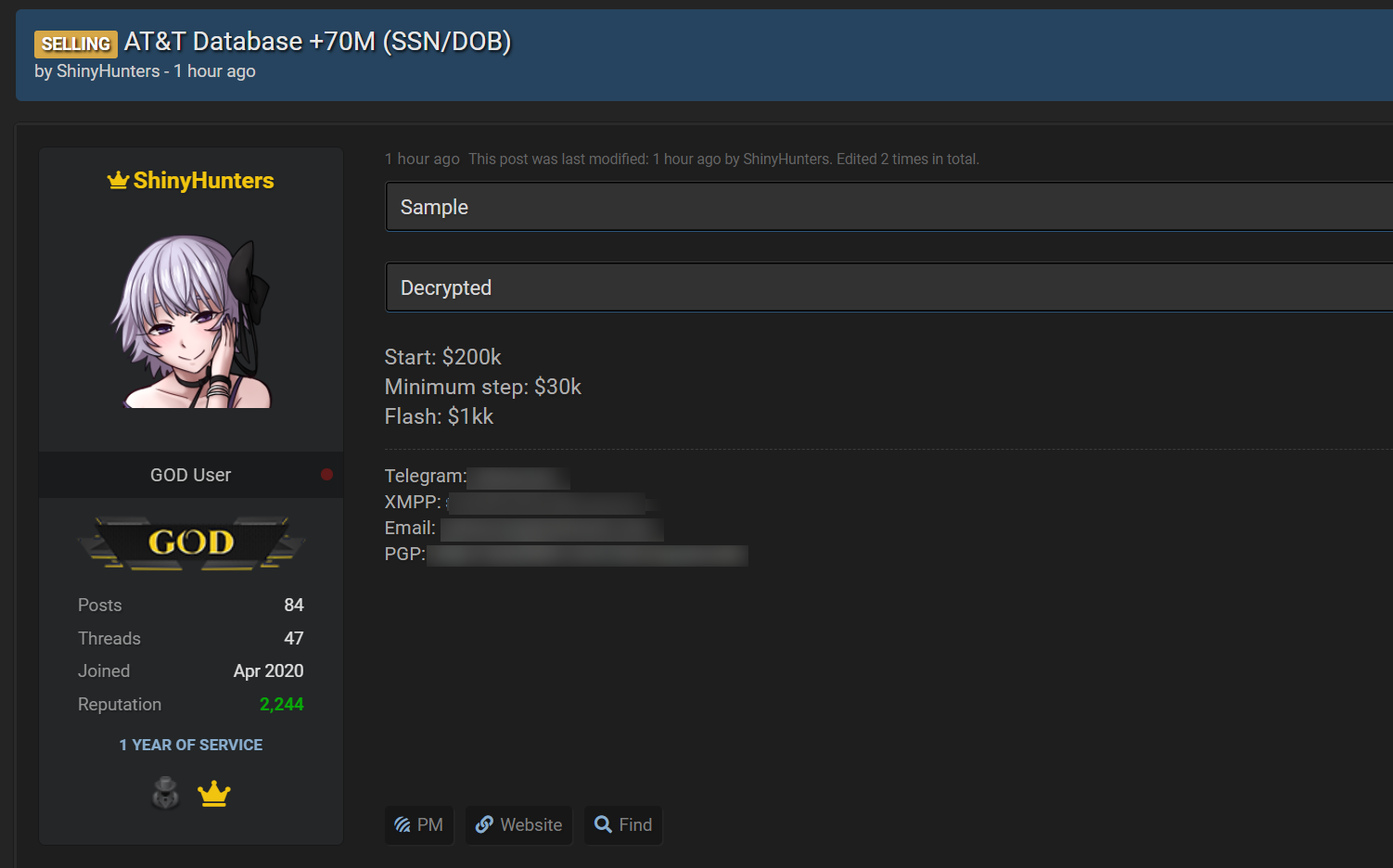

これらの侵害には、PowerSchool、Oracle Cloud、Snowflakeのデータ窃取攻撃、AT&T、NitroPDF、Wattpad、MathWay、その他多数が含まれます。

出典: BleepingComputer

さらに混乱を招くのは、「ShinyHunters」という名前に関連する人物の多数の逮捕が行われており、Snowflakeデータ窃取攻撃、PowerSchoolでの侵害、Breach v2ハッキングフォーラムの運営などで逮捕された者も含まれています。

それでもこれらの逮捕後も新たな攻撃が発生し、企業には「We are ShinyHunters(私たちはShinyHuntersです)」と名乗る恐喝メールが届き、彼ら自身を「コレクティブ(集団)」と称しています。

Salesforceインスタンスを攻撃から守るには

SalesforceはBleepingComputerへの声明で、プラットフォーム自体が侵害されたのではなく、顧客のアカウントがソーシャルエンジニアリングによって侵害されていると強調しました。

「Salesforce自体は侵害されておらず、記載されている問題は当社プラットフォームの既知の脆弱性によるものではありません。Salesforceはすべてにエンタープライズグレードのセキュリティを組み込んでいますが、顧客もデータの安全確保に重要な役割を担っています。特に高度なフィッシングやソーシャルエンジニアリング攻撃が増加する中で、それが重要です」とSalesforceはBleepingComputerに語りました。

「私たちは引き続き、すべての顧客にセキュリティのベストプラクティスの遵守を推奨しています。これには多要素認証(MFA)の有効化、最小権限の原則の徹底、接続アプリケーションの慎重な管理が含まれます。詳細はhttps://www.salesforce.com/blog/protect-against-social-engineering/をご覧ください。」

Salesforceは顧客に対し、セキュリティ体制の強化を以下の方法で呼びかけています:

- ログイン時の信頼できるIP範囲の強制

- アプリ権限における最小権限の原則の遵守

- 多要素認証(MFA)の有効化

- 接続アプリの利用制限とアクセス方針の管理

- Salesforce Shieldによる高度な脅威検知、イベント監視、トランザクションポリシーの活用

- インシデント連絡用の指定セキュリティ連絡先の追加

これらの対策の詳細は、上記のSalesforceのガイダンスに記載されています。

クラウド検知&レスポンス入門

新たな脅威をリアルタイムで封じ込め、ビジネスへの影響を未然に防ぎましょう。

クラウド検知とレスポンス(CDR)がセキュリティチームにどのような優位性をもたらすか、この実践的かつ実用的なガイドで学びましょう。