マイクロソフトは、ロシアの国家系アクター「シークレット・ブリザード」による新たなサイバースパイ活動を明らかにしました。この攻撃はモスクワに所在する大使館を標的としています。

攻撃はロシア国内の公式な傍受システムによって支援されており、カスペルスキーのアンチウイルスソフトウェアを装った悪意あるファイルの使用が含まれています。

「このキャンペーンは少なくとも2024年から継続しており、モスクワで活動する外国大使館、外交機関、その他の機密組織にとって高いリスクとなっています。特に現地のインターネットプロバイダーに依存している組織は注意が必要です」と、研究者らは2025年7月31日付のブログに記しています。

シークレット・ブリザードは、米国当局がロシア連邦保安庁(FSB)に関連付けている高度持続的脅威(APT)グループです。

このグループは、外務省、大使館、政府機関、防衛関連企業などを標的とし、AiTMやスピアフィッシングなどの戦術を用い、自作ツールやマルウェアを活用しています。

2024年後半、マイクロソフトはシークレット・ブリザードに関する一連のレポートを公開し、他の脅威アクターのインフラやツール、サイバー犯罪者や他のサイバースパイグループを利用していることを強調しました。

合法的傍受によるAiTMの実現

マイクロソフトは2025年2月、シークレット・ブリザードがモスクワ所在の外国大使館に対してサイバースパイ活動を実施しているのを初めて観測しました。

この脅威アクターがインターネットサービスプロバイダー(ISP)レベルで外国および国内組織に対してスパイ活動を行っていることが観測されたのは初めてです。

新たに発見されたキャンペーンでは、中間者攻撃(AiTM)のポジションを利用して、シークレット・ブリザード独自のApolloShadowマルウェアを展開し、外交機関のデバイスへの持続的なアクセスを可能にしています。AiTMとは、攻撃者が2つ以上のネットワーク間に位置し、後続の活動を支援する手法です。

つまり、ロシア国内のISPや通信サービスを利用する外交関係者は、これらのサービス内でシークレット・ブリザードの標的となる可能性が非常に高いということです。

研究者らは、シークレット・ブリザードのAiTMポジションは、ロシアの国内傍受システムである「運用捜査活動システム」などの合法的傍受によって実現されている可能性が高いと考えています。

これにより、攻撃者はターゲットデバイスをキャプティブポータルの背後に置くことでリダイレクトできるようになります。

このようなシステムは、グループの大規模な作戦を可能にする上で不可欠であると考えられます。

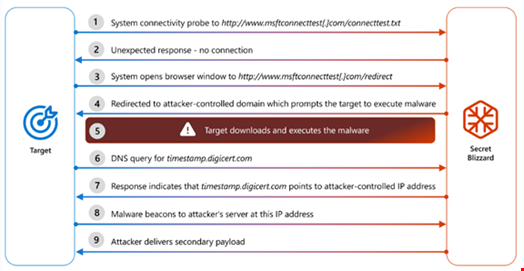

キャプティブポータルの背後に入ると、Windowsの「テスト接続状況インジケーター」が起動します。これは、hxxp://www.msftconnecttest[.]com/redirect へHTTP GETリクエストを送信し、msn[.]comへリダイレクトされることでデバイスがインターネットに接続されているかどうかを判断する正規のサービスです。

ターゲットシステムがこのアドレスにブラウザウィンドウを開くと、別のアクターが管理するドメインにリダイレクトされ、証明書の検証エラーが表示されることで、ターゲットにApolloShadowのダウンロードと実行を促すと考えられます。

実行後、このマルウェアはProcessTokenの権限レベルを確認します。デバイスがデフォルトの管理者設定で動作していない場合、ApolloShadowはカスペルスキーのインストーラーを装ったファイルで証明書のインストールをユーザーに促します。

このファイルを起動すると、ルート証明書がインストールされ、攻撃者がシステム内でより高い権限を得ることができます。

これにより、ネットワークへの持続的なアクセスが可能となり、情報収集が行われると考えられます。

十分な権限でプロセスが実行されると、ApolloShadowはホストのすべてのネットワークをプライベートに設定します。これにより、ホストデバイスが検出可能になり、ファイアウォールのルールが緩和されてファイル共有が可能となるなど、いくつかの変更が生じます。

モスクワ所在の大使館が自らを守る方法

マイクロソフトは、モスクワ所在の大使館に対し、すべてのトラフィックを信頼できるネットワークへの暗号化トンネル経由でルーティングするか、VPN(仮想プライベートネットワーク)サービスプロバイダーを利用するよう助言し、シークレット・ブリザードのAiTM戦術からの防御を推奨しています。

その他の推奨事項は以下の通りです:

- 最小権限の原則を実践し、環境内の特権アカウントのアクティビティを定期的に監査する

- ドメイン全体の管理者レベルのサービスアカウントの使用を避け、ローカル管理者権限を制限する

- 普及度、経過期間、信頼リストの基準を満たさない実行ファイルの実行をブロックする

- 難読化された可能性のあるスクリプトの実行をブロックする

翻訳元: https://www.infosecurity-magazine.com/news/secret-blizzard-moscow-embassies/