Crypto24ランサムウェアグループは、侵害したネットワーク上でセキュリティソリューションを回避し、データを流出させ、ファイルを暗号化するためにカスタムユーティリティを使用しています。

この脅威グループの最初の活動は、2024年9月にBleepingComputerフォーラムで報告されましたが、特に有名になることはありませんでした。

Crypto24の活動を追跡しているTrend Microの研究者によると、ハッカーはアメリカ、ヨーロッパ、アジアの複数の大手組織を攻撃しており、金融、製造、エンターテインメント、テクノロジー分野の高価値ターゲットに焦点を当てています。

セキュリティ研究者によると、Crypto24は知識が豊富で経験もあるように見受けられ、現在は活動を停止したランサムウェア運用の元主要メンバーによって結成された可能性が高いと示唆されています。

侵害後の活動

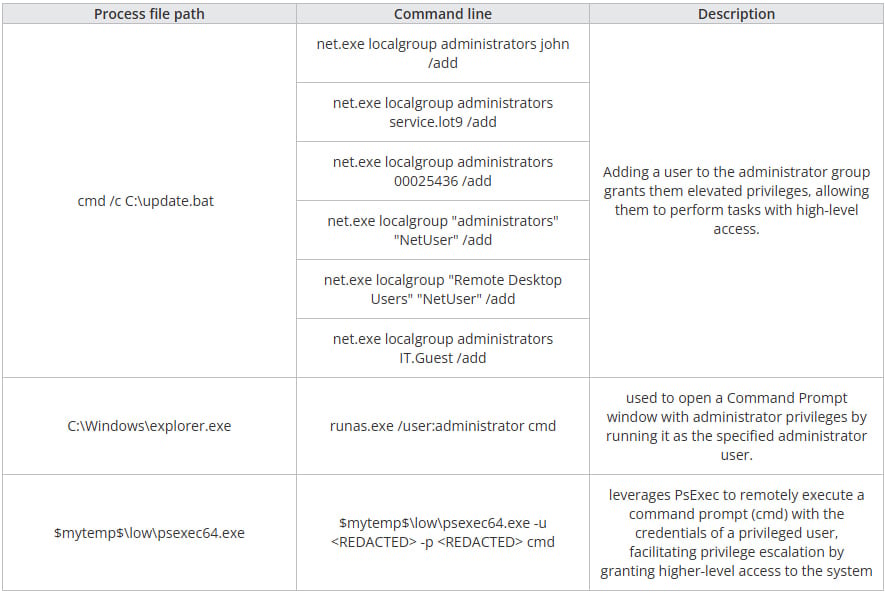

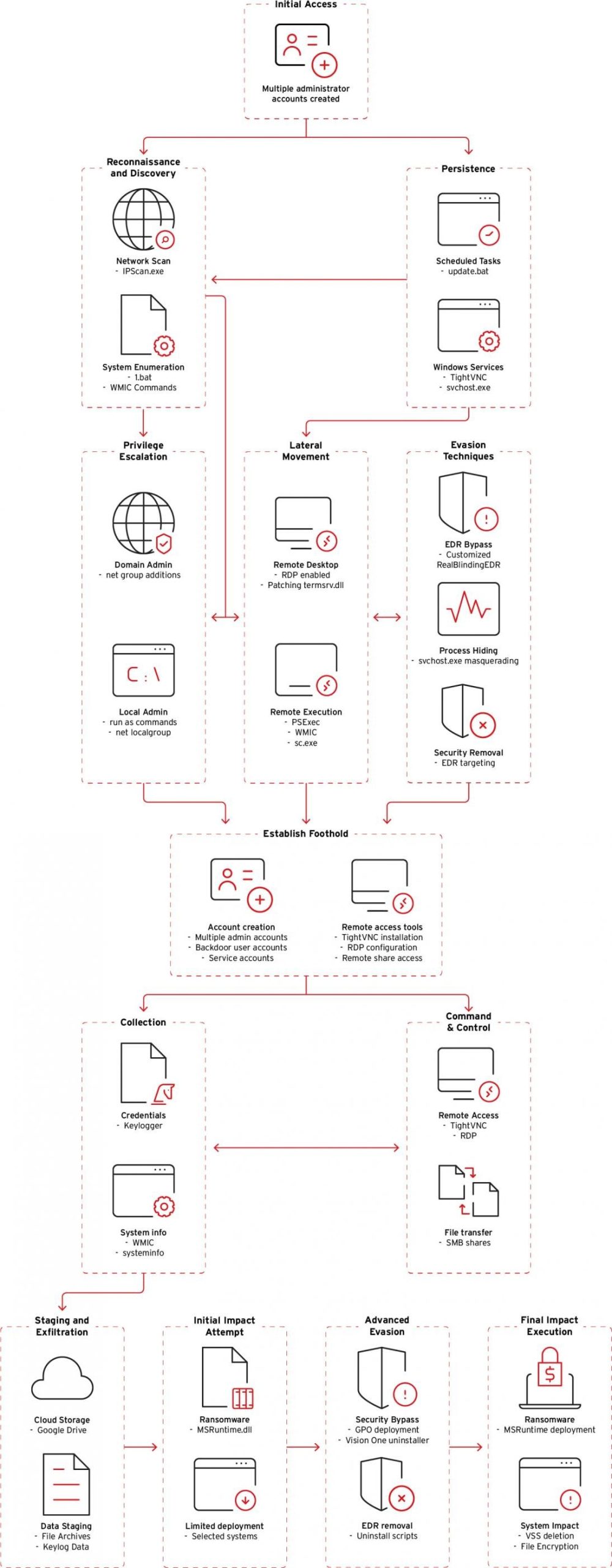

初期アクセスを得た後、Crypto24のハッカーは、企業環境内のWindowsシステムでデフォルトの管理者アカウントを有効化したり、新たなローカルユーザーアカウントを作成して、目立たず持続的なアクセスを確保します。

アカウントの列挙、システムハードウェアやディスク構成のプロファイリングを行うカスタムバッチファイルやコマンドによる偵察フェーズの後、攻撃者は持続性のために悪意のあるWindowsサービスやスケジュールタスクを作成します。

最初のサービスはWinMainSvcというキーロガーサービス、2つ目はMSRuntimeというランサムウェアローダーです。

出典:Trend Micro

次に、Crypto24のオペレーターは、複数ベンダーのセキュリティエージェントを対象にカーネルドライバーを無効化するカスタム版のオープンソースツール「RealBlindingEDR」を使用します:

- Trend Micro

- Kaspersky

- Sophos

- SentinelOne

- Malwarebytes

- Cynet

- McAfee

- Bitdefender

- Broadcom (Symantec)

- Cisco

- Fortinet

- Acronis

Crypto24のカスタムRealBlindingEDRは、ドライバーのメタデータから会社名を抽出し、ハードコードされたリストと比較して一致があれば、カーネルレベルのフックやコールバックを無効化し、検出エンジンを「盲目」にします。

特にTrend Micro製品については、攻撃者が管理者権限を持っている場合、正規の「XBCUninstaller.exe」を呼び出してTrend Vision Oneをアンインストールするバッチスクリプトを実行することが報告されています。

「攻撃者がgpscript.exe経由でTrend Vision OneのアンインストーラーであるXBCUninstaller.exeを実行したケースを確認しました」とTrend Microの研究者は述べています。

「問題のファイルは、Trend Microがトラブルシューティング用に提供している正規ツールであり、特にTrend Vision Oneの展開時に不整合なエージェントを修正するなどの課題を解決するためのものです。」

「本来の用途は、メンテナンスやサポートのためにEndpoint BaseCampをクリーンにアンインストールすることです。」

このツールは本質的に、キーロガー(WinMainSvc.dll)やランサムウェア(MSRuntime.dll)などの後続ペイロード(いずれもカスタムツール)の検出を防ぎます。

「Microsoft Help Manager」と偽装したキーロガーは、アクティブウィンドウのタイトルやキー入力(Ctrl、Alt、Shift、ファンクションキーなどの制御キーも含む)を記録します。

攻撃者はまた、SMB共有を使って横展開やファイルの抽出準備を行います。

盗まれたデータはすべて、Googleのサービスと連携するためにWinINET APIを利用したカスタムツールを使ってGoogle Driveに流出させられます。

ランサムウェアのペイロードは、Windowsシステム上のボリュームシャドウコピーを削除して簡単な復元を防いだ後に実行されます。

出典:Trend Micro

Trend Microは、攻撃のランサムウェア部分(暗号化方式、身代金メモ、通信方法、対象ファイルパス、言語、ブランドの手がかりなど)については詳細を明らかにしていません。

サイバーセキュリティ企業は、レポートの最後に、他の防御者がCrypto24ランサムウェア攻撃を最終段階に到達する前に検出・ブロックできるよう、侵害の兆候(IoC)のリストを共有しています。