2025年8月20日Ravie Lakshmanan脆弱性 / ブラウザーセキュリティ

人気のあるウェブブラウザー用パスワードマネージャーのプラグインが、特定の条件下でアカウント認証情報、2要素認証(2FA)コード、クレジットカード情報を盗まれる可能性のあるクリックジャッキングのセキュリティ脆弱性にさらされていることが判明しました。

この手法は、独立系セキュリティ研究者のMarek Tóth氏によってDocument Object Model(DOM)ベースの拡張機能クリックジャッキングと名付けられ、今月初めに開催されたDEF CON 33セキュリティカンファレンスで発表されました。

「攻撃者が制御するウェブサイト上のどこかを1回クリックするだけで、攻撃者はユーザーのデータ(クレジットカード情報、個人情報、ログイン認証情報、TOTPを含む)を盗むことができます」とTóth氏は述べています。「この新しい手法は汎用的で、他の種類の拡張機能にも適用可能です。」

クリックジャッキング(UIリドレッシングとも呼ばれる)は、ユーザーが一見無害に見える一連の操作(ボタンのクリックなど)をウェブサイト上で行うように騙され、実際には攻撃者の意図した操作を知らずに実行してしまう攻撃手法を指します。

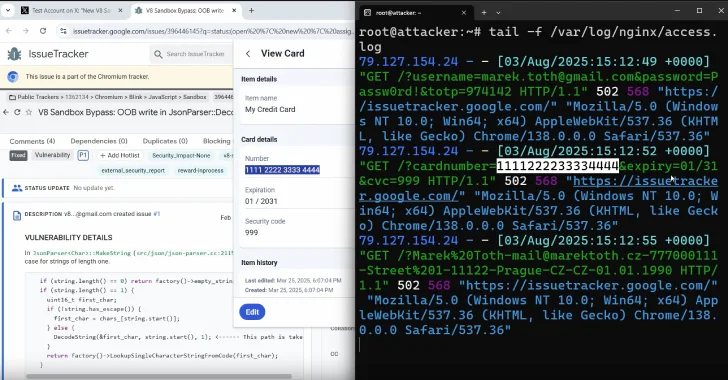

Tóth氏が詳述した新しい手法は、悪意のあるスクリプトを使って、ブラウザー拡張機能がDOMに挿入するUI要素(例えば自動入力プロンプトなど)を操作し、不透明度をゼロに設定して不可視化するというものです。

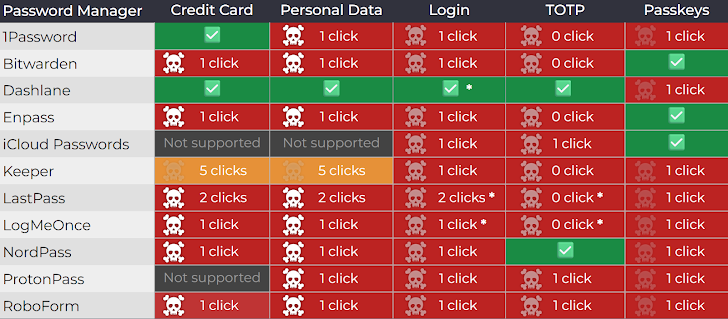

この研究は特に、1PasswordからiCloud Passwordsまでの11種類の人気パスワードマネージャー拡張機能に焦点を当てており、いずれもDOMベースの拡張機能クリックジャッキングに脆弱であることが判明しました。これらの拡張機能は合計で数百万人のユーザーが利用しています。

この攻撃を実行するには、悪意のある者が偽のサイトを作成し、ログイン画面やクッキー同意バナーなどの強制的なポップアップを表示させ、不可視のログインフォームを埋め込むだけで十分です。ユーザーがポップアップを閉じるためにサイトをクリックすると、パスワードマネージャーによって認証情報が自動入力され、それがリモートサーバーに送信されてしまいます。

「すべてのパスワードマネージャーは『メイン』ドメインだけでなく、すべてのサブドメインにも認証情報を入力しました」とTóth氏は説明します。「攻撃者はXSSや他の脆弱性を簡単に見つけ、ワンクリックでユーザーの保存認証情報(11件中10件)、TOTP(11件中9件)を盗むことができます。シナリオによってはパスキー認証も悪用される可能性があります(11件中8件)。」

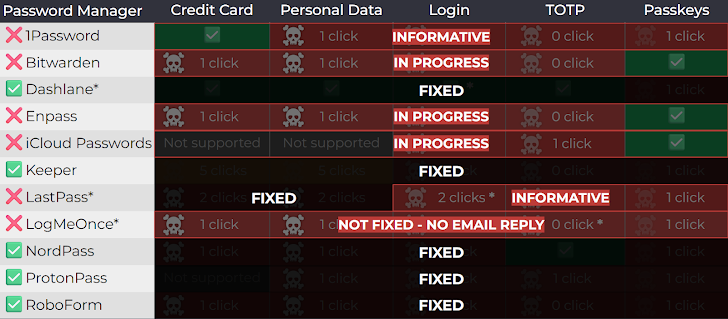

責任ある情報公開の後、6つのベンダーはまだこの欠陥に対する修正をリリースしていません –

- 1Password Password Manager 8.11.4.27

- Apple iCloud Passwords 3.1.25

- Bitwarden Password Manager 2025.7.0

- Enpass 6.11.6

- LastPass 4.146.3

- LogMeOnce 7.12.4

ソフトウェアサプライチェーンセキュリティ企業のSocketは、独自にこの研究をレビューし、Bitwarden、Enpass、iCloud Passwordsが積極的に修正作業を進めていると述べています。一方、1PasswordとLastPassは情報提供として扱っています。また、US-CERTに連絡し、特定された問題にCVE識別子を割り当てるよう依頼しています。

修正が提供されるまで、ユーザーはパスワードマネージャーの自動入力機能を無効にし、コピー&ペーストのみを使用することが推奨されています。

「Chromiumベースのブラウザーを利用している場合は、拡張機能の設定でサイトアクセスを『クリック時』に設定することを推奨します」とTóth氏は述べています。「この設定により、ユーザーは自動入力機能を手動で制御できます。」

翻訳元: https://thehackernews.com/2025/08/dom-based-extension-clickjacking.html