サイバーセキュリティ研究者は、MixShellと呼ばれるインメモリ型マルウェアを使い、サプライチェーンにとって重要な製造企業を標的とした巧妙なソーシャルエンジニアリングキャンペーンに注意を呼びかけています。

この活動は、Check Point ResearchによってZipLineと命名されています。

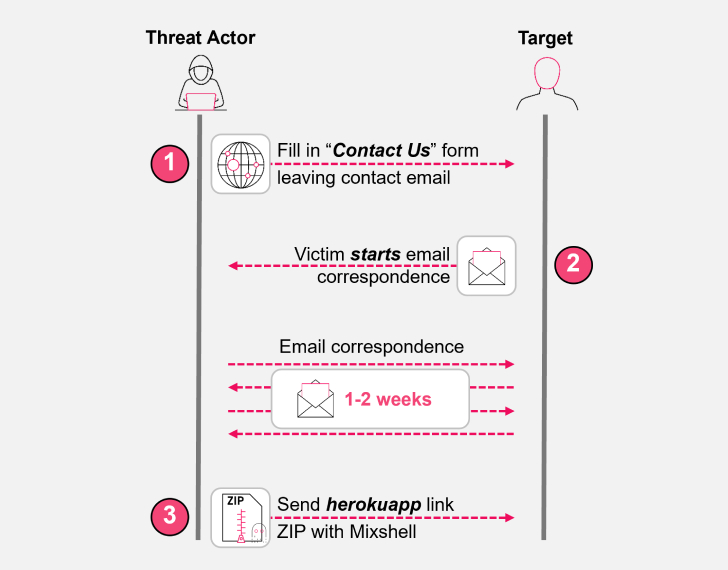

「攻撃者は、迷惑なフィッシングメールを送る代わりに、企業の公開されている『お問い合わせ』フォームを通じて接触を開始し、従業員をだまして会話を始めさせます」と同社はThe Hacker Newsに共有した声明で述べています。「その後、数週間にわたるプロフェッショナルで信頼性のあるやり取りが続き、多くの場合、偽のNDA(秘密保持契約)で締めくくられ、最終的にMixShellを仕込んだ武装化ZIPファイルが送られます。」

この攻撃は広範囲に及び、さまざまな業種や地域の組織を対象としていますが、特に米国拠点の企業が強調されています。主な標的は、機械、金属加工、部品製造、エンジニアリングシステムなどの産業用製造業者、さらにハードウェアや半導体、消費財、バイオテクノロジー、製薬関連企業などです。

このように多様でありながら焦点を絞った標的選定から、攻撃者がサプライチェーンにとって重要な業界分野に狙いを定めている可能性が示唆されています。ZipLineによる標的国には、シンガポール、日本、スイスも含まれています。

キャンペーンの出所や動機は現時点では不明ですが、Check Pointによると、攻撃に使われたIPアドレスと、ZscalerやProofpointが以前にTransferLoader攻撃で特定したインフラとの間でデジタル証明書の重複が確認されており、これらはUNK_GreenSecと呼ばれる脅威クラスターによって使用されていました。

ZipLineは、攻撃者が企業のウェブサイトの「お問い合わせ」フォームを利用して標的に接近するなど、正規のビジネスワークフローを悪用し、信頼を武器にして警戒心を回避する手法が増えていることを示す一例です。

ウェブサイトの問い合わせフォームをマルウェア配布の経路として利用する手法自体は決して新しいものではありませんが、ZipLineが際立っているのは、受信者をだますために脅迫的な表現や緊急性を煽る言葉を使わない点です。

この忍耐強いソーシャルエンジニアリング手法は、被害者を数週間にわたる会話に引き込み、場合によっては秘密保持契約(NDA)への署名まで指示した上で、罠を仕込んだZIPファイルを送信します。最近のソーシャルエンジニアリングの波では、AI(人工知能)変革のトレンドも活用されており、攻撃者が「コスト削減や効率向上のためにAI中心の新たな取り組みを導入する支援」を申し出るケースもあります。

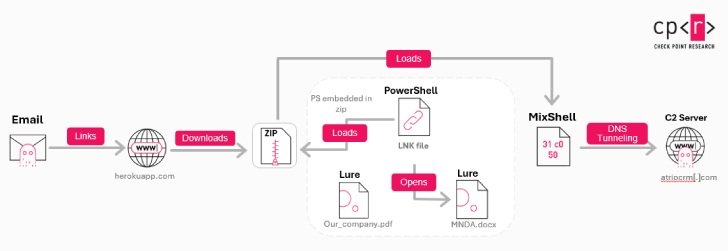

攻撃チェーンは多段階のペイロード、インメモリ実行、DNSベースのコマンド&コントロール(C2)チャネルによって特徴づけられ、攻撃者が検知を回避しやすくなっています。

具体的には、ZIPアーカイブにはWindowsショートカット(LNK)が含まれており、これがPowerShellローダーを起動し、さらにカスタムのインメモリ型MixShellインプラントを展開します。MixShellはDNSトンネリングおよびHTTPをバックアップC2メカニズムとして利用し、リモートコマンド実行、ファイル操作、リバースプロキシ、ステルス持続化、ネットワーク内部への深い侵入を実現します。

MixShellには高度なアンチデバッグやサンドボックス回避技術を組み込んだPowerShellバリアントも存在し、持続化のためにスケジュールタスクを利用し、リバースプロキシシェルやファイルダウンロード機能を展開します。

悪意あるZIPファイルは、正規のPlatform-as-a-Service(PaaS)であるherokuapp[.]comのサブドメインにホストされており、ウェブアプリケーションのホスティングに使われる計算・ストレージインフラを提供しています。これは、攻撃者が正規サービスを悪用して通常の企業ネットワーク活動に紛れ込んでいることを改めて示しています。

実行チェーンを開始するLNKファイルは、被害者の疑念を抱かせないよう、ZIPファイル内に存在する誘導用ドキュメントも表示します。ただし、Check PointはHerokuドメインから配布されるすべてのZIPファイルが悪意あるものではないと指摘しており、特定の条件に基づいてリアルタイムでマルウェアをカスタマイズ配信している可能性を示唆しています。

「多くの場合、攻撃者は米国拠点のLLC登録企業名と一致するドメインを利用し、場合によっては以前実在した企業のものだった可能性もあります」とCheck Pointは述べています。「攻撃者は、これらすべての企業に似たテンプレートウェブサイトを維持しており、よく計画された大規模で効率的なキャンペーンを示唆しています。」

このキャンペーンは企業にとって深刻なリスクとなり、知的財産の窃盗やランサムウェア攻撃、ビジネスメール詐欺、アカウント乗っ取りによる金融詐欺、さらにはサプライチェーンの混乱といった連鎖的な影響を引き起こす可能性があります。

「ZipLineキャンペーンは、フィッシングが単なるメール内の怪しいリンクだけだと考えているすべての企業にとって警鐘です」と、Check Point Researchの脅威インテリジェンスグループマネージャーであるSergey Shykevich氏は述べています。

「攻撃者はこれまで以上に急速に進化しており、人間心理、信頼されたコミュニケーションチャネル、タイムリーなAIをテーマにした誘導を組み合わせています。安全を保つためには、組織は予防重視かつAI駆動の防御策を採用し、すべての受信インタラクションを潜在的な脅威と見なす警戒文化を築く必要があります。」

翻訳元: https://thehackernews.com/2025/08/mixshell-malware-delivered-via-contact.html