カスペルスキーの新しい調査によると、ロシアの組織がPureRATと呼ばれるマルウェアを配布するフィッシングキャンペーンの標的になっています。

「ロシアのビジネスを狙ったこのキャンペーンは2023年3月に始まりましたが、2025年の最初の3分の1での攻撃数は2024年の同期間と比べて4倍になりました」とサイバーセキュリティベンダーは述べています。

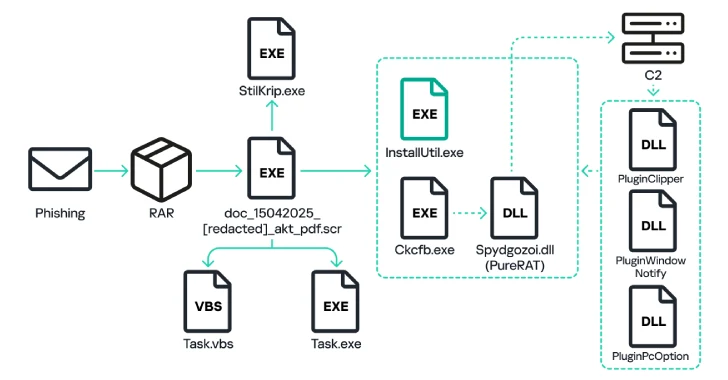

特定の脅威アクターに帰属されていない攻撃チェーンは、RARファイルの添付ファイルまたはアーカイブへのリンクを含むフィッシングメールから始まり、Microsoft WordやPDF文書を装うために二重拡張子(”doc_054_[redacted].pdf.rar”)を使用します。

アーカイブファイル内には、起動すると「task.exe」という名前で侵害されたWindowsマシンの”%AppData%”に自分自身をコピーし、スタートアップVBSフォルダに「Task.vbs」というVisual Basic Scriptを作成する実行可能ファイルが含まれています。

その実行可能ファイルは次に、別の実行可能ファイル「ckcfb.exe」を展開し、システムユーティリティ「InstallUtil.exe」を実行し、復号化されたモジュールを注入します。「Ckcfb.exe」は、「Spydgozoi.dll」というDLLファイルを抽出して復号化し、PureRATマルウェアの主要なペイロードを組み込みます。

PureRATはコマンド・アンド・コントロール(C2)サーバーとSSL接続を確立し、インストールされたアンチウイルス製品の詳細、コンピュータ名、システム起動からの経過時間を含むシステム情報を送信します。これに対して、C2サーバーはさまざまな悪意のある行動を実行する補助モジュールを送信します –

- PluginPcOptionは、自己削除、実行可能ファイルの再起動、コンピュータのシャットダウンまたは再起動のコマンドを実行することができます

- PluginWindowNotifyは、アクティブウィンドウの名前をパスワード、銀行、WhatsAppなどのキーワードでチェックし、不正な資金移動などの適切なフォローアップアクションを実行します

- PluginClipperは、システムのクリップボードにコピーされた暗号通貨ウォレットアドレスを攻撃者が制御するものに置き換えるクリッパーマルウェアとして機能します

「トロイの木馬には、ファイルシステム、レジストリ、プロセス、カメラ、マイクへのフルアクセスを提供し、キーロガー機能を実装し、リモートデスクトップの原理を使用してコンピュータを秘密裏に制御する能力を攻撃者に与える任意のファイルをダウンロードして実行するためのモジュールが含まれています」とカスペルスキーは述べています。

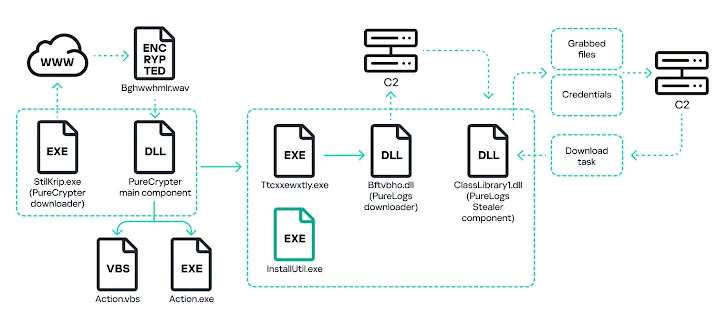

「ckcfb.exe」を起動する元の実行可能ファイルは同時に「StilKrip.exe」と呼ばれる2番目のバイナリも抽出します。これは過去にさまざまなペイロードを配信するために使用されてきた商業的に利用可能なダウンローダーで、PureCrypterと呼ばれています。これは2022年から活動しています。

「StilKrip.exe」は「Bghwwhmlr.wav」をダウンロードするように設計されており、前述の攻撃シーケンスに従って「InstallUtil.exe」を実行し、最終的に「Ttcxxewxtly.exe」を起動します。これは「Bftvbho.dll」と呼ばれるPureLogsのDLLペイロードを展開して実行します。

PureLogsは、ウェブブラウザ、メールクライアント、VPNサービス、メッセージングアプリ、ウォレットブラウザ拡張機能、パスワードマネージャー、暗号通貨ウォレットアプリ、FileZillaやWinSCPなどのプログラムからデータを収集できる市販の情報スティーラーです。

「PureRATバックドアとPureLogsスティーラーは、攻撃者に感染したシステムと機密組織データへの無制限のアクセスを提供する広範な機能を持っています」とカスペルスキーは述べています。「ビジネスへの攻撃の主なベクトルは、悪意のある添付ファイルやリンクを含むメールであり続けています。」

翻訳元: https://thehackernews.com/2025/05/purerat-malware-spikes-4x-in-2025.html