継続的インテグレーションと継続的デリバリー/デプロイメント(CI/CD)は、コードがどのように開発され、異なる環境にリリースされるかを自動化する手法を指します。CI/CDパイプラインは現代のソフトウェア開発において基本的なものであり、コードが一貫してテストされ、迅速かつ効率的にビルドおよびデプロイされることを保証します。

CI/CDの自動化はソフトウェアの提供を加速させますが、同時にセキュリティリスクをもたらす可能性もあります。適切なセキュリティ対策がないと、CI/CDワークフローはサプライチェーン攻撃、不安全な依存関係、内部脅威に対して脆弱になる可能性があります。これらのリスクを軽減するために、組織は継続的な監視と、パイプラインの各段階でのセキュリティのベストプラクティスの実施を統合する必要があります。CI/CDワークフローを保護することは、ソフトウェア提供プロセスの機密性、完全性、可用性を維持します。

CI/CDワークフローにおけるセキュリティの課題とリスク#

CI/CDワークフローは自動化と速度の面で利点を提供しますが、開発プロセスの完全性を維持するために対処しなければならない独自のセキュリティ課題ももたらします。一般的な課題とリスクには以下のものがあります:

- 可視性の欠如と不十分なセキュリティ監視:CI/CDワークフローには複数のツールと段階が含まれており、潜在的な脅威に対するセキュリティの可視性を維持することが困難です。特にサードパーティのライブラリやコンテナ化されたアプリケーションにおける脆弱性は、適切に管理されていない場合、検出されないままセキュリティリスクをもたらす可能性があります。集中監視がないと、リアルタイムの脅威検出と対応が困難になります。手動での反応的なインシデント対応は、悪用のリスクを高めます。

- コンプライアンス要件:GDPRやHIPAAなどの規制基準を満たしながら、迅速なデプロイメントサイクルを維持することは困難です。組織は、CI/CDワークフローを遅らせることなく、セキュリティポリシーの実施、データ保護、およびコンプライアンス要件のバランスを取る必要があります。

- コードと依存関係の脆弱性:ワークフロー内の未修正または古い依存関係は、重大なセキュリティリスクをもたらす可能性があります。サードパーティのライブラリや古いパッケージは、定期的に更新および脆弱性の監視が行われない場合、攻撃ベクトルになる可能性があります。これらのリスクは、脆弱性が未処理のままになる可能性があるCI/CDの迅速なペースによって増加します。

- コンテナの脆弱性とイメージのセキュリティ:コンテナは主にCI/CDワークフローで使用されますが、セキュリティリスクから安全ではありません。コンテナイメージの脆弱性、例えば古いソフトウェアバージョン、誤った設定、または不安全なベースイメージは、CI/CDワークフローにおけるリスクを提示し、攻撃者によって悪用される可能性があります。適切なスキャンと検証が行われないと、これらの弱点はパイプライン全体に広がる可能性があります。

- CI/CDツールの誤設定:CI/CDツールの不適切な設定は、ワークフローを不正アクセスに対してオープンにしたり、意図せずに機密コードを露出させる可能性があります。アクセス制御設定の誤設定は、特権の昇格やコードの露出の可能性を高めます。さらに、ハードコードされた資格情報や誤管理された環境変数は、攻撃者によって抽出されるリスクをもたらし、データ漏洩につながる可能性があります。

- サプライチェーン攻撃:侵害されたサードパーティの依存関係は、悪意のあるパッケージや脆弱性をワークフローに導入する可能性があります。これらの脆弱性は、パイプライン全体に広がり、特にサードパーティのツールやライブラリが十分に検証されていない場合、生産環境に感染する可能性があります。

- 内部脅威:CI/CDワークフローにおける内部脅威には、開発者、DevOpsエンジニア、システム管理者、またはサードパーティの契約者などの認可されたユーザーが意図的または無意図的にパイプラインを危険にさらす可能性があります。弱い認証メカニズム、不十分なアクセス制御、および監視の欠如は、不正な変更、資格情報の盗難、または悪意のあるコードのワークフローへの導入のリスクを高めます。

WazuhでCI/CDワークフローのセキュリティを強化する#

Wazuhは、オンプレミス、コンテナ化、仮想化、クラウドベースの環境に対して統合されたXDRおよびSIEM機能を提供するオープンソースのセキュリティプラットフォームです。Wazuhは、脅威検出、コンプライアンス、インシデント処理、サードパーティの統合において柔軟性を提供します。組織は、CI/CDワークフローのセキュリティに関連する課題に対処し、リスクを軽減するためにWazuhを実装できます。以下は、WazuhがCI/CDワークフローのセキュリティを向上させる方法のいくつかです。

ログ収集とシステム監視#

Wazuhは、CI/CD環境のコンポーネントがセキュリティ脅威に対して継続的に監視されるように、ログ収集と分析機能を提供します。サーバー、DockerやKubernetesなどのコンテナ化およびオーケストレーションツール、GitHubのようなバージョン管理システムなど、さまざまなCI/CDパイプラインコンポーネントからログを収集および分析します。これにより、セキュリティチームはCI/CD環境全体での異常な活動、不正アクセス、またはセキュリティ侵害を監視できます。

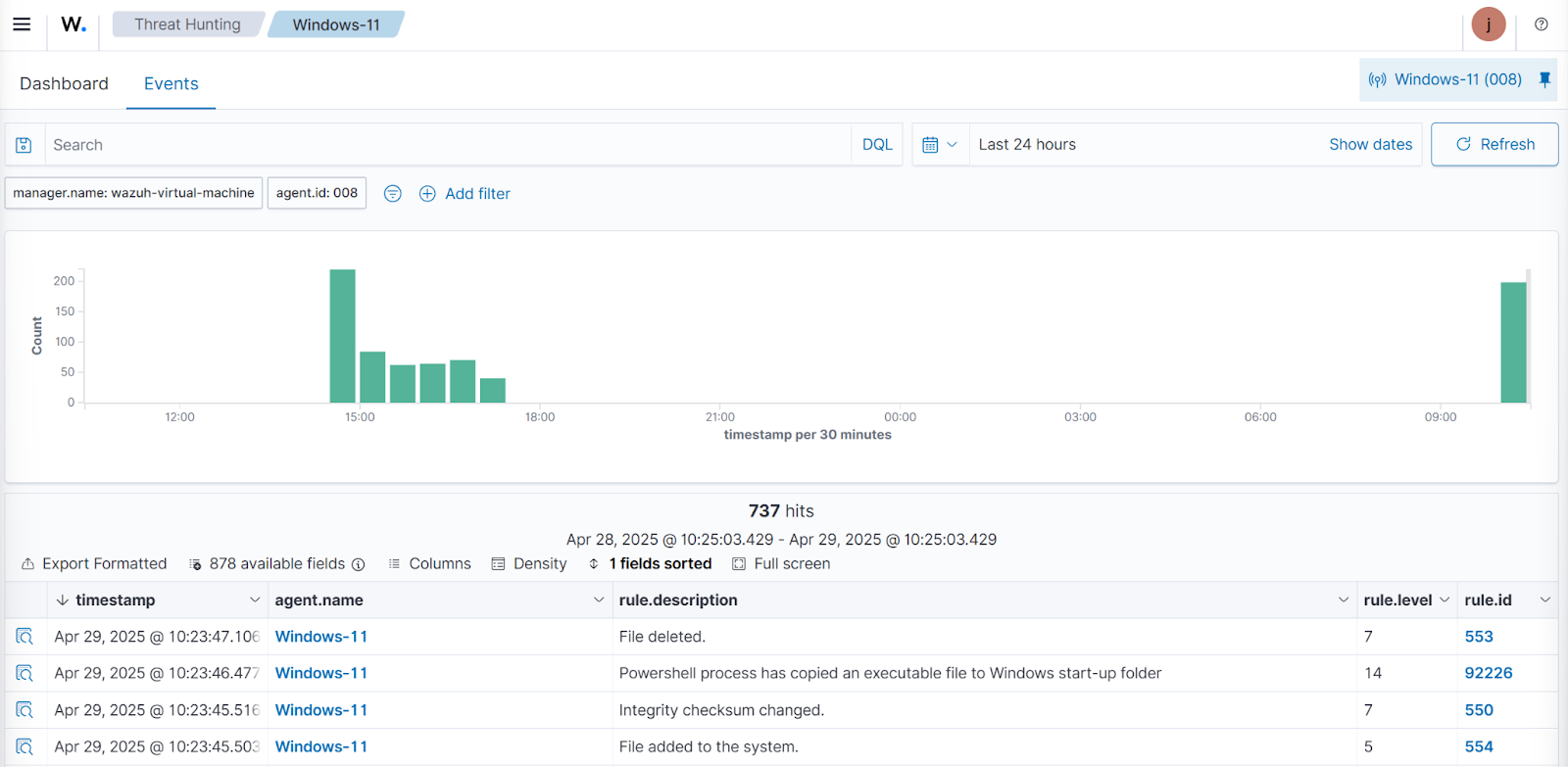

さらに、Wazuhのファイル整合性監視(FIM)機能は、コードや設定ファイルの不正な変更を検出できます。ファイルをリアルタイムまたはスケジュールで監視することにより、Wazuhはファイルの作成、削除、変更などの活動についてセキュリティチームに警告を生成します。

|

| 図1: Wazuhダッシュボードに表示されたファイル整合性監視(FIM)アラート。 |

カスタムルールと効率化されたセキュリティ監視#

Wazuhは、パイプラインのセキュリティ要件に合わせてカスタムルールとアラートを作成することができます。組織は、コードの変更、サーバー設定、またはコンテナイメージの監視など、特定のセキュリティニーズに合わせたカスタムルールを作成できます。この柔軟性により、組織はCI/CDワークフローに合わせた詳細なセキュリティコントロールを実施できます。

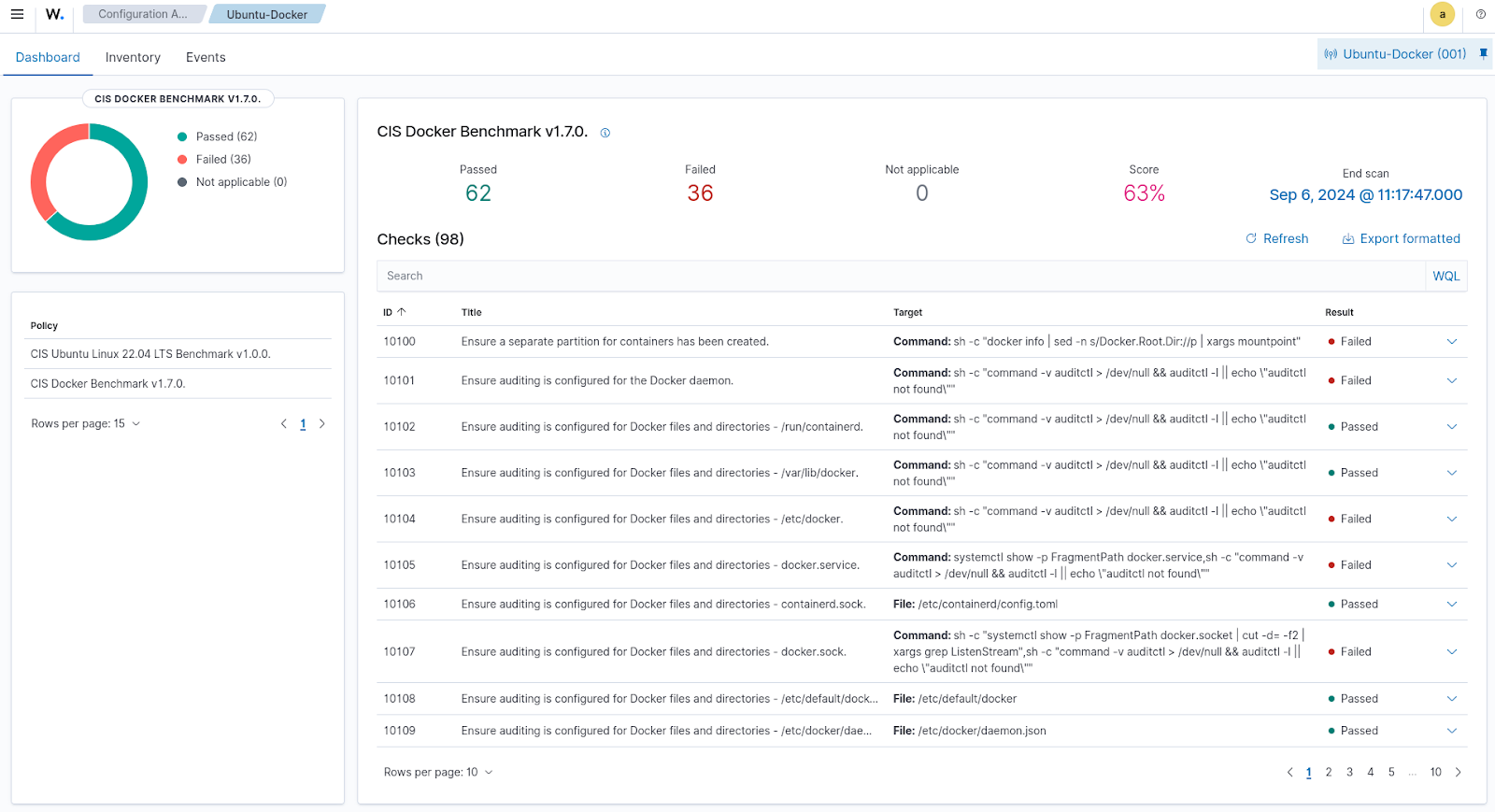

例えば、Center for Internet Security(CIS)Docker Benchmarkは、Docker環境を保護するためのガイドラインを提供しています。組織は、Wazuhセキュリティ設定評価(SCA)機能を使用して、CIS Docker Benchmark v1.7.0に対するコンプライアンスチェックを自動化できます。

|

| 図2: Wazuhダッシュボードに表示されたWazuhセキュリティ設定評価(SCA)の結果。 |

サードパーティのセキュリティツールとの統合#

Wazuhは、コンテナ脆弱性スキャナーやCI/CDオーケストレーションシステムを含むさまざまなセキュリティツールやプラットフォームと統合できます。これは、開発ライフサイクルを管理するために複数のツールが使用される可能性があるCI/CDワークフローにおいて特に重要です。Wazuhはさまざまなソースからデータを取り込むことができ、パイプライン全体のセキュリティを一元的に把握するのに役立ちます。

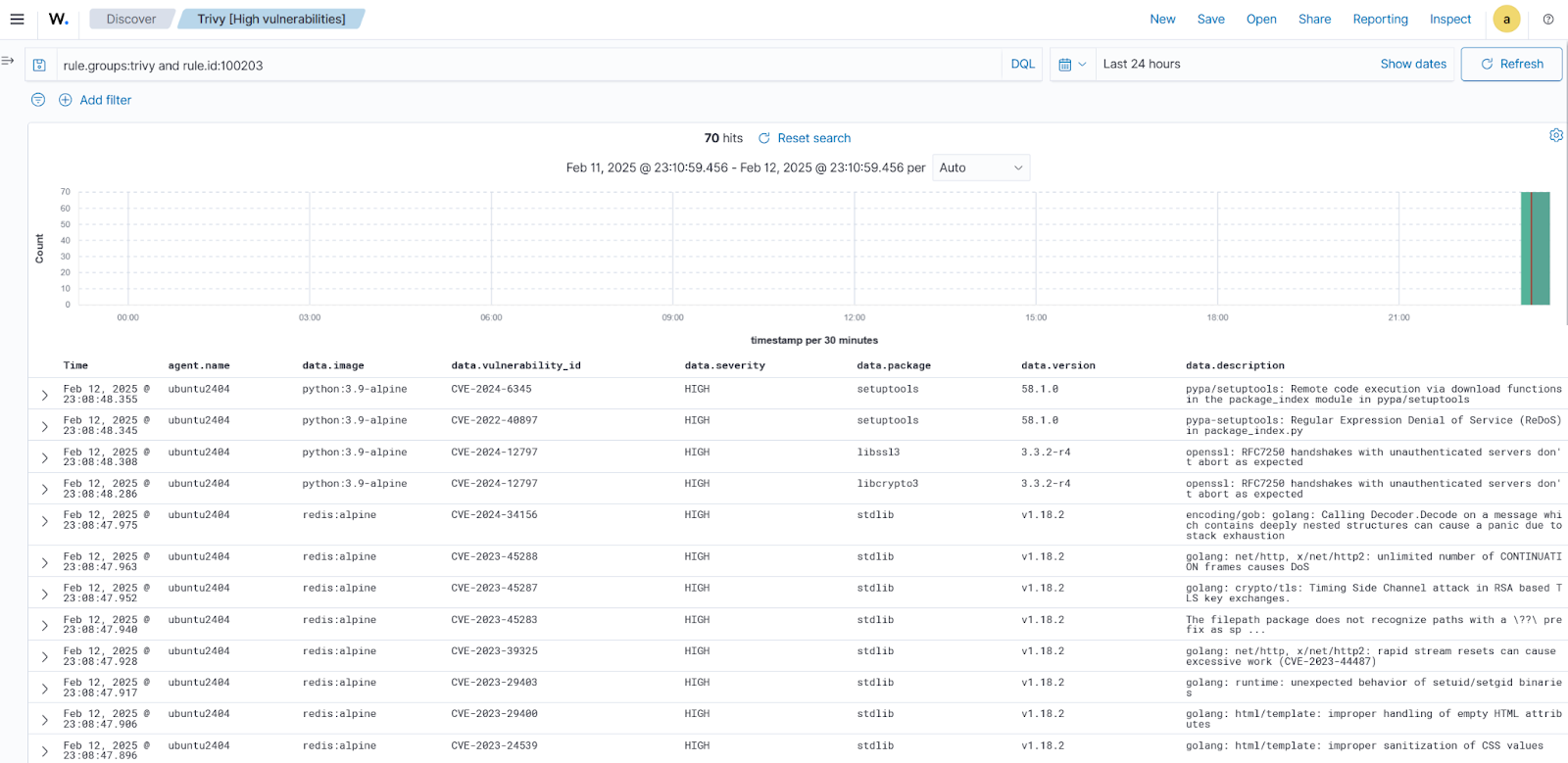

例えば、Wazuhは、コンテナイメージの脆弱性、不安全なベースイメージ、または古いソフトウェアバージョンをスキャンするために一般的に使用されるコンテナ脆弱性スキャニングツールのTrivyやGrypeと統合します。コンテナイメージが本番環境にデプロイされる前にスキャンすることで、組織はデプロイメントプロセスで安全で最新のイメージのみが使用されることを保証できます。

コンテナイメージをホストするエンドポイントでWazuhコマンドモジュールを設定してTrivyスキャンを実行し、Wazuhダッシュボードに検出された脆弱性を表示することができます。これにより、不安全なイメージが本番環境にプッシュされるのを防ぐことができます。

|

| 図3: Trivyスキャンからのコンテナイメージで発見された脆弱性を表示するWazuhダッシュボード。 |

自動化されたインシデント対応#

CI/CDワークフローの速度は、脅威が検出され、迅速に軽減される必要があることを意味します。Wazuhは、セキュリティインシデントが発生した際に迅速に対応するためのインシデント対応機能を提供します。

Wazuhのアクティブレスポンスモジュールは、セキュリティ脅威が検出された際に自動的にアクションを実行できます。例えば、CI/CDプロセスを実行するシステムにアクセスしようとする悪意のあるIPアドレスが検出された場合、Wazuhは自動的にそのIPアドレスをブロックし、事前に定義された修復アクションをトリガーできます。この自動化により迅速な対応が保証され、手動の介入が減少し、潜在的な脅威の拡大を防ぎます。

結論#

CI/CDワークフローを保護することは、信頼性があり安全なソフトウェア開発プロセスを維持するために重要です。Wazuhを使用することで、組織は脆弱性を早期に検出し、異常を監視し、コンプライアンスを強制し、セキュリティ対応を自動化しながら、CI/CDワークフローの速度と効率を維持できます。WazuhをCI/CDワークフローに統合することで、セキュリティが開発速度に追いつくことを保証します。

翻訳元: https://thehackernews.com/2025/05/securing-cicd-workflows-with-wazuh.html