非営利団体MITRE Corporationは今週、ハードウェアセキュリティの進化に合わせて改訂されたCWE最重要ハードウェア脆弱性(MIHW)リストを公開しました。

2021年に初めて公開されたCWE MIHWリストには、重大なハードウェア脆弱性につながる頻発するエラーが含まれており、コミュニティ内での認識を高め、初期段階からハードウェアの欠陥を根絶することを目的としています。

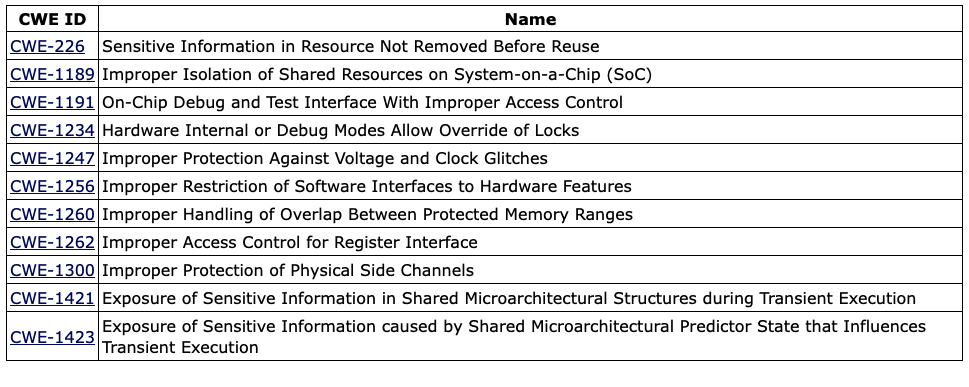

更新されたリストには11項目が含まれており、新たなクラス、カテゴリ、基礎的な脆弱性が追加されていますが、2021年のCWE MIHWリストに含まれていた5つの項目は引き続き残されています。リソースの再利用、デバッグモードのバグ、フォルトインジェクションに焦点が当てられています。

「CWE-226: 再利用前にリソースから機密情報が削除されていない」は、MITREの2025年CWE MIHWリストのトップに位置しています。

これは、リリースされたリソースが適切にクリアされることなく再利用可能となる場合を指します。たとえば、メモリが別のプロセスに利用される前にクリアされていない場合、データが信頼性の低い第三者に渡る可能性があります。

「この脆弱性は、デバイスやシステムが通常の動作中に電源、スリープ、デバッグ状態を切り替える場合や、実行が異なるユーザーや特権レベルに切り替わる場合など、ハードウェアにも該当します」とCWE-226の説明には記載されています。

改訂リストの2番目は「CWE-1189: システムオンチップ(SoC)における共有リソースの不適切な分離」で、4年前にはトップに位置していました。

前回のリストから引き継がれた他の項目には、「CWE-1191: 不適切なアクセス制御を持つオンチップデバッグおよびテストインターフェース」、「CWE-1256: ハードウェア機能へのソフトウェアインターフェースの不適切な制限」、「CWE-1260: 保護されたメモリ範囲間の重複の不適切な処理」、「CWE-1300: 物理的サイドチャネルの不適切な保護」が含まれます。

広告。スクロールして続きをお読みください。

「これらの項目は、ハードウェアセキュリティにおける理論的にも実際にも頻繁に見られる継続的な課題を表しています。専門家とデータ主導のハイブリッド選定プロセスに移行した現在でも引き続き含まれていることは、その重要性が依然として高いことを示しています」とMITREは述べています。

改訂されたMIHWリストに新たに加わった6つのCWEのうち、2つは2021年のMIHWリスト公開後にCWEへ追加されたものです。

主なMIHWリストに含まれる11の脆弱性に加え、MITREは他にも重大なセキュリティ欠陥につながる可能性が高い5つの脆弱性についても警告しています。これらには、前回のリストに含まれていた4つの項目が含まれます。

「ハードウェアの脆弱性は上位層へと伝播します。シリコンに埋め込まれると、ソフトウェア、ファームウェア、システムレベルでの緩和策が制限されます。上位層で作業するエンジニアは、一部のリスクが継承され、自分たちのレベルでは完全に解決できない場合があることを理解する必要があります。そのため、ベンダーの透明性、独立した評価エコシステム、設計段階での積極的なセキュリティへのインセンティブ強化が重要です」とNCC Groupのセキュリティコンサルタント、リズ・ジェームズ氏は述べています。

関連記事: MITRE、暗号通貨の脅威に対処するAADAPTフレームワークを発表

関連記事: MITRE、ポスト量子暗号移行ロードマップを公開

翻訳元: https://www.securityweek.com/mitre-updates-list-of-most-common-hardware-weaknesses/