多くの組織にとって、アイデンティティセキュリティは管理されているように見えます。書類上では、すべてがチェックされています。しかし、500人以上のITおよびセキュリティリーダーからの洞察に基づくCerbyの新しい研究は異なる現実を明らかにしています:機能するためにシステムではなく人に依存しすぎているのです。実際、セキュリティチームの4%未満がコアアイデンティティワークフローを完全に自動化しています。

マルチファクタ認証(MFA)への登録、資格情報の安全性と最新性の維持、誰かが退職した瞬間にアクセスを取り消すといったコアワークフローは、多くの場合手動で、不一致があり、エラーに脆弱です。そして、セキュリティの実行が記憶やフォローアップに依存していると、ギャップがすぐに現れます。

人的エラーは企業のセキュリティに対する最大の脅威の一つです。Verizonの2025年データ侵害報告書によると、侵害の60%に人的要素が関与していました。10年前に侵害を引き起こした同じ手動のミスが、今日でもアイデンティティシステムを危険にさらしています。Cerbyの2025年アイデンティティ自動化ギャップ研究報告書は、この問題がどれほど広範であるか、そして自動化がどれほど進まなければならないかを示しています。

最後の一歩は依然として人的エラーに依存している#

データは、アイデンティティセキュリティライフサイクル全体で自動化されるべきタスクに対する人間の行動への依存が続いていることを示しています。

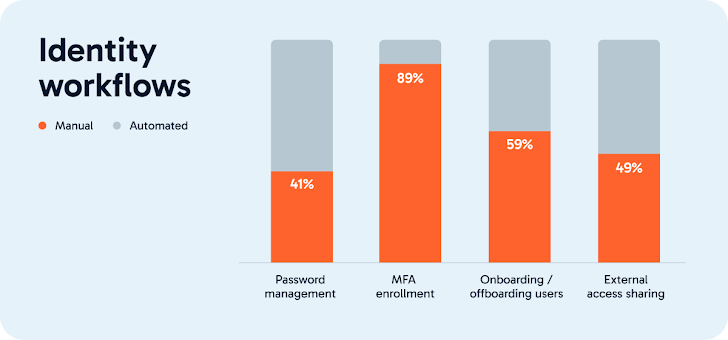

- エンドユーザーの41%が依然として手動でパスワードを共有または更新しています。スプレッドシート、メール、チャットツールなどの安全でない方法を使用しています。これらはほとんど更新されず、監視されないため、資格情報の誤用や危険にさらされる可能性が高まります。

- 組織のほぼ89%がユーザーに手動でMFAをアプリケーションで有効にするよう依存しています。MFAは最も効果的なセキュリティコントロールの一つですが、強制されなければ保護は任意となり、攻撃者はその不一致を悪用する方法を知っています。

- ITチームの59%がユーザーのプロビジョニングとデプロビジョニングを手動で処理しています。チケットシステムや非公式のフォローアップに依存してアクセスを付与および削除しています。これらのワークフローは遅く、不一致があり、見落とされやすいため、組織は不正アクセスやコンプライアンスの失敗にさらされます。

組織は待つ余裕がない#

その結果はもはや仮説ではありません。

Ponemon Instituteによると、52%の企業が手動のアイデンティティ作業が原因でセキュリティ侵害を経験しています。その多くは4件以上の侵害を経験しています。その影響は具体的で、43%が顧客を失い、36%がパートナーを失いました。

これらの失敗は予測可能で防止可能ですが、組織が人間に依存することをやめない限り実現しません。アイデンティティはもはやバックグラウンドシステムではありません。それは企業のセキュリティにおける主要なコントロールプレーンの一つです。攻撃の表面が拡大し、脅威アクターがより高度になるにつれて、自動化のギャップを無視することはますます困難で危険になります。

なぜ自動化のギャップが続くのか#

アイデンティティセキュリティにとって自動化が重要であるにもかかわらず、なぜこれらの手動のギャップが存在するのでしょうか。それは急速な成長、アプリケーションの乱立、断片化されたインフラの副産物として現れています。

- 切り離されたアプリケーションが至る所にあり、既存のプロバイダーに統合するために必要な共通のアイデンティティ標準をサポートしていません。エンタープライズアプリケーションの大多数がこのカテゴリに該当し、その数は増え続けています。それらはすべてのビジネス機能にまたがり、機密データが詰まっています。

- ITおよびセキュリティチームはツールがカバー範囲を意味すると仮定しています。今日の環境はSaaS、モバイル、クラウド、オンプレミスシステムにまたがっています。シャドーITは誰も追いつけないほど急速に成長しており、各ビジネスユニットが独自のスタックを持ち込んでいます。すべてのアプリケーションにわたって完全なコントロールを達成することは非常に難しいです。

- 一時的な解決策はスケールしません。パスワードマネージャー、手動スクリプト、その他のボールティングツールは維持が難しく、しばしば断片化されたインフラを作り出します。統合が存在しない場合、それらは頻繁にパッチされますが、これらの修正は構築にコストがかかり、維持が難しいです。回避策として始まったものがすぐに継続的な運用負担になります。

自動化のギャップを埋める#

良いニュース:自動化のギャップを埋めるためにアイデンティティスタックを再構築または置き換える必要はありません。それを完成させることが重要です。

先進的な組織は、ネイティブ統合を待たずにアプリケーションエコシステムの隅々に自動化を導入しています。一部のチームは、このギャップを埋めるためにAIエージェントの活用も検討しています。しかし、信頼はまだ進化中です:セキュリティリーダーの78%は、AIがコアアイデンティティタスクを完全に自動化することを信頼していませんが、45%は協力的な人間インザループモデルを支持しています。

Cerbyは、両方のアプローチをサポートする柔軟性を組織に提供し、チームがいる場所で出会い、最も必要な場所に自動化を提供します。

Cerbyの研究報告書、2025年アイデンティティ自動化ギャップには、500人以上のITおよびセキュリティリーダーからの調査結果と、企業のセキュリティで最も見過ごされているリスクの一つを解消するための実用的なステップが含まれています。

完全なレポートをダウンロードするか、15分のデモをスケジュールして、Cerbyがどのようにしてアイデンティティ全体に自動化をもたらすかをご覧ください。

翻訳元: https://thehackernews.com/2025/05/identity-security-has-automation.html