Windows Server 2025において、攻撃者がActive Directory (AD) 内の任意のユーザーを侵害できる特権昇格の欠陥が実証されています。

“この攻撃はWindows Server 2025で導入された委任されたマネージドサービスアカウント (dMSA) 機能を悪用し、デフォルトの設定で動作し、実装が容易です” とAkamaiのセキュリティ研究者Yuval GordonはThe Hacker Newsに共有されたレポートで述べています。

“この問題はADに依存するほとんどの組織に影響を与える可能性があります。我々が調査した環境の91%で、この攻撃を実行するために必要な権限を持つドメイン管理者グループ外のユーザーが見つかりました。”

この攻撃経路が注目されるのは、既存のレガシーサービスアカウントからの移行を可能にするDelegated Managed Service Accounts (dMSA) という新機能を活用しているためです。これはKerberoasting攻撃を緩和するためにWindows Server 2025で導入されました。

この攻撃技術はウェブインフラストラクチャおよびセキュリティ会社によってBadSuccessorとコードネームが付けられました。

“dMSAはスタンドアロンアカウントとして作成することも、既存の標準サービスアカウントを置き換えることもできます” とMicrosoftはそのドキュメントで述べています。”dMSAが既存のアカウントを超えると、そのパスワードを使用した既存アカウントへの認証はブロックされます。”

“リクエストはローカルセキュリティ機関 (LSA) にリダイレクトされ、以前のアカウントがADでアクセスできたすべてにアクセスできるdMSAを使用して認証されます。移行中に、dMSAはサービスアカウントが使用されるデバイスを自動的に学習し、それを使用してすべての既存のサービスアカウントから移行します。”

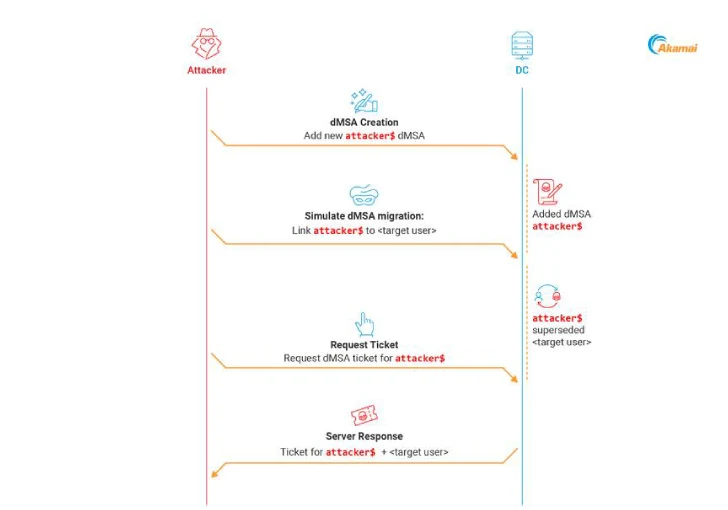

Akamaiによって特定された問題は、dMSAのKerberos認証フェーズ中に、キー配布センター (KDC) によって発行されるチケット授与チケット(つまり、身元確認に使用される資格情報)に埋め込まれた特権属性証明書 (PAC) が、dMSAのセキュリティ識別子 (SID) と、置き換えられたサービスアカウントおよびその関連グループのすべてのSIDを含んでいることです。

このアカウント間の権限移行は、dMSA移行プロセスをシミュレートして、ドメイン管理者を含む任意のユーザーを侵害し、同様の特権を獲得することで、組織のWindows Server 2025ドメインがdMSAを全く使用していなくても、ドメイン全体を効果的に侵害する可能性のある特権昇格シナリオへの扉を開く可能性があります。

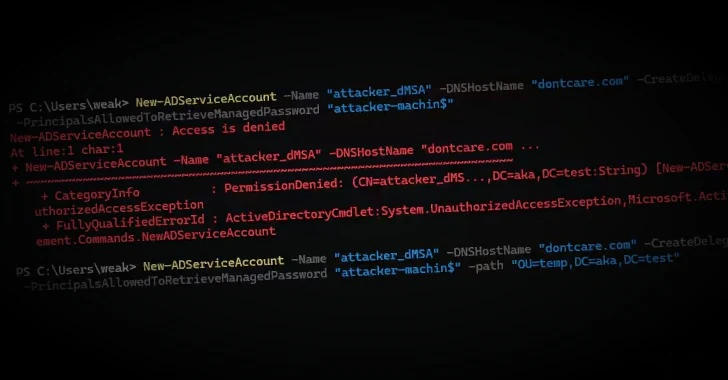

“この『シミュレートされた移行』技術の興味深い点は、置き換えられたアカウントに対する権限を全く必要としないことです” とGordonは述べています。”唯一の要件は、dMSAの属性に対する書き込み権限です。任意のdMSAに対して。”

“一度dMSAをユーザーによって先行されたとマークすると、KDCは自動的に正当な移行が行われたと仮定し、元のユーザーが持っていたすべての権限を我々のdMSAに喜んで付与します。まるで我々がその正当な後継者であるかのように。”

Akamaiは2025年4月1日にこの発見をMicrosoftに報告し、その後、技術大手はこの問題を中程度の深刻度として分類し、dMSAオブジェクトに対する特定の権限を持つ攻撃者が必要であるため、即時対応の基準を満たさないと述べました。しかし、現在パッチが進行中です。

攻撃に対する即時の修正がないため、組織はdMSAの作成能力を制限し、可能な限り権限を強化することが推奨されています。Akamaiはまた、dMSAを作成できるすべての非デフォルトのプリンシパルを列挙し、各プリンシパルがこの権限を持つ組織単位 (OU) をリストするPowerShellスクリプトを公開しました。

“この脆弱性は、OU上でCreateChild権限を持つ任意のユーザーがドメイン内の任意のユーザーを侵害し、DCSync攻撃を実行するために使用されるディレクトリ変更の複製特権と同様の権限を獲得することを可能にする、これまで知られていなかった高影響の悪用経路を導入します” とGordonは述べています。

翻訳元: https://thehackernews.com/2025/05/critical-windows-server-2025-dmsa.html