米国司法省(DoJ)は木曜日に、DanaBot(別名DanaTools)に関連するオンラインインフラストラクチャの妨害を発表し、ロシアを拠点とするサイバー犯罪組織によって制御されていたとされるマルウェアの開発と展開に関与したとされる16人に対する起訴を公開しました。

司法省によれば、このマルウェアは世界中で30万台以上の被害者のコンピュータに感染し、詐欺やランサムウェアを助長し、少なくとも5000万ドルの損害を引き起こしました。被告のうち、アレクサンドル・ステパノフ(別名JimmBee、39歳)とアルテム・アレクサンドロヴィッチ・カリンキン(別名Onix、34歳)、共にロシアのノヴォシビルスク出身は現在逃亡中です。

ステパノフは共謀、電信詐欺および銀行詐欺の共謀、悪質な身元盗用、情報を得るための保護されたコンピュータへの不正アクセス、保護されたコンピュータの不正な損傷、盗聴、傍受された通信の使用で起訴されています。カリンキンは情報を得るためのコンピュータへの不正アクセスの共謀、詐欺を目的としたコンピュータへの不正アクセスの共謀、保護されたコンピュータの不正な損傷の共謀で起訴されています。

公開された刑事告訴と起訴状は、多くの被告がカリンキンを含め、誤って自分のシステムにマルウェアを感染させた後に実生活の身元を露呈したことを示しています。

“一部のケースでは、このような自己感染はマルウェアをテスト、分析、または改善するために意図的に行われたようです,” と告訴状 [PDF] は述べています。”他のケースでは、感染は偶然のようでした – サイバー犯罪を行う際の危険の一つは、犯罪者が誤って自分のマルウェアで自分を感染させることがあるということです。”

“偶然の感染はしばしば、俳優のコンピュータからマルウェアによって盗まれた機密で妥協的なデータをDanaBotサーバーに保存する結果となり、そのデータはDanaBot組織のメンバーを特定するのに役立ちました。”

有罪判決を受けた場合、カリンキンは連邦刑務所で最大72年の法定最高刑に直面することが予想されます。ステパノフは5年の懲役刑に直面することになります。この行動と同時に、オペレーションエンドゲームの一環として行われた法執行努力により、DanaBotのコマンドアンドコントロール(C2)サーバーが押収され、米国内にホストされている数十の仮想サーバーが含まれています。

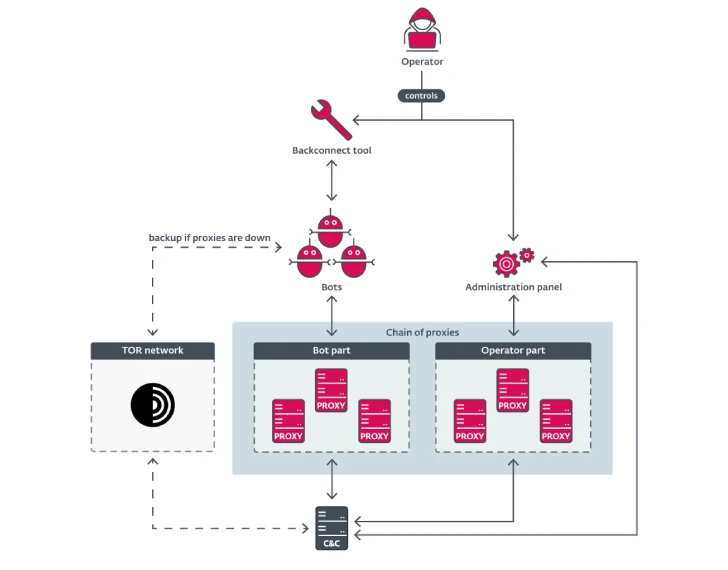

“DanaBotマルウェアは、悪意のある添付ファイルやハイパーリンクを含むスパムメールメッセージを含むさまざまな方法で被害者のコンピュータに感染しました,” と司法省は述べています。”DanaBotマルウェアに感染した被害者のコンピュータは、ボットネット(侵害されたコンピュータのネットワーク)の一部となり、ボットネットの運営者とユーザーが感染したコンピュータを遠隔操作して調整することができました。”

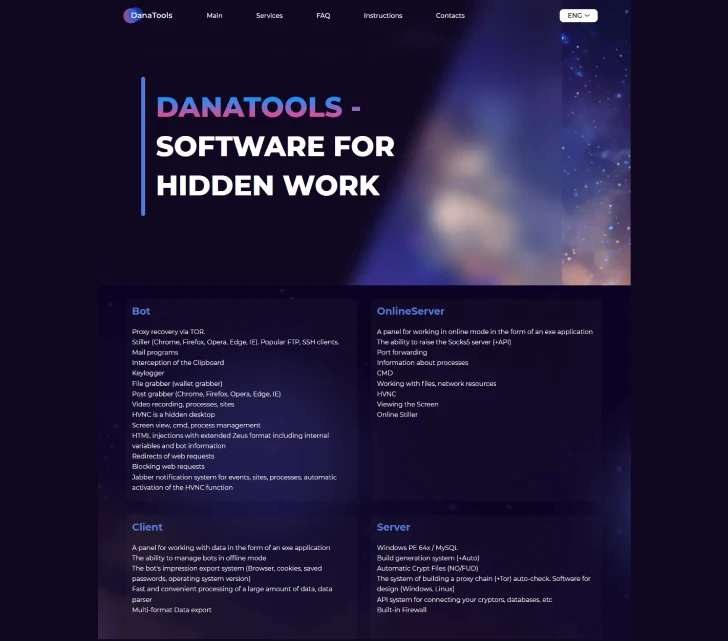

DanaBotは、最近解体されたLumma Stealerマルウェアのように、マルウェア・アズ・ア・サービス(MaaS)スキームの下で運営されており、管理者は月額500ドルから「数千ドル」のアクセスを貸し出しています。Emotet、TrickBot、QakBot、IcedIDのような多機能ツールであり、スティーラーやランサムウェアなどの次の段階のペイロードの配信ベクトルとして機能することができます。

Delphiベースのモジュラーマルウェアは、被害者のコンピュータからデータを吸い上げ、銀行セッションをハイジャックし、デバイス情報、ユーザーの閲覧履歴、保存されたアカウントの資格情報、仮想通貨ウォレット情報を盗むことができます。また、完全なリモートアクセスを提供し、キーストロークを記録し、ビデオをキャプチャすることもできます。2018年5月にデビューして以来、野生で活動しています。

|

| 典型的なDanabotインフラストラクチャの例 |

“DanaBotは当初、ウクライナ、ポーランド、イタリア、ドイツ、オーストリア、オーストラリアの被害者を対象としていましたが、2018年10月には米国およびカナダの金融機関を対象に含めるようにターゲットポジションを拡大しました,” とCrowdStrikeは述べています。”このマルウェアの人気は、Zeusベースのウェブインジェクト、情報スティーラー機能、キーストロークロギング、画面録画、隠し仮想ネットワークコンピューティング(HVNC)機能をサポートする初期のモジュラー開発により成長しました。”

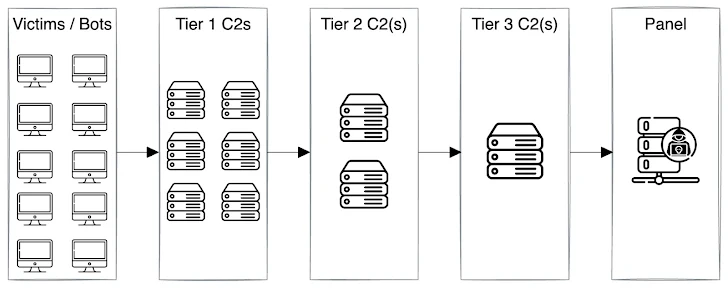

Black Lotus LabsとTeam Cymruによれば、DanaBotは被害者とボットネットコントローラー間のレイヤー化された通信インフラストラクチャを使用しており、C2トラフィックは最終レベルに到達する前に2または3つのサーバー階層を通じてプロキシされます。少なくとも5〜6つのティア2サーバーが常時稼働していました。DanaBotの被害者の大部分はブラジル、メキシコ、米国に集中しています。

“運営者はその技術に対するコミットメントを示し、検出と企業防御の変化に適応し、後のバージョンではC2を階層化して追跡を隠蔽しました,” と企業は述べています。”この間、彼らは構造化された価格設定と顧客サポートでボットをよりユーザーフレンドリーにしました。”

|

| マルチティアC2アーキテクチャの高レベル図 |

司法省によれば、DanaBotの管理者は、北米およびヨーロッパの軍事、外交、政府、関連機関の被害者コンピュータを特に対象としたボットネットの第2バージョンを運営していました。このバリアントは2021年1月に登場し、被害者デバイス上で発生するすべてのインタラクションを記録し、別のサーバーにデータを送信する機能を備えていました。

“DanaBotのような広範なマルウェアは、世界中の何十万もの被害者、特に軍事、外交、政府機関を含む敏感なエンティティに被害を与え、数百万ドルの損失を引き起こします,” とカリフォルニア中央地区のビル・エッセイリ米国弁護士は述べました。

司法省はさらに、Amazon、CrowdStrike、ESET、Flashpoint、Google、Intel 471、Lumen、PayPal、Proofpoint、Spycloud、Team Cymru、Zscalerなどの複数の民間企業に「貴重な支援」を提供したことを称賛しました。

さまざまな報告からまとめられたDanaBotの注目すべき側面は以下の通りです –

- DanaBotのサブボットネット5は、HTTPベースの分散型サービス拒否(DDoS)攻撃を実行するために利用されたDelphiベースの実行可能ファイルをダウンロードする命令を受け取りました。ウクライナ国防省(MOD)のウェブメールサーバーとウクライナ国家安全保障・防衛評議会(NSDC)に対して2022年3月に行われました。

- 2つのDanaBotサブボットネット、24と25は、特にロシア政府の利益を代表して情報収集活動を進める目的でスパイ活動に使用されました。

- DanaBotの運営者は2022年以来、少なくとも85の異なるビルド番号が特定されており、防御回避に焦点を当ててオファリングを定期的に再構築しています(最新バージョンは2025年3月にコンパイルされた4006です)。

- マルウェアのインフラストラクチャは、ターゲットシステムに感染しデータ収集を行う「ボット」、RAT機能を管理する「オンラインサーバー」、収集されたログの処理とボット管理を行う「クライアント」、ボットの生成、パッキング、C2通信を処理する「サーバー」の複数のコンポーネントで構成されています。

- DanaBotは中東および東ヨーロッパの政府関係者に対する標的型スパイ攻撃に使用されました。

- DanaBotの作者は単一のグループとして活動し、潜在的なアフィリエイトにマルウェアを貸し出し、彼らが独自のボットネットをプライベートサーバーを使用して確立し管理することで独自の悪意のある目的に使用します。

- DanaBotの開発者は、いくつかのマルウェアクリプターおよびローダーの作者と提携し、Matanbuchusなどの特別価格で配布バンドルを提供しました。

- DanaBotは、1日あたり平均150のアクティブなティア1 C2サーバーを維持し、40カ国以上で約1000の毎日の被害者を抱えており、2025年に最も活発なMaaSプラットフォームの1つとなっています。

2018年5月にDanaBotを最初に特定し命名したProofpointは、MaaSオペレーションの妨害は防御者にとっての勝利であり、サイバー犯罪の脅威の風景に影響を与えると述べました。

“サイバー犯罪の妨害と法執行の行動は、マルウェアの機能と使用を損なうだけでなく、脅威の行為者に戦術を変えさせ、犯罪エコシステムに不信を引き起こし、犯罪者に別のキャリアを考えさせる可能性があります,” とProofpointのスタッフ脅威研究者であるセレナ・ラーソンは述べました。

“サイバー犯罪者に対するこれらの成功は、ビジネスITチームとセキュリティサービスプロバイダーが、世界中の多くの人々に影響を与える最大の脅威に関する必要な洞察を共有し、法執行が攻撃の背後にあるサーバー、インフラストラクチャ、および犯罪組織を追跡するのに役立つときにのみ実現します。民間および公共部門の協力は、行為者がどのように活動しているかを知り、彼らに対して行動を起こすために重要です。”

|

| DanaBotのサポートサイトで宣伝されている機能 |

DoJ、QakBotリーダーに対する起訴を公開#

この進展は、DoJが48歳のモスクワ在住者、ルスタム・ラファイレヴィッチ・ガリャモに対する起訴を公開した際に発生しました。彼はQakBotマルウェアの開発と維持の努力を主導しており、2023年8月に多国籍作戦で妨害されました。また、捜査の過程でガリャモフから押収された2400万ドル以上の暗号通貨に対する民事没収訴訟も提起しました。

“ガリャモフは2008年からQakbotマルウェアを開発、展開、制御していました,” とDoJは述べました。”2019年以降、ガリャモフはQakbotマルウェアを使用して世界中の何千もの被害者のコンピュータを感染させ、感染したコンピュータのネットワーク、または「ボットネット」を確立しました。”

DoJは、取り締まり後、ガリャモフと彼の共謀者が犯罪活動を続け、被害者のネットワークに不正アクセスし、Black BastaやCACTUSのようなランサムウェアファミリーを展開するために「スパムボム」攻撃などの他の戦術に切り替えたことを明らかにしました。裁判所の文書は、電子犯罪グループが2025年1月までにこれらの方法に従事していたと非難しています。

“ガリャモフ氏のボットネットワークは2023年にFBIと国際的なパートナーの才能ある男性と女性によって弱体化されましたが、彼は大胆にも無実の被害者に対してランサムウェア攻撃を行う犯罪サイバーギャングにマルウェアを提供するために代替手段を展開し続けました,” とFBIロサンゼルス支局のアキル・デイビス局長補佐は述べました。

翻訳元: https://thehackernews.com/2025/05/us-dismantles-danabot-malware-network.html