サイバーセキュリティ研究者たちは、ウォーターカースと呼ばれるこれまで知られていなかった脅威アクターを暴露しました。このアクターは、武器化されたGitHubリポジトリを利用して多段階マルウェアを配信しています。

「このマルウェアは、データの流出(資格情報、ブラウザデータ、セッショントークンを含む)、リモートアクセス、感染システム上での長期的な持続を可能にします」と、Trend Microの研究者であるJovit Samaniego、Aira Marcelo、Mohamed Fahmy、Gabriel Nicoletaは今週発表された分析で述べています。

先月初めて発見された「広範かつ持続的な」キャンペーンは、一見無害なペネトレーションテストユーティリティを提供するリポジトリを設定しましたが、その中のVisual Studioプロジェクト構成ファイルにはSMTPメールボンバーやSakura-RATといった悪意のあるペイロードが含まれていました。

ウォーターカースの武器庫には幅広いツールやプログラミング言語が組み込まれており、「開発者向けの情報スティーラーを用いてサプライチェーンを標的にし、レッドチームツールとアクティブなマルウェア配布の境界を曖昧にする」クロスファンクショナルな開発能力を強調しています。

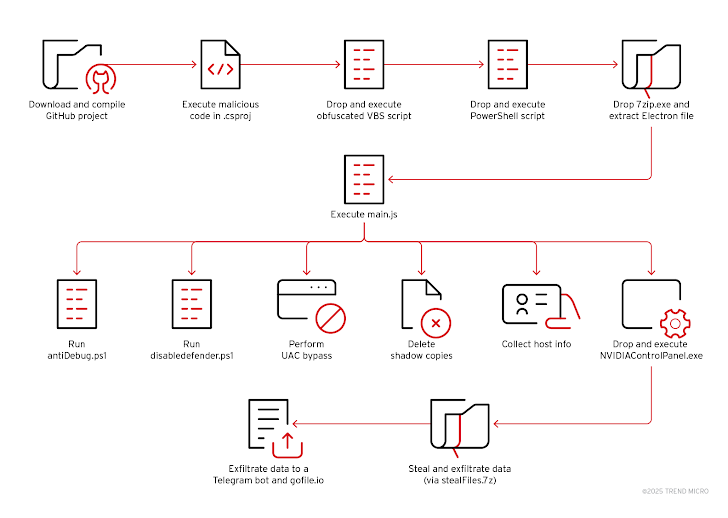

「実行時に、悪意のあるペイロードはVisual Basic Script(VBS)およびPowerShellで書かれた難読化されたスクリプトを利用して複雑な多段階感染チェーンを開始しました」と研究者たちは述べています。「これらのスクリプトは暗号化されたアーカイブをダウンロードし、Electronベースのアプリケーションを抽出し、広範なシステム偵察を行いました。」

攻撃はまた、デバッグ防止技術、特権昇格方法、および影響を受けたホスト上での長期的な足場を維持するための持続メカニズムの使用によって特徴付けられます。また、ホストの防御を弱め、システムの回復を妨げるためにPowerShellスクリプトが使用されています。

ウォーターカースは、資格情報の窃取、セッションのハイジャック、不正アクセスの転売を目的とした金銭的動機を持つ脅威アクターとして説明されています。76ものGitHubアカウントがこのキャンペーンに関連付けられています。関連する活動が2023年3月まで遡る可能性があることを示す証拠があります。

ウォーターカースの出現は、脅威アクターがGitHubのような正当なプラットフォームに関連する信頼を悪用し、マルウェアの配信チャネルとして利用し、ソフトウェアサプライチェーン攻撃を段階的に行う最新の例です。

「彼らのリポジトリには、マルウェア、回避ユーティリティ、ゲームチート、エイムボット、暗号通貨ウォレットツール、OSINTスクレイパー、スパムボット、資格情報スティーラーが含まれています」とTrend Microは述べています。「これは、サイバー犯罪と機会主義的な収益化を組み合わせた多垂直ターゲティング戦略を反映しています。」

「彼らのインフラストラクチャと行動は、ステルス、オートメーション、スケーラビリティに焦点を当てており、Telegramや公共のファイル共有サービスを通じてアクティブなデータ流出を行っています。」

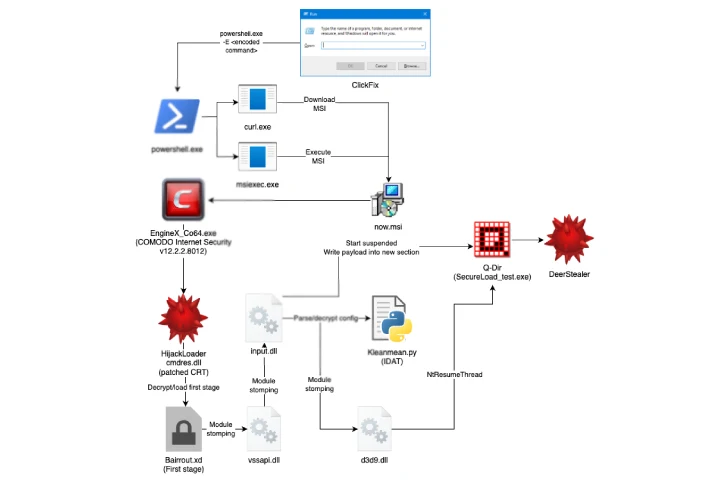

この開示は、多数のキャンペーンが一般的なClickFix戦略を活用して、AsyncRAT、DeerStealer(Hijack Loaderというローダーを介して)、Filch Stealer、LightPerlGirl、およびSectopRAT(同じくHijack Loaderを介して)などのさまざまなマルウェアファミリーを展開するために観察された時期に行われています。

AsyncRATは、2024年初頭から複数のセクターにわたって数千の組織を無差別に標的にしてきた未確認の脅威アクターによって使用されている多くの容易に入手可能なリモートアクセス型トロイの木馬(RAT)の1つです。キャンペーンのいくつかの側面は、2024年8月と2025年1月にForcepointによって文書化されました。

「この手法により、マルウェアは従来の境界防御を回避することができ、特にCloudflareの一時的なトンネルを使用して、正当なインフラストラクチャからペイロードを提供します」とHalcyonは述べています。「これらのトンネルは、攻撃者に一時的で未登録のサブドメインを提供し、境界コントロールに信頼できるように見せかけるため、事前にブロックしたりブラックリストに登録したりすることが難しくなります。」

「インフラストラクチャが正当なサービスを介して動的に展開されるため、防御者は悪意のある使用を正当なDevOpsやITメンテナンスのワークフローと区別するのに苦労します。この戦術により、脅威アクターは妥協したサーバーやバレットプルーフホスティングに依存せずにペイロードを提供でき、キャンペーンの規模とステルス性を向上させます。」

この発見は、スペイン、ポルトガル、イタリア、フランス、ベルギー、オランダに所在するさまざまなヨーロッパの組織をターゲットにした、請求書をテーマにしたフィッシングルアーを使用してSorillus RAT(別名Ratty RAT)を配信する継続中の悪意のあるキャンペーンの発見に続いています。

以前のキャンペーンでは、会計および税務の専門家を対象に、所得税申告のデコイを使用してマルウェアを配布しており、その一部はHTMLスモーリング技術を利用して悪意のあるペイロードを隠蔽しています。

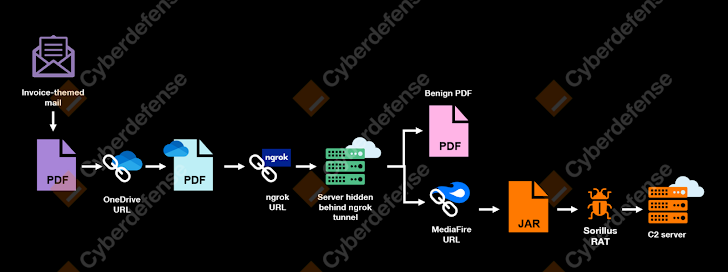

Orange Cyberdefenseによって詳細が明らかにされた攻撃チェーンは、PDFファイルをホストするクラウドストレージサービス上のOneDriveリンクを含むPDF添付ファイルを開くように受信者を騙すことを目的とした類似のフィッシングメールを使用しています。

これを行うと、被害者はトラフィック配信システム(TDS)として機能する悪意のあるウェブサーバーにリダイレクトされ、受信リクエストを評価し、感染の次の段階に進む必要があるかどうかを判断します。被害者のマシンが必要な条件を満たしている場合、無害なPDFが表示される一方で、JARファイルが密かにダウンロードされ、Sorillus RATがドロップされ実行されます。

2019年に初めて登場したJavaベースのRATであるSorillusは、クロスプラットフォームのマルウェアであり、機密情報の収集、ファイルのダウンロード/アップロード、スクリーンショットの撮影、音声の記録、キーストロークの記録、任意のコマンドの実行、さらには自身のアンインストールを行うことができます。また、トロイの木馬の多くの改変版がオンラインで入手可能であることも助けになりません。

攻撃は、イタリアのユーザーにSambaSpyを配信することが観察されたより広範なキャンペーンの一部と評価されています。Orange Cyberdefenseによれば、SambaSpyはSorillusマルウェアファミリーに属しています。

「この作戦は、OneDrive、MediaFire、NgrokやLocaltoNetのようなトンネルプラットフォームなどの正当なサービスを戦略的に組み合わせて検出を回避することを示しています」とサイバーセキュリティ企業は述べています。「ペイロードにブラジルポルトガル語が繰り返し使用されていることから、ブラジル語を話す脅威アクターに起因する可能性が高いとされています。」

翻訳元: https://thehackernews.com/2025/06/water-curse-hijacks-76-github-accounts.html