イスラム革命防衛隊(IRGC)と関連するイランの国家支援ハッキンググループが、イスラエルのジャーナリスト、著名なサイバーセキュリティ専門家、コンピュータサイエンス教授を標的にしたスピアフィッシングキャンペーンに関与していることが判明しました。

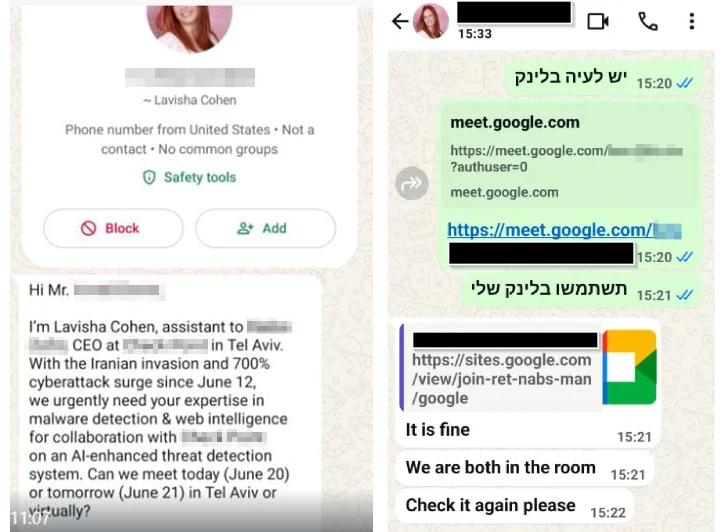

「これらのキャンペーンの一部では、イスラエルの技術およびサイバーセキュリティの専門家が、技術幹部や研究者の架空のアシスタントを装った攻撃者からメールやWhatsAppメッセージを通じて接触されました」と、Check Pointは水曜日に発表したレポートで述べています。「脅威アクターは、彼らと接触した被害者を偽のGmailログインページやGoogle Meetの招待状に誘導しました。」

サイバーセキュリティ企業は、この活動をAPT35(およびそのサブクラスターAPT42)、CALANQUE、Charming Kitten、CharmingCypress、Cobalt Illusion、ITG18、Magic Hound、Mint Sandstorm(旧称Phosphorus)、Newscaster、TA453、Yellow Garudaと重なる脅威クラスター「Educated Manticore」として追跡しています。

この高度持続的脅威(APT)グループは、FacebookやLinkedInなどのさまざまなプラットフォームで架空の人物を使用して被害者を騙し、マルウェアをシステムに展開させるための巧妙な誘いを使用したソーシャルエンジニアリング攻撃を長年にわたって行ってきました。

Check Pointは、2025年6月中旬に始まった新たな攻撃の波を観察したと述べています。これは、イラン-イスラエル戦争の勃発に続いて、イスラエルの個人を標的にしたもので、メールやWhatsAppメッセージを通じて偽の会議の誘いを行いました。これらのメッセージは人工知能(AI)ツールを使用して作成されたと考えられています。

同社が指摘したWhatsAppメッセージの一つは、両国間の現在の地政学的緊張を利用して、被害者を会議に参加させるために、6月12日以降イスラエルを標的にしたサイバー攻撃の急増に対抗するためのAIベースの脅威検出システムに関する即時の支援が必要だと主張しました。

初期のメッセージは、以前のCharming Kittenキャンペーンで観察されたものと同様に、悪意のあるアーティファクトを含まず、主にターゲットの信頼を得ることを目的としています。脅威アクターが会話を通じて関係を築くと、攻撃は次の段階に進み、被害者をGoogleアカウントの資格情報を収集する偽のランディングページに誘導するリンクを共有します。

「フィッシングリンクを送信する前に、脅威アクターは被害者にメールアドレスを尋ねます」とCheck Pointは述べています。「このアドレスは、資格情報フィッシングページに事前に入力され、信頼性を高め、正当なGoogle認証フローのように見せかけます。」

「カスタムフィッシングキットは[…]Googleのような馴染みのあるログインページを模倣し、Reactベースのシングルページアプリケーション(SPA)や動的ページルーティングなどの最新のWeb技術を使用しています。また、リアルタイムのWebSocket接続を使用して盗まれたデータを送信し、そのデザインによりコードを追加の精査から隠すことができます。」

偽のページは、被害者の資格情報だけでなく、二要素認証(2FA)コードもキャプチャできるカスタムフィッシングキットの一部であり、2FAリレー攻撃を効果的に促進します。このキットには、被害者が途中でプロセスを放棄した場合にすべてのキーストロークを記録し、外部に送信するためのパッシブキーロガーも組み込まれています。

一部のソーシャルエンジニアリングの取り組みでは、Google Sitesドメインを使用して偽のGoogle Meetページをホストし、正当な会議ページを模倣する画像を使用しています。画像のどこをクリックしても、被害者を認証プロセスを開始するフィッシングページに誘導します。

「Educated Manticoreは、特にイラン-イスラエル紛争のエスカレーション段階において、イスラエルの個人に対して持続的で高い影響を与える脅威を引き続きもたらしています」とCheck Pointは述べています。

「このグループは、積極的なスピアフィッシング、ドメイン、サブドメイン、インフラストラクチャの迅速な設定、および特定された際の迅速な削除を特徴とし、安定して活動を続けています。この機敏さにより、厳しい監視下でも効果的であり続けることができます。」

翻訳元: https://thehackernews.com/2025/06/iranian-apt35-hackers-targeting-israeli.html