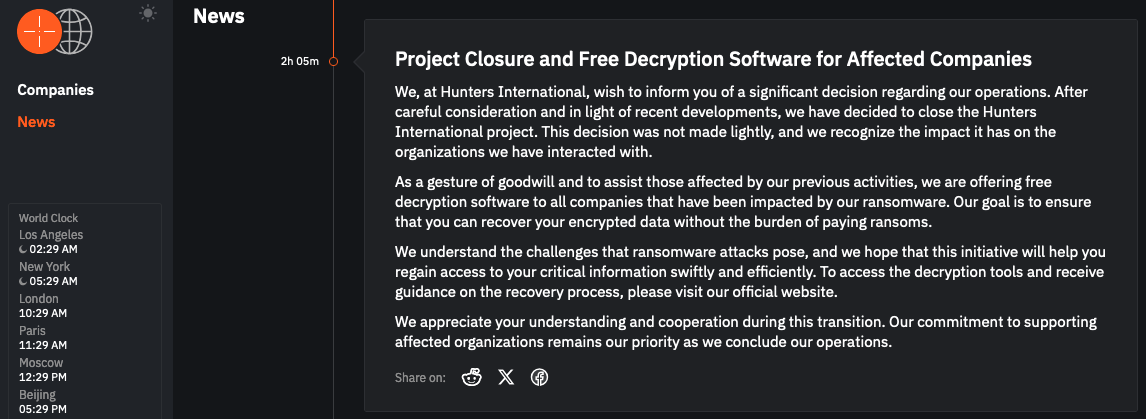

Hunters InternationalのRansomware-as-a-Service(RaaS)運営は本日、正式に活動を終了し、被害者が身代金を支払うことなくデータを復旧できるよう、無料の復号ツールを提供すると発表しました。

「慎重に検討した結果、そして最近の動向を踏まえ、Hunters Internationalプロジェクトを終了することを決定しました。この決断は軽々しく下したものではなく、私たちが関わった組織への影響を認識しています」と、サイバー犯罪グループは本日ダークウェブのリークサイトに掲載した声明で述べています。

「善意の表れとして、また過去の活動によって影響を受けた方々を支援するために、当社のランサムウェアによって被害を受けたすべての企業に無料の復号ソフトウェアを提供します。私たちの目標は、身代金を支払うことなく暗号化されたデータを復旧できるようにすることです。」

脅威アクターはさらに、Hunters Internationalランサムウェア攻撃でシステムが暗号化された企業は、ギャングの公式ウェブサイトで復号ツールや復旧ガイダンスをリクエストできると付け加えました。

ランサムウェアグループは「最近の動向」が何を指すのか説明していませんが、本日の発表は、Hunters Internationalが法執行機関の監視強化と収益性の低下により間もなく活動を停止するという11月17日の声明に続くものです。

脅威インテリジェンス企業Group-IBも、Hunters Internationalがデータ窃取と恐喝のみの攻撃に注力するためリブランドし、「World Leaks」と呼ばれる新たな恐喝専用のオペレーションを開始したことを4月に明らかにしました。

「暗号化と恐喝を組み合わせていたHunters Internationalとは異なり、World Leaksはカスタム開発された情報流出ツールを使った恐喝専用グループとして運営されています」とGroup-IBは当時述べており、新ツールはHunters Internationalのランサムウェアアフィリエイトが使用していたStorage Software流出ツールのアップグレード版のようだと付け加えています。

Hunters Internationalは2023年後半に登場し、セキュリティ研究者やランサムウェアの専門家からHiveのリブランドの可能性があるとして注目されました。ランサムウェアグループのマルウェアは、Windows、Linux、FreeBSD、SunOS、ESXi(VMwareサーバー)など幅広いプラットフォームを標的とし、x64、x86、ARMアーキテクチャにも対応しています。

過去2年間で、Hunters Internationalは規模を問わず多くの企業を標的とし、要求した身代金は数十万ドルから数百万ドルに及び、侵害された組織の規模によって異なります。

このランサムウェアギャングは、世界中でほぼ300件の攻撃を主張しており、近年最も活発なランサムウェアオペレーションの一つとなっています。

Hunters Internationalが被害を主張した著名な被害者には、米国連邦保安官局(U.S. Marshals Service)、日本の光学大手HOYA、Tata Technologies、北米の自動車ディーラーAutoCanada、米海軍請負業者Austal USA、オクラホマ州最大の非営利医療ネットワークIntegris Healthなどがあります。

2024年12月には、Hunters InternationalがFred Hutch Cancer Centerにもハッキングを行い、80万人以上のがん患者のデータを盗み、支払いがなければデータを公開すると脅迫しました。

2025年における8つの一般的な脅威

クラウド攻撃はますます巧妙になっていますが、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織で検出したデータをもとに、このレポートではクラウドに精通した脅威アクターが使用する8つの主要な手法を明らかにします。