これまで文書化されていなかったスパイウェア『Batavia』が、契約書に関連する誘導を使ったフィッシングメールキャンペーンで、ロシアの大規模な産業企業を標的にしています。

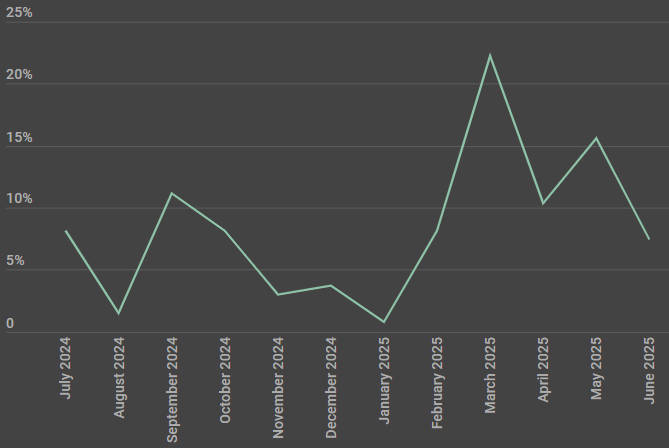

研究者によると、このオペレーションは少なくとも昨年7月から活動しており、現在も継続中です。テレメトリーデータによれば、Bataviaを配信するフィッシングメールは、数十のロシア企業の従業員に届いていることが確認されています。

2025年1月以降、このキャンペーンは激しさを増し、2月末にピークを迎えました。

出典:Kaspersky

Bataviaの攻撃チェーン

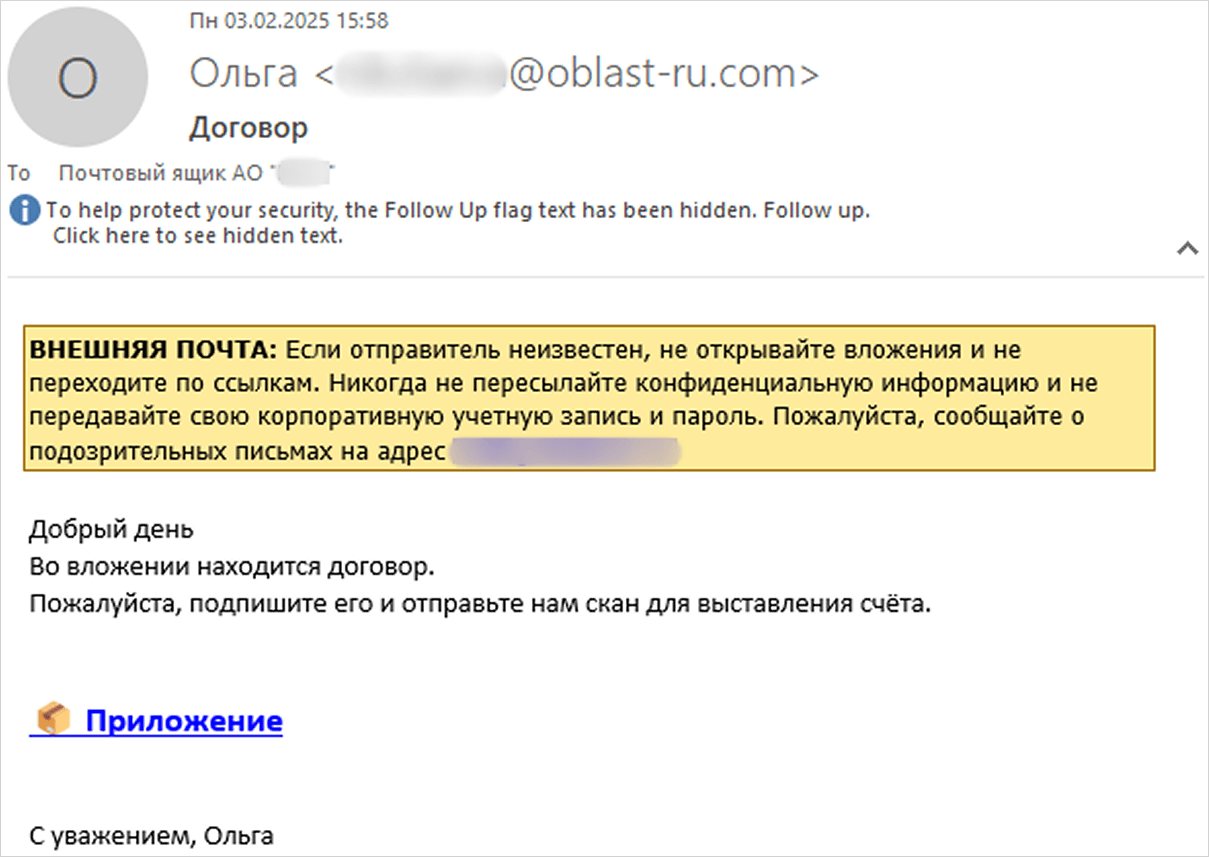

Kasperskyの研究者によると、攻撃は契約書の添付ファイルを装ったリンクが埋め込まれたメールから始まります。クリックすると、悪意のあるVisual Basic Encodedスクリプト(.VBE)ファイルを含むアーカイブがダウンロードされます。

スクリプトが実行されると、ホストシステムのプロファイリングを行い、その詳細を攻撃者のコマンド&コントロールサーバー(C2)に送信します。その後、oblast-ru[.]comから次の段階のペイロードであるWebView.exeをダウンロードします。

出典:Kaspersky

第2段階はDelphiベースのマルウェアで、被害者の注意をそらすために偽の契約書を表示しつつ、バックグラウンドでシステムログやドキュメントの収集、スクリーンショットの取得を行います。

収集されたデータはru-exchange[.]comに送信され、マルウェアは各ファイルの最初の40,000バイトのハッシュを利用して重複アップロードを回避します。

最後に、第3段階のペイロード『javav.exe』(C++製のデータ窃取ツール)を取得し、OS起動時に実行されるようスタートアップショートカットを追加します。

最終ペイロードはデータ収集範囲をさらに拡大し、追加のファイルタイプ(画像、プレゼンテーション、メール、アーカイブ、スプレッドシート、TXT、RTF)も標的とします。

Kasperskyはレポートの中で、第4のペイロード『windowsmsg.exe』が存在する可能性を指摘しています。これは次の攻撃段階で使用されると考えられますが、研究者はこれを取得できませんでした。

研究者たちはキャンペーンの目的について推測していませんが、標的とBataviaの機能を組み合わせて考えると、ロシアの産業活動に対するスパイ活動の可能性が示唆されます。

2025年における8つの一般的な脅威

クラウド攻撃がますます高度化している一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織から検出したデータに基づき、本レポートではクラウドに精通した脅威アクターが使用する8つの主要な手法を明らかにします。