ここ数ヶ月の間に、Adidas、The North Face、Dior、Victoria’s Secret、Cartier、Marks & Spencer、Co‑opといった大手小売業者が相次いで侵害を受けました。これらの攻撃は、高度なマルウェアやゼロデイ脆弱性を突いたものではありません。アイデンティティを狙ったもので、過剰な権限や監視されていないサービスアカウントを悪用し、ソーシャルエンジニアリングなどの人間層を利用した手口でした。

攻撃者は侵入する必要がありませんでした。ログインしたのです。本物の認証情報や正規のセッションを使い、SaaSアプリを気付かれずに移動していました。

ほとんどの小売業者が技術的な詳細をすべて共有しているわけではありませんが、パターンは明確で繰り返されています。

ここでは、小売業界で最近発生した5つの注目すべき侵害事例を分解して解説します:

1. Adidas:サードパーティの信頼を悪用#

Adidasは、サードパーティのカスタマーサービスプロバイダーへの攻撃によるデータ侵害を認めました。同社は、顧客の氏名、メールアドレス、注文情報などが流出したと発表。マルウェアも自社側の侵害もありません。ただ、信頼していたベンダーの影響範囲が広がっただけです。

これらの攻撃がSaaSアイデンティティでどのように展開されるか:#

ベンダーに付与されたSaaSトークンやサービスアカウントは、多要素認証(MFA)が不要で、有効期限もなく、見過ごされがちです。アクセスが不要になっても取り消されなければ、静かな侵入口となり、T1195.002のようなサプライチェーン攻撃に最適です。攻撃者は警報を鳴らさずに侵入できます。

セキュリティ上のポイント:#

守るべきは自社ユーザーだけではありません。ベンダーが残したアクセスも守る必要があります。SaaS連携は実際の契約より長く残り、攻撃者はその場所をよく知っています。

2. The North Face:パスワード使い回しから権限乱用へ#

The North Faceは、漏洩した認証情報(ユーザー名とパスワード)を使って顧客アカウントにアクセスするクレデンシャルスタッフィング攻撃(MITRE T1110.004)を認めました。マルウェアもフィッシングもなく、アイデンティティ管理の甘さとMFA未導入が原因です。内部に入られると個人情報が流出し、基本的なアイデンティティ管理の大きな穴が露呈しました。

これらの攻撃がSaaSアイデンティティでどのように展開されるか:#

MFAなしのSaaSログインは依然として多く存在します。攻撃者が有効な認証情報を入手すれば、エンドポイント保護やアラートを回避して静かにアカウントへアクセスできます。

セキュリティ上のポイント:#

クレデンシャルスタッフィングは目新しいものではありません。The North Faceにとっては2020年以降4度目の認証情報流出です。MFAなしのパスワード使い回しは大きなリスクであることを毎回思い知らされます。多くの組織が従業員やサービスアカウント、特権ロールにMFAを適用していますが、未保護のケースも多く、攻撃者はその隙を突いてきます。

さらに詳しく知りたい方へ: 『SaaSアイデンティティセキュリティガイド』をダウンロードして、SaaSスタック全体のあらゆる人間・非人間のアイデンティティを積極的に守る方法を学びましょう。

3. M&S & Co-op:借りた信頼による侵害#

英国の小売業者Marks & SpencerとCo-opは、アイデンティティベース攻撃で知られるScattered Spiderという脅威グループの標的となったと報じられています。報道によると、彼らはSIMスワッピングやソーシャルエンジニアリングを使って従業員になりすまし、ITヘルプデスクを騙してパスワードやMFAをリセットさせ、マルウェアやフィッシングなしでMFAを突破しました。

これらの攻撃がSaaSアイデンティティでどのように展開されるか:#

攻撃者がMFAを突破すると、過剰な権限を持つSaaSロールや休眠中のサービスアカウントを狙い、組織内を横断して機密データを収集したり業務を妨害したりします。彼らの行動は正規ユーザーの動き(T1078)に紛れ、ヘルプデスクなりすましによるパスワードリセット(T1556.003)で静かに持続的な権限を獲得し、警報を鳴らしません。

セキュリティ上のポイント:#

アイデンティティファースト攻撃が広がる理由は、既に信頼されているものを悪用し、マルウェアの痕跡を残さないことです。リスクを減らすには、人間・非人間問わずSaaSアイデンティティの行動を追跡し、ヘルプデスク権限を分離・昇格ポリシーで制限しましょう。サポートスタッフへの標的型トレーニングも、ソーシャルエンジニアリングの予防に有効です。

4. Victoria’s Secret:SaaS管理者の野放しが招く危険#

Victoria’s Secretは、サイバーインシデントにより、eコマースと店舗システムの両方が混乱し、決算発表を延期しました。詳細はほとんど明かされていませんが、影響は小売業務を管理するSaaSシステム(在庫、注文処理、分析ツールなど)を通じた内部からの混乱と一致します。

これらの攻撃がSaaSアイデンティティでどのように展開されるか:#

本当のリスクは認証情報の漏洩だけではありません。過剰な権限を持つSaaSロールの野放しです。設定ミスの管理者や古いトークンが乗っ取られると(T1078.004)、攻撃者はマルウェアなしで在庫管理や注文処理などの基幹業務をSaaS層で妨害できます。エンドポイント不要、ただ大規模な破壊(T1485)が起こります。

セキュリティ上のポイント:#

SaaSロールは強力で、しばしば忘れ去られています。重要な業務アプリにアクセスできる過剰な権限を持つ1つのアイデンティティが混乱を引き起こす可能性があるため、厳格なアクセス制御と継続的な監視を早急に適用することが重要です。

CartierとDiorは、CRMやカスタマーサービス機能に使われるサードパーティプラットフォーム経由で攻撃者が顧客情報にアクセスしたと公表しました。これらはインフラのハッキングではなく、顧客支援のためのプラットフォームが逆に顧客を危険にさらした事例です。

これらの攻撃がSaaSアイデンティティでどのように展開されるか:#

カスタマーサポートプラットフォームは多くがSaaS型で、永続的なトークンやAPIキーが内部システムと静かにつながっています。これらの非人間アイデンティティ(T1550.003)はローテーションされず、中央IAMの管理も逃れがちで、大規模な顧客データ狙いの攻撃者にとって格好の標的です。

セキュリティ上のポイント:#

自社のSaaSプラットフォームが顧客データに触れるなら、それは攻撃対象領域の一部です。機械アイデンティティのアクセスを追跡していないなら、最前線は守られていません。

最後に:あなたのSaaSアイデンティティは見えないのではなく、監視されていないだけ#

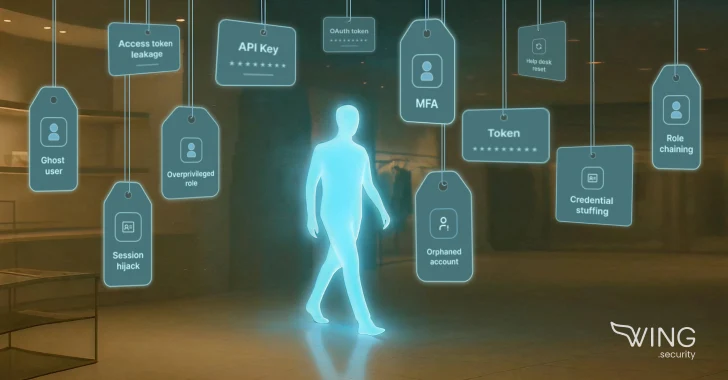

あなたのSaaSアイデンティティは見えないのではなく、単に監視されていないだけです。これらの侵害に高度なエクスプロイトは不要でした。必要だったのは、誤った信頼、使い回された認証情報、未確認の連携、誰も見直さなかったアカウントだけです。

セキュリティチームがエンドポイントを厳重に守り、SaaSログインを強化しても、本当の抜け穴は隠れたSaaSロール、休眠トークン、見落とされたヘルプデスク権限にあります。これらが見過ごされていれば、侵害はすでに一歩先を行っています。

Wing Securityはこのために作られました。

Wingの多層プラットフォームは、SaaSスタックを継続的に保護し、見落としやすい部分を発見し、設定を強化し、SaaSアイデンティティの脅威をエスカレート前に検知します。

アプリ、アイデンティティ、リスクを横断してつなぐ唯一の真実の情報源として、ノイズを排除し、侵害が始まる前に阻止できます。

翻訳元: https://thehackernews.com/2025/07/5-ways-identity-based-attacks-are.html