イランが支援するランサムウェア・アズ・ア・サービス(RaaS)「Pay2Key」が、先月のイスラエル・イラン・米国間の紛争を受けて再登場し、イスラエルや米国に対する攻撃を行うサイバー犯罪者により高額な報酬を提供しています。

この金銭的動機に基づくスキームは、現在「Pay2Key.I2P」という名称で運営されており、「Fox Kitten(別名Lemon Sandstorm)」として追跡されているハッカーグループと関連しているとみられています。

「悪名高いFox Kitten APTグループと関連し、よく知られたMimicランサムウェアとも密接に結びついている[…] Pay2Key.I2PはMimicの機能を取り入れるか、提携しているようです」とMorphisecのセキュリティ研究者Ilia Kulmin氏が述べています。

「公式には、イランを支援したりイランの敵に対する攻撃に参加するアフィリエイトに対し、利益の80%(以前は70%)を分配するとしており、イデオロギー的なコミットメントを示しています。」

昨年、米国政府は、NoEscape、RansomHouse、BlackCat(別名ALPHV)と密かに提携してランサムウェア攻撃を行う高度持続的脅威(APT)の手口を明らかにしました。

イランの脅威アクターによるPay2Keyの使用は2020年10月に遡り、既知のセキュリティ脆弱性を悪用してイスラエル企業を標的にしていました。

Morphisecによると、Pay2Key.I2Pは2025年2月に登場し、4か月間で51件以上の身代金支払いに成功し、400万ドル以上の身代金と、個々のオペレーターに10万ドルの利益をもたらしたと主張しています。

彼らの金銭的動機は明白かつ効果的ですが、その背後にはイデオロギー的な意図も存在します。このキャンペーンは、イスラエルや米国の標的に対するサイバー戦争の一例とみられます。

Pay2Key.I2Pの最新バージョンで注目すべき点は、これがInvisible Internet Project(I2P)上でホストされる初のRaaSプラットフォームであることです。

「一部のマルウェアファミリーがI2Pを[コマンド&コントロール]通信に利用したことはありますが、これはさらに一歩進んだものです。RaaS運用がインフラを直接I2P上で稼働させているのです」とスイスのサイバーセキュリティ企業PRODAFTは、2025年3月にXで投稿しました。この投稿はその後、Pay2Key.I2P自身のXアカウントによってリポストされました。

さらに、Pay2Key.I2Pはロシアのダークネットフォーラムに投稿し、誰でも1回の攻撃成功ごとに2万ドルの報酬でランサムウェアバイナリを展開できるようにしたことが観測されており、RaaS運用の転換点となっています。この投稿は「Isreactive」というユーザーによって2025年2月20日に行われました。

「従来のRaaSモデルでは、開発者はランサムウェアの販売からのみ利益を得ていましたが、このモデルでは、攻撃が成功した場合の身代金全額を受け取り、展開した攻撃者にのみ一部を分配することができます」とKulmin氏は指摘しました。

「この変化は単なるツール販売モデルから脱却し、攻撃の成功から開発者が利益を得る、より分散化されたエコシステムを生み出しています。」

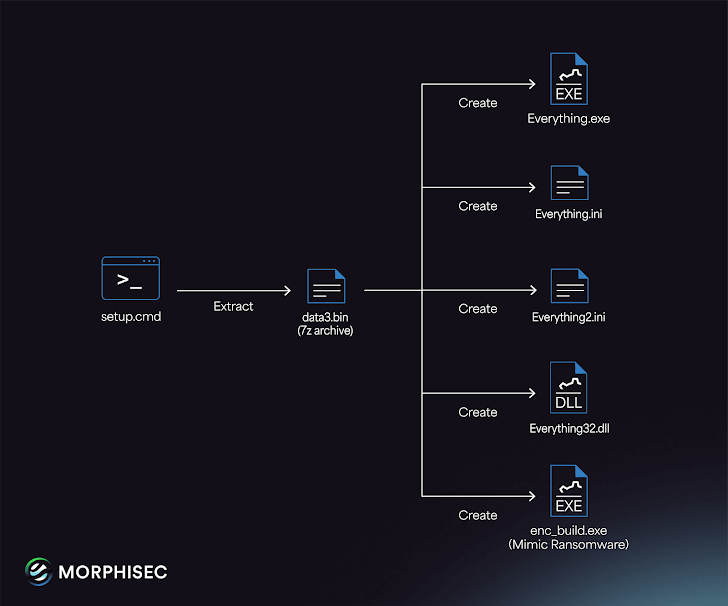

2025年6月時点で、このランサムウェアビルダーにはLinuxシステムを標的とするオプションも追加されており、脅威アクターがロッカーの機能を積極的に改良・強化していることを示しています。一方、Windows版は自己解凍(SFX)アーカイブ内のWindows実行ファイルとして配布されます。

また、Microsoft Defender Antivirusを無効化し、攻撃の一部として展開された悪意あるアーティファクトを削除してフォレンジックの痕跡を最小限に抑えるなど、さまざまな回避技術も組み込まれています。

「Pay2Key.I2Pは、イラン国家支援のサイバー戦争とグローバルなサイバー犯罪が危険な形で融合したものです」とMorphisecは述べています。「Fox KittenやMimicとの関係、イラン支持者への80%の利益インセンティブ、400万ドル超の身代金など、このRaaS運用は高度で回避力のあるランサムウェアで西側組織を脅かしています。」

この調査結果は、米国のサイバーセキュリティおよび情報機関が、米国によるイラン国内の3つの核施設への空爆後、イランによる報復的な攻撃を警告した中で明らかになりました。

OT(運用技術)セキュリティ企業のNozomi Networksは、MuddyWater、APT33、OilRig、Cyber Av3ngers、Fox Kitten、Homeland Justiceといったイランのハッカーグループが、米国内の運輸・製造業組織を標的にしていることを観測したと述べています。

「米国内外の産業・重要インフラ組織は警戒を強め、自社のセキュリティ態勢を見直すよう強く求められます」と同社は述べ、2025年5月から6月にかけてイランの脅威アクターに関連するサイバー攻撃を28件検出したと付け加えました。

翻訳元: https://thehackernews.com/2025/07/iranian-backed-pay2key-ransomware.html

[…] イラン支援のPay2Keyランサムウェアが再登場、サイバー犯罪者に高額報酬(外部)Black Hat Newsによる日本語解説記事。Pay2Key.I2Pの技術的特徴と地政学的背景、2025年2月20日のロシアダークウェブフォーラムでの活動開始について詳細に報告。 […]