NVIDIAは、グラフィックス処理ユニット(GPU)に対して実証されたRowHammer攻撃の亜種に対する防御策として、システムレベルのエラー訂正コード(ECC)の有効化を顧客に推奨しています。

「RowHammer攻撃による悪用が成功するリスクは、DRAMデバイス、プラットフォーム、設計仕様、システム設定によって異なります」と、GPUメーカーは今週公開した勧告の中で述べています。

GPUHammerと名付けられたこの攻撃は、NVIDIAのGPU(例:GDDR6メモリ搭載のNVIDIA A6000 GPU)に対して実証された初のRowHammerエクスプロイトであり、悪意のあるGPUユーザーがGPUメモリ内のビット反転を引き起こすことで他のユーザーのデータを改ざんすることを可能にします。

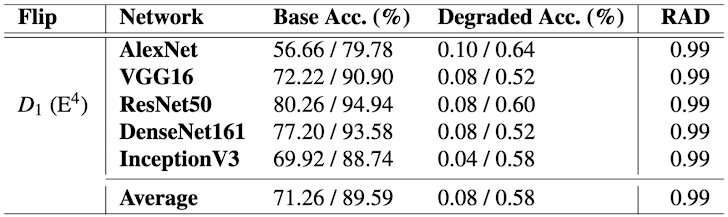

トロント大学の研究者によると、この挙動の最も懸念される結果は、人工知能(AI)モデルの精度が80%から1%未満にまで劣化することです。

RowHammerは現代のDRAMにとって、SpectreやMeltdownが現代のCPUにとってそうであるような存在です。両者ともハードウェアレベルのセキュリティ脆弱性ですが、RowHammerはDRAMメモリの物理的挙動を標的とし、SpectreはCPUの投機的実行を悪用します。

RowHammerは、DRAM内で繰り返しメモリアクセスを行うことによる電気的干渉によって近傍のメモリセルにビット反転を引き起こす一方、SpectreやMeltdownはサイドチャネル攻撃を通じてメモリから特権情報を取得し、機密データが漏洩する可能性があります。

2022年、ミシガン大学とジョージア工科大学の研究者は、RowHammerとSpectreを組み合わせて投機的攻撃を仕掛けるSpecHammerと呼ばれる手法を発表しました。この手法は、RowHammerによるビット反転を利用して被害者のガジェットに悪意のある値を挿入し、Spectre v1攻撃を引き起こすというものです。

GPUHammerはRowHammerの最新の亜種ですが、ターゲットリフレッシュレート(TRR)などの緩和策が存在していても、NVIDIA GPU上でビット反転を誘発できる点が特徴です。

研究者らが開発した概念実証では、被害者のImageNetディープニューラルネットワーク(DNN)モデルに対して単一ビットの反転を用いて改ざんすることで、モデルの精度を80%から0.1%にまで劣化させることができます。

GPUHammerのようなエクスプロイトは、並列処理や計算負荷の高いタスクの実行にますますGPUへ依存するAIモデルの完全性を脅かすだけでなく、クラウドプラットフォームに新たな攻撃面をもたらします。

GPUHammerによるリスクを軽減するためには、「nvidia-smi -e 1」を使用してECCを有効化することが推奨されています。H100やRTX 5090などの新しいNVIDIA GPUは、オンダイECCを搭載しているため影響を受けません。これにより、より小型で高密度なメモリチップに伴う電圧変動によって発生するエラーを検出・訂正することができます。

「エラー訂正コード(ECC)を有効にすることでこのリスクを軽減できますが、A6000 GPUでの[機械学習]推論ワークロードでは最大10%の速度低下が発生する可能性があります」と、本研究の主著者であるChris (Shaopeng) Lin、Joyce Qu、Gururaj Saileshwarは述べ、さらにメモリ容量も6.25%減少すると付け加えています。

この情報開示は、NTT社会情報研究所とCentraleSupelecの研究者が、FALCON(FIPS 206)耐量子署名方式に対して鍵回復攻撃を可能にするRowHammer攻撃「CrowHammer」を発表したタイミングで行われました。FALCONはNISTによって標準化のために選定されています。

「RowHammerを利用してFalconのRCDT(逆累積分布表)を標的とし、ごく少数のターゲットビット反転を引き起こすことで、得られる分布が鍵回復攻撃を実行するのに十分に偏っていることを証明しました」と本研究は述べています。

「数億件の署名があれば、単一のターゲットビット反転だけで署名鍵を完全に回復でき、さらに多くのビット反転があれば、より少ない署名数で鍵回復が可能であることを示しました。」

翻訳元: https://thehackernews.com/2025/07/gpuhammer-new-rowhammer-attack-variant.html