サイバーセキュリティ研究者は、OpenSynergyのBlueSDK Bluetoothスタックに4つのセキュリティ脆弱性を発見しました。これらが悪用されると、複数のメーカーの数百万台の輸送車両でリモートコード実行が可能になる恐れがあります。

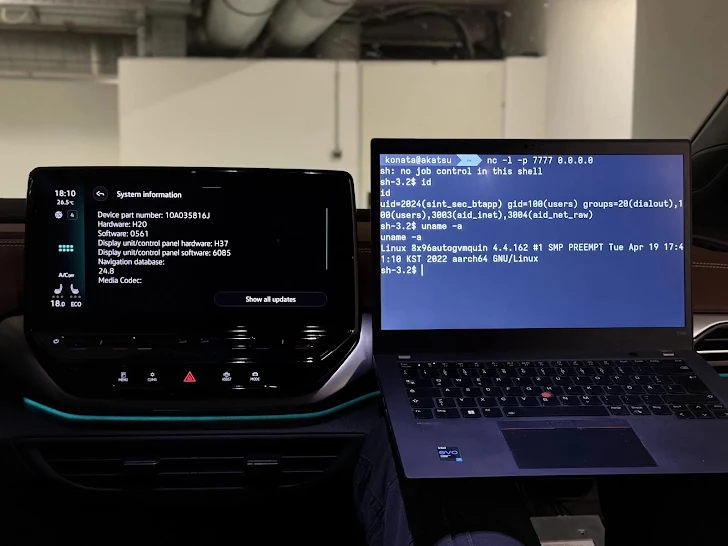

これらの脆弱性はPerfektBlueと名付けられており、PCA Cyber Security(旧PCAutomotive)によると、少なくともメルセデス・ベンツ、フォルクスワーゲン、シュコダの3大自動車メーカーの車で、任意のコードを実行するためのエクスプロイトチェーンとして組み合わせて利用できるとのことです。この3社以外にも、名前が明かされていない4番目のOEM(純正機器メーカー)が影響を受けていることが確認されています。

「PerfektBlueエクスプロイト攻撃は、OpenSynergy BlueSDK Bluetoothスタックに見つかった重大なメモリ破損および論理的脆弱性のセットであり、これらを組み合わせることでリモートコード実行(RCE)を取得できます」とサイバーセキュリティ企業は述べています。

インフォテインメントシステム(IVI)は一般的に車両の重要な制御から分離されていると考えられていますが、実際にはこの分離は各自動車メーカーの内部ネットワーク分割設計に大きく依存しています。場合によっては、分離が不十分なため、攻撃者がIVIアクセスを足がかりにしてより機密性の高い領域に侵入できてしまいます。特に、システムにゲートウェイレベルの制御や安全な通信プロトコルが欠如している場合は危険です。

この攻撃を実行する唯一の要件は、攻撃者がBluetooth経由でターゲット車両のインフォテインメントシステムとペアリングできる範囲内にいることです。これは本質的にワンクリックで空中からエクスプロイトを引き起こす攻撃となります。

「ただし、この制限はBlueSDKのフレームワークの性質上、実装依存です」とPCA Cyber Securityは付け加えています。「そのため、ペアリングプロセスはデバイスごとに異なる場合があります。ペアリング要求の数が制限されている/されていない、ユーザー操作の有無、またはペアリング自体が完全に無効化されている場合もあります。」

特定された脆弱性のリストは以下の通りです –

- CVE-2024-45434(CVSSスコア: 8.0)- AVRCPサービスにおけるUse-After-Free

- CVE-2024-45431(CVSSスコア: 3.5)- L2CAPチャネルのリモートCIDの不適切な検証

- CVE-2024-45433(CVSSスコア: 5.7)- RFCOMMにおける不正な関数終了

- CVE-2024-45432(CVSSスコア: 5.7)- RFCOMMにおける不正なパラメータでの関数呼び出し

車載インフォテインメント(IVI)システムでのコード実行に成功すると、攻撃者はGPS座標の追跡、音声の録音、連絡先リストへのアクセス、さらには他のシステムへの横移動や、エンジンなど車の重要なソフトウェア機能の制御を乗っ取ることさえ可能になります。

2024年5月の責任ある情報開示を受け、2024年9月にパッチがリリースされました。

「PerfektBlueは、攻撃者が脆弱なデバイスでリモートコード実行を達成できるようにします」とPCA Cyber Securityは述べています。「これはターゲットシステムへの入口と考えるべきであり、非常に重要です。車両の場合、それはIVIシステムです。車両内でのさらなる横移動は、そのアーキテクチャに依存し、追加の脆弱性が関与する可能性があります。」

同社は2024年4月にも、日産リーフ電気自動車にリモートで侵入し、重要な機能を制御できる一連の脆弱性を発表しました。これらの発見は、シンガポールで開催されたBlack Hat Asiaカンファレンスで発表されました。

「私たちのアプローチは、Bluetoothの脆弱性を突いて内部ネットワークに侵入し、その後セキュアブートプロセスを回避してアクセス権を拡大することから始まりました」と同社は述べています。

「DNS経由でコマンド&コントロール(C2)チャネルを確立することで、車両との隠密かつ持続的なリンクを維持し、完全なリモート制御を可能にしました。独立した通信CPUを侵害することで、CANバスと直接インターフェースできるようになり、ミラー、ワイパー、ドアロック、さらにはステアリングなどの重要な車体要素を制御できました。」

CAN(Controller Area Networkの略)は、主に車両や産業システムで複数の電子制御ユニット(ECU)間の通信を容易にするために使用される通信プロトコルです。攻撃者が物理的に車にアクセスできれば、CANへの侵入が可能となり、インジェクション攻撃や信頼されたデバイスのなりすましが行えるようになります。

「悪名高い例としては、無害に見える物体(例えばポータブルスピーカー)の中に小型電子デバイスを隠す手口があります」とハンガリーの同社は述べています。「窃盗犯はこのデバイスを車の露出したCAN配線接続部に密かに差し込みます。」

「一度車のCANバスに接続されると、不正デバイスは正規のECUのメッセージを模倣します。CANメッセージを大量に送信し、『有効なキーが存在する』と宣言したり、ドアの解錠など特定の動作を指示することができます。」

先月末に公開されたレポートで、Pen Test Partnersは、2016年式ルノー・クリオをCANバスデータを傍受して制御し、ステアリング、ブレーキ、スロットル信号をPythonベースのゲームコントローラーにマッピングすることで、マリオカートのコントローラーに変えたことを明らかにしました。

翻訳元: https://thehackernews.com/2025/07/perfektblue-bluetooth-vulnerabilities.html