サイバーセキュリティ研究者は、米国全土の6,400万件を超えるマクドナルド求人応募者のチャットが漏洩していた、McHireというマクドナルドのチャットボット求人応募プラットフォームの脆弱性を発見しました。

この脆弱性は、セキュリティ研究者のイアン・キャロル氏とサム・カリー氏によって発見されました。彼らは、チャットボットの管理パネルが「123456」というログイン名と「123456」というパスワードという弱い認証情報で保護されたテスト用フランチャイズを利用していることを突き止めました。

McHireはParadox.aiによって提供され、マクドナルドのフランチャイズの約90%で利用されています。チャットボット「Olivia」を通じて求人応募を受け付けており、応募者は氏名、メールアドレス、電話番号、自宅住所、勤務可能時間を入力し、さらに性格診断テストの受験が求められます。

ログイン後、研究者たちはテスト用フランチャイズに求人応募を提出し、プロセスの仕組みを確認しました。

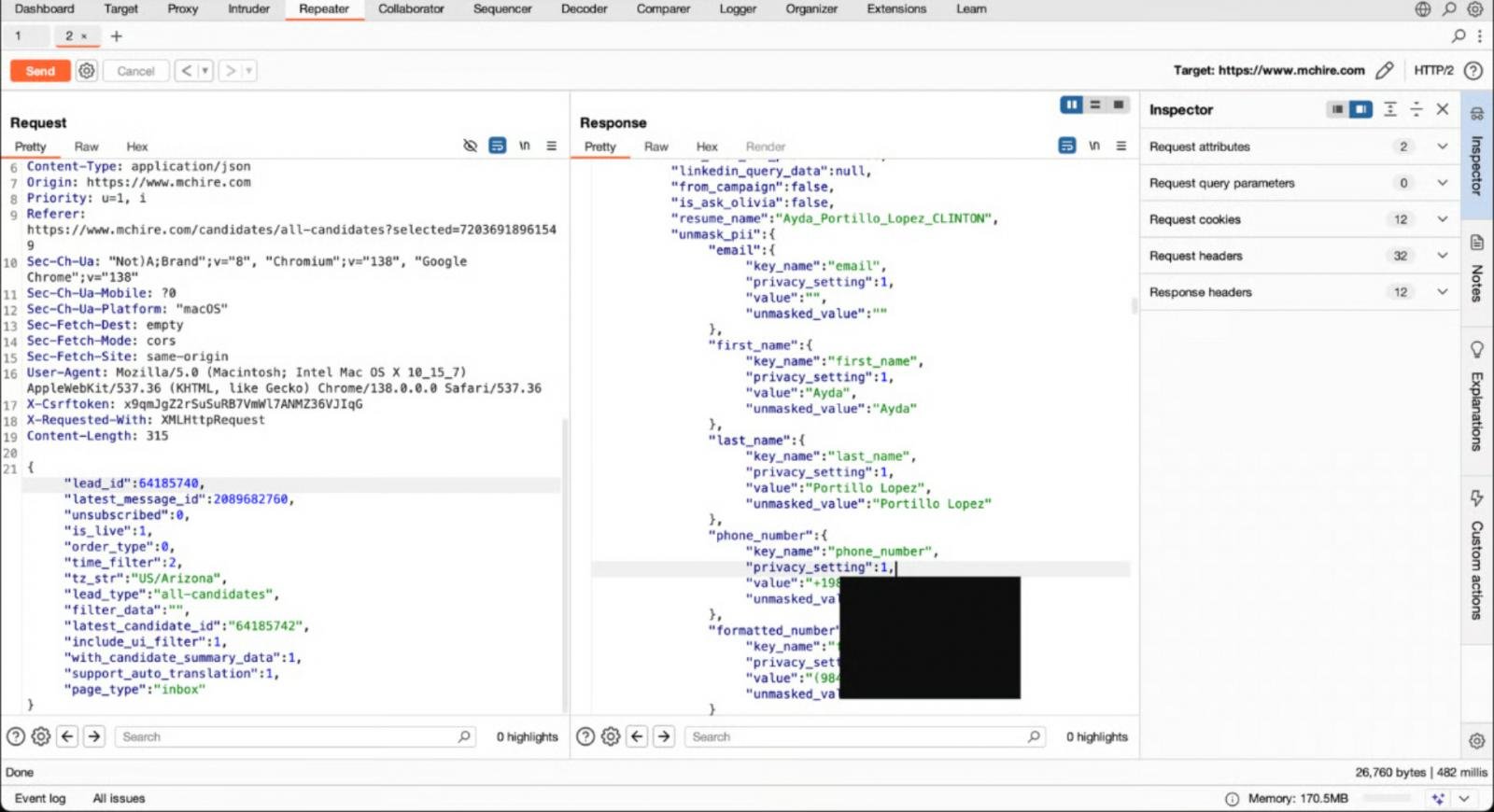

このテストの過程で、HTTPリクエストが/api/lead/cem-xhrというAPIエンドポイントに送信されていることに気づきました。この際、lead_idというパラメータが使われており、彼らの場合は64,185,742でした。

研究者たちは、lead_idパラメータの値を増減させることで、過去にMcHireで応募した実在の応募者のチャット全文、セッショントークン、個人データを閲覧できることを発見しました。

この種の脆弱性はIDOR(Insecure Direct Object Reference:不適切な直接オブジェクト参照)と呼ばれ、アプリケーションがレコード番号などの内部オブジェクト識別子を、ユーザーがそのデータにアクセスする権限があるかどうかを確認せずに公開してしまう場合に発生します。

「数時間の簡単なセキュリティレビューの中で、2つの重大な問題を特定しました。1つは、レストランオーナー向けのMcHire管理インターフェースがデフォルトの認証情報123456:123456を受け入れていたこと。もう1つは、内部APIのIDORにより、任意の連絡先やチャットにアクセスできたことです」とキャロル氏はこの脆弱性についての解説記事で説明しています。

「この2つの問題により、私たちや、McHireアカウントと任意の受信箱へのアクセス権を持つ誰もが、6,400万件を超える応募者の個人データを取得できる状態でした。」

このケースでは、リクエスト内のlead_id番号を増減させることで、他の応募者の機微なデータが返されてしまいました。APIがユーザーのアクセス権を確認していなかったためです。

この問題は6月30日にParadox.aiとマクドナルドに報告されました。

マクドナルドは1時間以内に報告を認識し、その後すぐにデフォルトの管理者認証情報が無効化されました。

「このような第三者プロバイダーParadox.aiによる受け入れがたい脆弱性には失望しています。問題を知った直後、Paradox.aiに即時の対応を義務付け、報告当日に解決されました」とマクドナルドはWiredの取材に対し声明を出しています。

ParadoxはIDOR脆弱性に対処する修正を適用し、問題が緩和されたことを確認しました。Paradox.aiはその後、同様の重大な問題が再発しないようシステムの見直しを実施していると述べています。

またParadoxはBleepingComputerに対し、漏洩した情報はチャットボットとのやり取り(ボタンのクリックなど)であり、個人情報が入力されていなくても含まれる可能性があると説明しました。

2025年7月11日更新:Paradoxからの情報を追加。

2025年における8つの一般的な脅威

クラウド攻撃がますます巧妙化する一方で、攻撃者は驚くほど単純な手法でも成功しています。

Wizが数千の組織から検出したデータをもとに、本レポートではクラウドに精通した脅威アクターが用いる8つの主要な手法を明らかにします。