2025年7月18日Ravie Lakshmananサイバースパイ活動 / マルウェア

中国、香港、パキスタンの複数の分野が、より広範なサイバースパイ活動の一環として、UNG0002(別名 Unknown Group 0002)と追跡される脅威活動クラスターの標的となっています。

「この脅威グループは、ショートカットファイル(LNK)、VBScript、Cobalt StrikeやMetasploitなどのポストエクスプロイトツールの使用を強く好み、常に履歴書を装ったCVテーマのデコイドキュメントを使って被害者を誘引しています」とSeqrite Labsの研究者Subhajeet Singhaは今週公開したレポートで述べています。

この活動は、2024年5月から9月にかけて行われた「Operation Cobalt Whisper」と、2025年1月から5月にかけて行われた「Operation AmberMist」という2つの主要なキャンペーンを含んでいます。

これらのキャンペーンの標的には、防衛、電気工学、エネルギー、民間航空、学術、医療機関、サイバーセキュリティ、ゲーム、ソフトウェア開発分野が含まれています。

Operation Cobalt Whisperは、2024年10月下旬にSeqrite Labsによって初めて記録され、LNKおよびVisual Basic Scriptを中間ペイロードとして使用し、スピアフィッシング攻撃を通じてZIPアーカイブを拡散し、ポストエクスプロイトフレームワークであるCobalt Strikeビーコンを配布する手法が詳細に説明されました。

「このキャンペーンの規模と複雑さ、そして標的に合わせた誘引手法から、APTグループによるこれらの業界の機密研究や知的財産を侵害するための標的型攻撃であることが強く示唆されます」と同社は当時指摘しています。

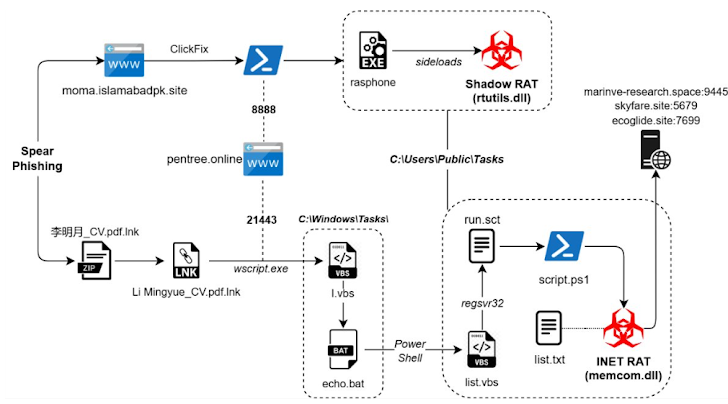

AmberMist攻撃チェーンは、スピアフィッシングメールを起点として、履歴書や職務経歴書を装ったLNKファイルを配布し、最終的にINET RATおよびBlister DLLローダーを展開する多段階の感染プロセスを引き起こすことが判明しています。

2025年1月に検出された別の攻撃シーケンスでは、メール受信者がパキスタンの海事省(MoMA)のウェブサイトを偽装した偽のランディングページにリダイレクトされ、偽のCAPTCHA認証チェックを装い、ClickFix戦術を用いてPowerShellコマンドを実行し、Shadow RATを起動する手法が確認されています。

DLLサイドローディングによって起動されるShadow RATは、リモートサーバーと接続して追加のコマンドを待機することが可能です。INET RATはShadow RATの改変版とみられ、Blister DLLインプラントはシェルコードローダーとして機能し、最終的にはリバースシェル型インプラントの展開につながります。

この脅威アクターの正確な出自は不明ですが、東南アジアのスパイ活動に特化したグループであることを示す証拠があります。

「UNG0002は、2024年5月以降、複数のアジア地域を継続的に標的としてきた南アジア発の高度で持続的な脅威グループです」とSingha氏は述べています。「このグループは高い適応力と技術力を示しており、ツールセットを進化させつつ、戦術・技法・手順を一貫して維持しています。」

翻訳元: https://thehackernews.com/2025/07/ung0002-group-hits-china-hong-kong.html