2025年7月18日Ravie Lakshmananマルウェア / 脆弱性

サイバーセキュリティ研究者は、Ivanti Connect Secure(ICS)アプライアンスのセキュリティ脆弱性を悪用したサイバー攻撃と関連して観測された新たなマルウェアMDifyLoaderの詳細を公開しました。

JPCERT/CCが本日発表したレポートによると、2024年12月から2025年7月にかけて観測された侵入でCVE-2025-0282およびCVE-2025-22457を悪用した攻撃者は、これらの脆弱性を武器化してMDifyLoaderを投下し、その後メモリ上でCobalt Strikeを起動していることが判明しました。

CVE-2025-0282はICSに存在する重大なセキュリティ脆弱性で、認証されていないリモートコード実行を許す可能性があります。Ivantiは2025年1月初旬にこの問題へ対処しました。CVE-2025-22457は2025年4月に修正されたスタックベースのバッファオーバーフローで、任意のコード実行に悪用される恐れがあります。

両方の脆弱性はゼロデイとして実際に悪用されていますが、JPCERT/CCが4月に発表した以前の調査では、これらのうち最初の問題がSPAWNCHIMERAやDslogdRATなどのマルウェアファミリーの配布に悪用されていたことが明らかになっています。

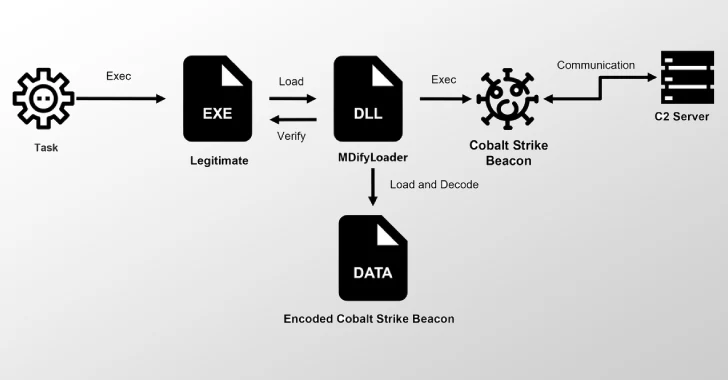

ICSの脆弱性を利用した最近の攻撃の分析では、DLLサイドローディング技術を用いて、エンコードされたCobalt Strikeビーコンペイロードを含むMDifyLoaderを起動する手法が明らかになりました。このビーコンは2021年12月にリリースされたバージョン4.5であることが確認されています。

「MDifyLoaderは、オープンソースプロジェクトlibPeConvを基に作成されたローダーです」とJPCERT/CCの研究者、増渕勇馬氏は述べています。「MDifyLoaderは暗号化されたデータファイルを読み込み、Cobalt Strike Beaconをデコードしてメモリ上で実行します。」

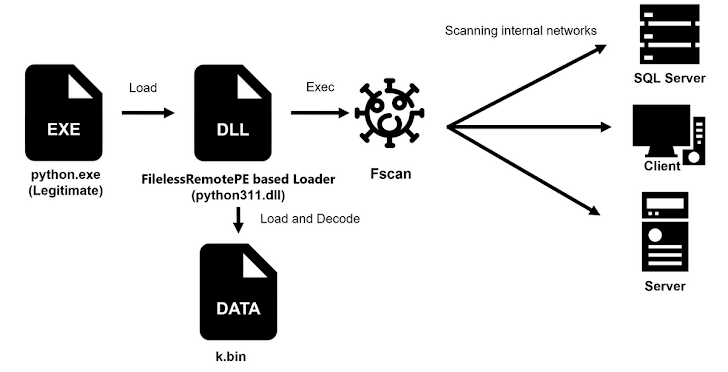

また、Go言語で作られたリモートアクセスツール「VShell」や、同じくGoで書かれたオープンソースのネットワークスキャンユーティリティFscanも使用されています。両プログラムは、ここ数か月でさまざまな中国系ハッカーグループによって採用されている点も注目に値します。

|

| Fscanの実行フロー |

Fscanはローダーによって実行されており、このローダー自体もDLLサイドローディングを利用して起動されています。この不正なDLLローダーは、オープンソースツールFilelessRemotePEを基にしています。

「使用されたVShellには、システム言語が中国語に設定されているかどうかを確認する機能があります」とJPCERT/CCは述べています。「攻撃者はVShellの実行に繰り返し失敗し、そのたびに新しいバージョンをインストールして再度実行を試みていました。この挙動は、内部テスト用に設けられた言語チェック機能が、展開時にも有効のまま残されていたことを示唆しています。」

攻撃者は内部ネットワークへの足掛かりを得た後、FTP、MS-SQL、SSHサーバーに対してブルートフォース攻撃を行い、EternalBlue SMBエクスプロイト(MS17-010)を利用して認証情報の取得やネットワーク内での横展開を試みたとされています。

「攻撃者は新たなドメインアカウントを作成し、既存のグループに追加することで、以前取得した認証情報が無効化されてもアクセスを維持できるようにしていました」と増渕氏は述べています。

「これらのアカウントは通常の運用に紛れ込み、内部ネットワークへの長期的なアクセスを可能にします。さらに、攻撃者は自身のマルウェアをサービスやタスクスケジューラとして登録し、システム起動時や特定のイベント発生時に自動実行されるよう永続化を図っていました。」

翻訳元: https://thehackernews.com/2025/07/ivanti-zero-days-exploited-to-drop.html