Lummaインフォスティーラーマルウェアの運用は、5月に行われた大規模な法執行機関の作戦後、徐々に活動を再開しています。この作戦では2,300のドメインとインフラの一部が押収されました。

Lummaのマルウェア・アズ・ア・サービス(MaaS)プラットフォームは、法執行機関の措置によって大きな混乱を受けましたが、6月初旬のレポートで確認されたように、インフォスティーラーの活動は停止しませんでした。

運営者はすぐにXSSフォーラムで状況を認めましたが、中央サーバーは押収されていない(ただしリモートで消去された)と主張し、すでに復旧作業が進行中であると述べていました。

出典:Trend Micro

徐々にMaaSは再構築され、サイバー犯罪コミュニティ内で信頼を取り戻し、現在は再び複数のプラットフォームでインフォスティーリング活動を支援しています。

Trend Microのアナリストによると、Lummaはほぼ押収前の活動レベルに戻っており、同社のテレメトリデータはインフラの急速な再構築を示しています。

「Lumma Stealerおよび関連インフラに対する法執行措置の後、当社チームはLummaの活動が明確に復活している兆候を観測しました」とTrend Microのレポートは述べています。

「ネットワークテレメトリによると、Lummaのインフラは押収から数週間以内に再び活発化し始めました。」

出典:Trend Micro

Trend Microによると、Lummaは依然として正規のクラウドインフラを悪用して悪意のあるトラフィックを隠していますが、現在はCloudflareからロシア拠点のSelectelなどの代替プロバイダーに切り替え、押収を回避しています。

研究者たちは、Lummaが現在新たな感染を広げるために利用している4つの配布チャネルを特定しており、多面的なターゲティングが完全に復活したことを示しています。

- 偽のクラック/キージェン:偽のソフトウェアクラックやキージェンが、マルバタイジングや操作された検索結果を通じて宣伝されています。被害者は、Traffic Detection Systems(TDS)によってシステムのフィンガープリントを取られた後、Lumma Downloaderを提供する詐欺サイトに誘導されます。

- ClickFix:侵害されたウェブサイトが偽のCAPTCHAページを表示し、ユーザーにPowerShellコマンドの実行を促します。これらのコマンドはLummaをメモリ上に直接ロードし、ファイルベースの検出を回避します。

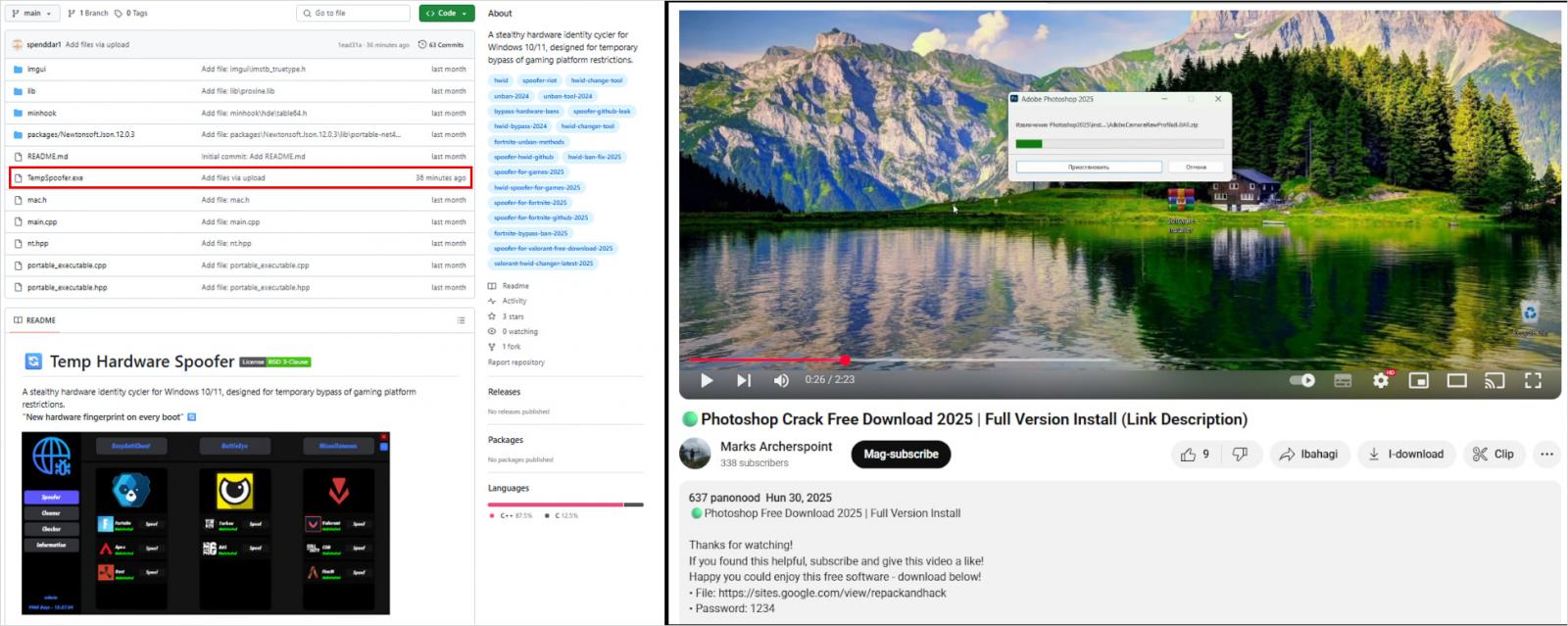

- GitHub:攻撃者はAI生成コンテンツを使って偽のゲームチートを宣伝するGitHubリポジトリを積極的に作成しています。これらのリポジトリには「TempSpoofer.exe」などのLummaペイロードが、実行ファイルやZIPファイルとしてホストされています。

- YouTube/Facebook:現在のLummaの配布には、YouTube動画やFacebook投稿でクラックソフトを宣伝する手法も含まれています。これらのリンクは外部サイトに誘導し、Lummaマルウェアをホストしています。時にはsites.google.comなど信頼されているサービスを悪用して信頼性を装います。

出典:Trend Micro

Lummaが再び重大な脅威として浮上したことは、逮捕や少なくとも起訴が伴わない法執行措置だけでは、これらの執拗な脅威アクターを止めるには不十分であることを示しています。

LummaのようなMaaS運用は非常に収益性が高く、主導する運営者たちは法執行措置を単なる日常的な障害と見なしている可能性が高いです。

クラウド検知&レスポンス入門

新たな脅威をリアルタイムで封じ込め、ビジネスへの影響を未然に防ぎましょう。

この実践的かつ分かりやすいガイドで、クラウド検知とレスポンス(CDR)がセキュリティチームにどのような優位性をもたらすかを学びましょう。