Scattered Spiderのハッカーは、米国の小売、航空、運輸、保険業界の企業において、VMware ESXiハイパーバイザーを攻撃することで仮想化環境を積極的に標的にしています。

Google Threat Intelligence Group(GITG)によると、攻撃者は脆弱性の悪用を含まない従来の手法を引き続き用いており、完璧に実行されたソーシャルエンジニアリングに依存して「成熟したセキュリティプログラムさえも回避している」とのことです。

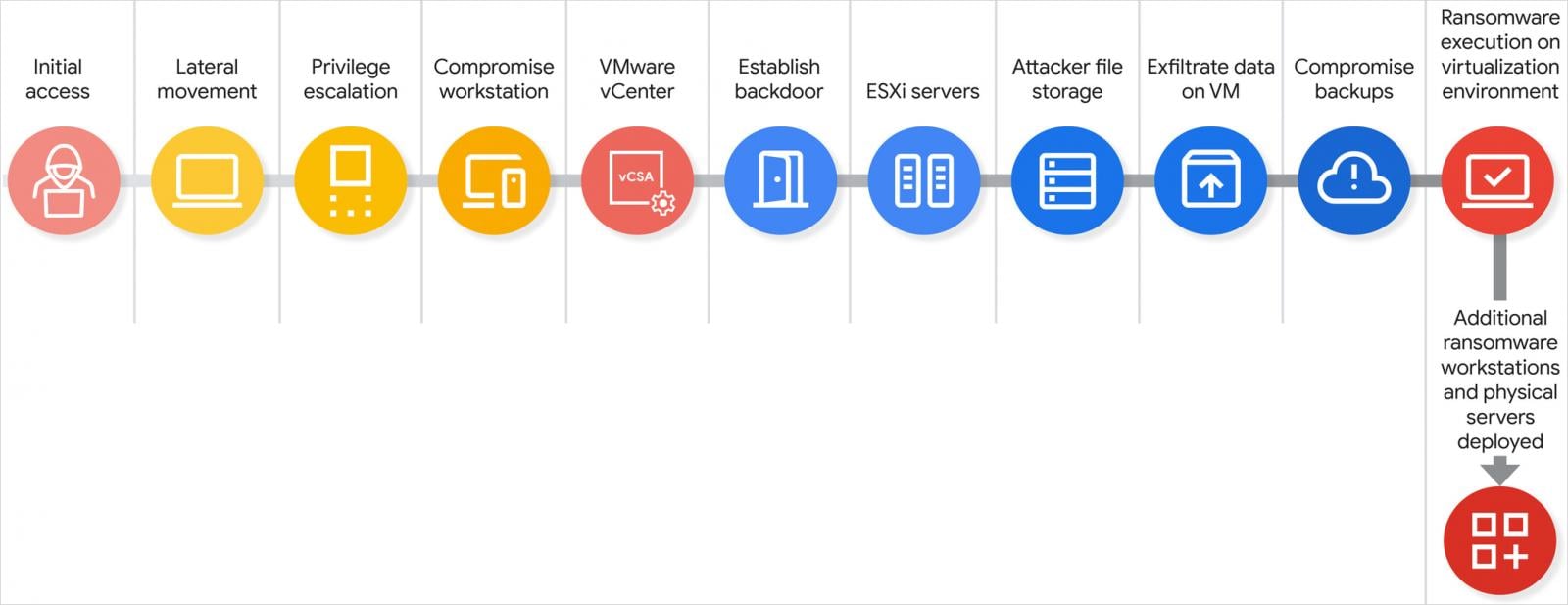

Scattered Spiderの攻撃手法

研究者によれば、このグループはITヘルプデスクに従業員になりすまして電話をかけることから攻撃を開始します。脅威アクターの目的は、担当者を説得して従業員のActive Directoryパスワードを変更させ、初期アクセスを得ることです。

これによりScattered Spiderは、ネットワーク機器をスキャンしてITドキュメントを探し、ドメインやVMware vSphere管理者の名前、仮想環境に対する管理権限を持つセキュリティグループなど、高価値ターゲットを特定します。

同時に、特権アクセス管理(PAM)ソリューションもスキャンし、貴重なネットワーク資産への移動に役立つ機密データを探します。

「特定の高価値管理者の名前を手に入れると、さらにヘルプデスクに電話をかけます。今度は特権ユーザーになりすまし、パスワードリセットを依頼して特権アカウントの制御を奪います」 – Google Threat Intelligence Group

その後、ハッカーは企業のVMware vCenter Server Appliance(vCSA)へのアクセスを取得します。これはVMware vSphere環境を管理するための仮想マシンであり、物理サーバー上のすべての仮想マシンを管理するESXiハイパーバイザーも含まれます。

このレベルのアクセスにより、ESXiホストでSSH接続を有効化し、rootパスワードをリセットできます。さらに、「ディスクスワップ」攻撃と呼ばれる手法を実行し、Active Directoryの重要なNTDS.ditデータベースを抽出します。

ディスクスワップ攻撃は、脅威アクターがドメインコントローラーの仮想マシン(VM)の電源を切り、その仮想ディスクを切り離して自分たちが管理する別の監視されていないVMに接続することで発生します。機密データ(例:NTDS.ditファイル)をコピーした後、元に戻してドメインコントローラーマシンの電源を入れます。

Scattered Spiderが仮想インフラ上で得た制御レベルは、バックアップマシンを含むすべての資産を管理できることを意味し、バックアップジョブ、スナップショット、リポジトリも消去されます。

攻撃の最終段階では、Scattered SpiderはSSHアクセスを利用してランサムウェアのバイナリを配信・展開し、データストア内で検出されたすべてのVMファイルを暗号化します。

観察結果に基づき、GTIGの研究者は、Scattered Spiderの攻撃には、低レベルのアクセスからハイパーバイザーの完全制御に至るまでの5つの明確な段階があると述べています。

出典:Google

Scattered Spiderの攻撃チェーンは、初期アクセスからデータ流出、ランサムウェア展開まで、わずか数時間で完了する可能性があります。

ソフトウェアの脆弱性を悪用しなくても、脅威アクターは「仮想化環境全体に前例のないレベルの制御を獲得し、多くの従来型のゲスト内セキュリティ制御を回避できる」とGoogleの担当者はBleepingComputerに語っています。

ESXiハイパーバイザーを標的にするのは新しいことではありません(Scattered Spiderによる2023年のMGM Resorts攻撃などの大規模侵害で見られました)が、GTIGは、より多くのランサムウェアグループがこの手法を採用しているのを確認しており、今後問題が拡大すると予想しています。

その背景には、攻撃者がVMwareインフラが多くの組織で十分に理解されておらず、その結果として堅牢に防御されていないことに気付いた可能性があります。

こうした攻撃から組織を守るため、Googleは技術的な投稿を公開し、Scattered Spiderの攻撃の各段階や、その効率性の理由、侵害を早期に検知するために企業が取るべき対策を説明しています。

提案された対策は、主に以下の3つの柱にまとめられます:

- vSphereをexecInstalledOnly、VM暗号化、SSH無効化でロックダウンする。ESXiへの直接AD参加を避け、孤立したVMを削除し、厳格なMFAとアクセス制御を徹底する。設定ドリフトを継続的に監視する。

- VPN、AD、vCenter全体でフィッシング耐性のあるMFAを使用する。Tier 0資産(DC、バックアップ、PAM)を分離し、保護対象インフラと同じ環境で運用しない。AD依存を断つために別のクラウドIdPも検討する。

- ログをSIEMに集約し、管理者グループの変更、vCenterログイン、SSH有効化などの重要な動作をアラート化する。イミュータブルかつエアギャップされたバックアップを使用し、ハイパーバイザー層の攻撃に対する復旧テストを実施する。

Scattered Spider(別名UNC3944、Octo Tempest、0ktapus)は、ソーシャルエンジニアリングを高度に駆使し、企業従業員になりすまして適切な語彙やアクセントを使い分けることができる、金銭目的の脅威グループです。

最近では、英国の大手小売企業、航空・運輸関連企業、保険会社への攻撃で活動を活発化させています。

英国国家犯罪対策庁がグループの疑わしいメンバー4人を逮捕したものの、他のクラスターから発生する悪質な活動は収まっていません。

CISOが実際に使うボードレポートデッキ

CISOは、クラウドセキュリティがビジネス価値をどのように高めるかを明確かつ戦略的に示すことが、経営陣の理解を得る第一歩であることを知っています。

この無料で編集可能なボードレポートデッキは、セキュリティリーダーがリスク、影響、優先事項を明確なビジネス用語で提示するのに役立ちます。セキュリティアップデートを有意義な会話と迅速な意思決定に変えましょう。