2025年7月30日Ravie Lakshmanan脆弱性 / 脅威インテリジェンス

脅威アクターが、現在は修正済みの重大なSAP NetWeaverの脆弱性を悪用し、2025年4月に米国の化学企業を標的とした攻撃でAuto-Colorバックドアを配布していたことが確認されました。

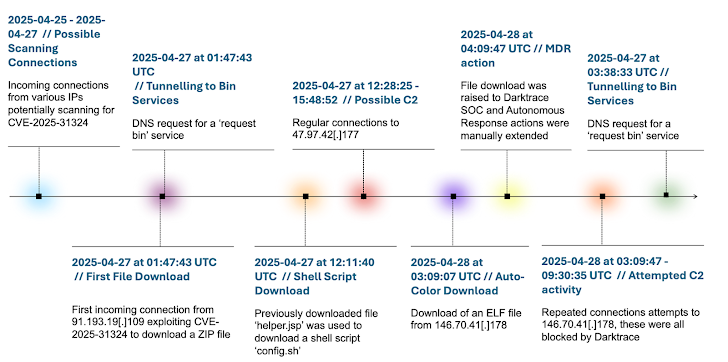

「3日間にわたり、脅威アクターは顧客のネットワークにアクセスし、複数の不審なファイルのダウンロードを試み、Auto-Colorマルウェアに関連する悪意あるインフラと通信していました」とDarktraceはThe Hacker Newsと共有したレポートで述べています。

問題となっている脆弱性は、SAP NetWeaverにおける深刻な認証不要のファイルアップロードのバグであるCVE-2025-31324で、リモートコード実行(RCE)が可能となります。この脆弱性は4月にSAPによって修正されました。

Auto-Colorは、今年2月にPalo Alto Networks Unit 42によって初めて報告されたもので、リモートアクセス型トロイの木馬のように機能し、侵害されたLinuxホストへのリモートアクセスを可能にします。2024年11月から12月にかけて、北米およびアジアの大学や政府機関を標的とした攻撃で観測されました。

このマルウェアは、コマンド&コントロール(C2)サーバーへの接続に失敗した場合、悪意ある挙動を隠すことが確認されており、脅威アクターが無害に見せかけて検知を回避しようとしている兆候です。

リバースシェル、ファイルの作成と実行、システムプロキシ設定、グローバルペイロード操作、システムプロファイリング、さらにはキルスイッチが作動した際の自己削除など、さまざまな機能を備えています。

Darktraceが検知したインシデントは4月28日に発生し、インターネットに公開されたおそらくSAP NetWeaverが稼働しているマシンで、不審なELFバイナリのダウンロードが警告されました。なお、最初のスキャン活動の兆候は少なくとも3日前に発生していたとされています。

「今回のケースでは、CVE-2025-31324が利用され、インターネットに接続されたデバイスの侵害と、Auto-Colorマルウェアを表すELFファイルのダウンロードを含む第2段階の攻撃が行われました」と同社は述べています。

「最初の侵入からC2通信の確立失敗に至るまで、Auto-ColorマルウェアはLinuxの内部構造への深い理解を示し、露見を最小限に抑え、検知リスクを減らすために計算された慎重な行動を取っていました。」

翻訳元: https://thehackernews.com/2025/07/hackers-exploit-sap-vulnerability-to.html