今週、サイバー攻撃者たちは急速に動いており、企業は警戒を怠れません。彼らは人気ソフトウェアの新たな脆弱性を見つけ、巧妙な手口でセキュリティを回避しています。たった一つの未修正の脆弱性があれば、攻撃者の侵入を許し、データ窃取やシステムの乗っ取りにつながる恐れがあります。時間との戦いです—防御策を定期的に更新しなければ、深刻な被害を招く可能性があります。メッセージは明確です:攻撃を待つのではなく、今すぐ行動してビジネスを守りましょう。

今週のサイバーセキュリティの主な話題を紹介します。WinRARやNVIDIA Tritonの新たな脆弱性から、知っておくべき高度な攻撃手法まで、詳細を見ていきましょう。

⚡ 今週の脅威#

トレンドマイクロ、アクティブなゼロデイ悪用を警告 — トレンドマイクロは、Apex One Management Consoleオンプレミス版に存在する重大なセキュリティ脆弱性に対処するため、一時的な緩和策を公開しました。同社によると、これらの脆弱性は実際に悪用されています。脆弱性(CVE-2025-54948およびCVE-2025-54987)は、いずれもCVSSスコア9.4で、管理コンソールのコマンドインジェクションおよびリモートコード実行の問題と説明されています。現時点で、実際の攻撃でどのように悪用されているかの詳細はありません。トレンドマイクロは「これらの脆弱性のうち1つが実際に悪用されようとした事例を少なくとも1件観測した」と述べています。

🔔 注目ニュース#

- WinRARゼロデイが実際に悪用中 — WinRARファイルアーカイブユーティリティの管理者は、実際に悪用されているゼロデイ脆弱性に対応するアップデートをリリースしました。CVE-2025-8088(CVSSスコア:8.8)として追跡されているこの問題は、Windows版でパストラバーサルが発生し、細工されたアーカイブファイルにより任意のコード実行が可能となるものです。ロシアのサイバーセキュリティベンダーBI.ZONEは、先週公開したレポートで、Paper Werewolf(別名GOFFEE)とされるハッカーグループが、CVE-2025-8088とCVE-2025-6218(2025年6月に修正されたディレクトリトラバーサルバグ)を併用していた可能性があると指摘しています。

- 新たなWindows EPMポイズニング攻撃チェーンの詳細 — DEF CON 33セキュリティカンファレンスで発表された新たな調査によると、MicrosoftのWindowsリモートプロシージャコール(RPC)通信プロトコルの、現在は修正済みの脆弱性(CVE-2025-49760、CVSSスコア:3.5)が、攻撃者によるなりすまし攻撃や既知サーバーの偽装に悪用される可能性があることが示されました。この脆弱性により、RPCプロトコルの中核部分を操作し、EPMポイズニング攻撃を実行して、特権のないユーザーが正規のサービスになりすまし、保護されたプロセスに対し攻撃者の任意サーバーへの認証を強制できます。

- BadCam攻撃、Lenovo製Linuxウェブカメラを標的に — Lenovo 510 FHDおよびLenovo Performance FHDなどのLinuxベースのLenovo製ウェブカメラは、中国SigmaStar社製のSoCとファームウェアを搭載しており、BadUSB攻撃のベクターとして悪用される可能性があります。攻撃者はデバイスのファームウェアを改ざんし、PCに接続した際に悪意あるコマンドを実行させることができます。「これにより、リモート攻撃者はキーストロークを密かに注入し、ホストOSに依存しない攻撃を仕掛けることが可能です」とEclypsiumの研究者が述べています。

- VexTrioの広範な規模が明らかに — VexTrioの新たな分析により、この組織がヨーロッパ各地で多数の事業やフロント企業を運営し、正規のアドテック企業を装って様々な詐欺を行う「サイバー犯罪組織」であることが判明しました。現在の形態では少なくとも2017年から活動していると評価されており、主要人物は2004年から詐欺報告や怪しいドメインに関与している疑いがあります。VexTrioの拠点はルガーノで、詐欺オペレーションとトラフィック分配スキームを組み合わせて不正収益を最大化しています。2020年にTekka GroupとAdsPro Groupが合併し、業界全体に影響を及ぼす商業組織群が誕生しました。VexTrioは、トラフィック分配システム(TDS)や高度なDNS操作(ファストフラッシング、DNSトンネリング、DGA)を駆使し、感染システムとの持続的なアクセスを維持しています。TDSを活用して、乗っ取ったWebサイトからユーザーを様々な悪意あるサイトへリダイレクトしています。商業組織を利用することで、運用効率や正当性の偽装による監視回避が可能となっています。VexTrioは世界中で数百人を雇用しており、従業員が実態をどこまで知っているかは不明です。運営者は高級車や贅沢な生活をSNSで公開しており、非常に収益性の高い仕組みとなっています。

- NVIDIA Tritonの複数の脆弱性を修正 — Nvidiaは、Triton推論サーバーに存在する3つの脆弱性を修正しました。これにより、認証されていないリモート攻撃者がサーバーを完全に制御できる恐れがありました。AIやMLツールが重要な業務に組み込まれる中、攻撃対象領域が拡大し、従来のセキュリティ枠組みでは対応しきれない新たな脅威が増加しています。AIサプライチェーンの整合性、モデルポイズニング、プロンプトインジェクション、データ漏洩など、新たなリスクへの備えが求められています。

️🔥 注目のCVE#

ハッカーは新たに発見されたソフトウェアの脆弱性に、時には数時間以内に飛びつきます。更新漏れや隠れたバグなど、たった1つの未修正CVEでも深刻な被害の入り口となります。今週注目された高リスク脆弱性を以下にまとめました。リストを確認し、迅速にパッチを適用して一歩先を行きましょう。

今週のリストには — CVE-2025-8088(WinRAR)、CVE-2025-55188(7-Zip)、CVE-2025-4371(Lenovo 510 FHDおよびPerformance FHDウェブカメラ)、CVE-2025-25050, CVE-2025-25215, CVE-2025-24922, CVE-2025-24311, CVE-2025-24919(Dell ControlVault3)、CVE-2025-49827, CVE-2025-49831(CyberArk Secrets Manager)、CVE-2025-6000(HashiCorp Vault)、CVE-2025-53786(Microsoft Exchange Server)、CVE-2025-30023(Axis Communications)、CVE-2025-54948, CVE-2025-54987(Trend Micro Apex One Management Console)、CVE-2025-23310, CVE-2025-23311, CVE-2025-23319(NVIDIA Triton)、CVE-2025-54574(Squid Web Proxy)、CVE-2025-7025, CVE-2025-7032, and CVE-2025-7033(Rockwell Automation Arena Simulation)、CVE-2025-54253、CVE-2025-54254(Adobe Experience Manager Forms)、CVE-2025-24285(Ubiquiti UniFi Connect EV Station)、CVE-2025-38236(Linux Kernel)、CVE-2025-2771、CVE-2025-2773(BEC Technologiesルーター)、CVE-2025-25214, CVE-2025-48732(WWBN AVideo)、CVE-2025-26469, and CVE-2025-27724(MedDream PACS Premium)が含まれます。

📰 サイバー世界の話題#

- NVIDIA、バックドア疑惑を否定 — GPUメーカーのNVIDIAは、自社チップにバックドアやキルスイッチが組み込まれているとの疑惑を否定しました。「NVIDIAチップにバックドアはありません。キルスイッチもスパイウェアもありません。信頼できるシステムはそうやって作られるものではなく、今後もそうはなりません」とNVIDIAの最高セキュリティ責任者David Reber Jr.は述べています。この発表は、中国サイバー空間管理局(CAC)がNVIDIAと「深刻なセキュリティ問題」について会談したと発表し、米国のAI専門家が「NVIDIAの計算チップに位置追跡や遠隔シャットダウン機能がある」と主張したことを受けてのものです。Reber Jr.は「チップのキルスイッチは、ユーザーが制御できない恒久的な欠陥であり、災害の招待状だ」とも付け加えました。

- 攻撃者、5分以内に標的を侵害 — 脅威アクターは、ソーシャルエンジニアリングと迅速なPowerShell実行を組み合わせ、わずか5分で企業システムの侵害に成功しました。この事件は、サイバー犯罪者が信頼された業務アプリを武器化し、従来のセキュリティ対策を回避していることを示しています。「脅威アクターは約20人のユーザーを標的にITサポート担当者を装い、2人のユーザーにWindows標準のQuick Assistリモートサポートツールでリモートアクセスを許可させました」とNCC Groupは述べています。「5分以内にPowerShellコマンドを実行し、攻撃ツールのダウンロード、マルウェア実行、永続化の仕組みを作りました。」攻撃は大規模感染に至る前に検知・阻止されました。

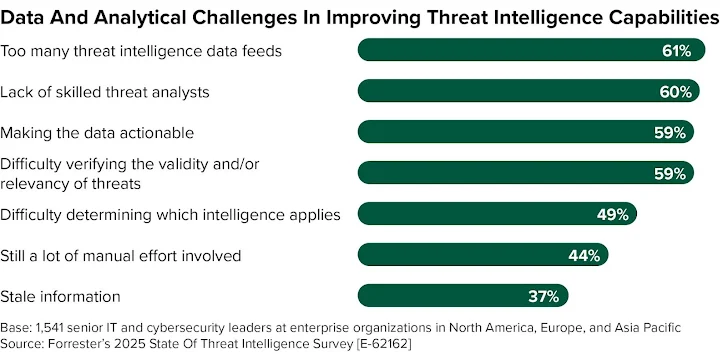

- 企業、脅威インテリジェンスの洪水に苦しむ — Google Cloudの委託調査によると、「脅威とデータの圧倒的な量と熟練した脅威アナリストの不足」が、企業をサイバー攻撃に対して脆弱にし、受け身の状態に陥らせていることが判明しました。「多様な脅威インテリジェンスフィードは、セキュリティチームにデータの洪水をもたらし、有用な洞察の抽出や脅威の優先順位付け・対応を困難にしています。セキュリティチームには、関連脅威への可視性、大規模なAIによる相関、実用的な洞察を活用できる熟練した防御者が必要です」と調査は述べています。調査は北米、欧州、アジア太平洋の大企業のIT・サイバーセキュリティリーダー1,541人を対象に実施されました。

- 新たなEDRキラーが発見される — HeartCryptなどの商用パッカーで難読化された、アンチウイルスソフトを停止させるマルウェアが、BlackSuit、RansomHub、Medusa、Qilin、DragonForce、Crytox、Lynx、INCなどのランサムウェア攻撃で使用されています。正規のユーティリティを装い、5文字のランダム名で署名されたドライバーを探し出し、見つかればカーネルにロードしてBYOVD攻撃を実行し、セキュリティ製品を無効化します。サンプルごとに停止対象のアンチウイルスソフトは異なります。RansomHubが開発したEDRKillShifterの進化系と考えられています。「2022年に初登場した悪意あるドライバーの新種が複数流通している」とSymantecは警告しています。複数のランサムウェアグループが同じEDRキラーツールの亜種を使うことから、共通の販売者や情報・ツールの漏洩が示唆されます。

- ランサムウェアは進化を続ける — Analyst1は、2021年にKaseyaへ侵入したREvilギャングのウクライナ人メンバー、Yaroslav Vasinskyiのプロファイルを公開しました。一方、ランサムウェアの状況は依然として流動的で、リブランドや活動停止、法執行による摘発が続いています。BlackNevas(Trial Recovery)はTrigonaの派生とされ、Qilinグループがアフィリエイトを騙して$48,000を詐取したとの疑惑や、「Nova」と名乗るユーザーがQilinアフィリエイトパネル(ログイン情報含む)を公開するなど、運用上の混乱も見られます。RansomHub、Babuk-Bjorka、FunkSec、BianLian、8Base、CACTUS、Hunters International、LockBitなどは新たな被害者の公開を停止しており、ランサムウェアエコシステムの断片化が進んでいます。「RansomHub消滅後の急展開とQilinの混乱は、ランサムウェアエコシステムの動的な不安定さを浮き彫りにしています」とDark Atlasは述べています。

- SoupDealerによるトルコ組織への攻撃 — トルコの銀行、ISP、中規模組織が、Javaベースの新しいローダー「SoupDealer」を配布するフィッシングキャンペーンの標的となっています。「このマルウェアは実行されると、TORのダウンロードやタスクスケジューリングによる高度な永続化機構を使い、端末がトルコ国内かつトルコ語使用かを確認します」とMalwationは述べています。その後、C2サーバーからの指示に応じて様々な情報を送信し、端末を完全に制御します。

- Spark RATの詳細 — サイバーセキュリティ研究者は、Windows、Linux、macOSを標的とするオープンソースRAT「Spark RAT」の内部動作を解説しました。C2インフラと通信して遠隔操作を受け付け、リモートデスクトップ機能以外の主要RAT機能を備えています。これらの特徴から、実際の脅威キャンペーンでの利用が確認されています。

- SVGファイルの悪用が増加 — サイバー犯罪者は、SVG(スケーラブル・ベクター・グラフィックス)ファイルに悪意あるJavaScriptを埋め込み、従来のセキュリティ対策を回避しています。フィッシング攻撃では、ターゲットにSVGファイルを開かせ、JavaScriptがブラウザで実行されてフィッシングサイトへ誘導します。「SVGはXMLベースでベクターパスやテキストを定義するため、JavaScriptを埋め込める構造です」とSeqriteは述べています。SVGはマルウェア配布にも使われており、アダルトサイトがJSFuckを使ったSVGペイロードでFacebook投稿を偽装する事例も確認されています。

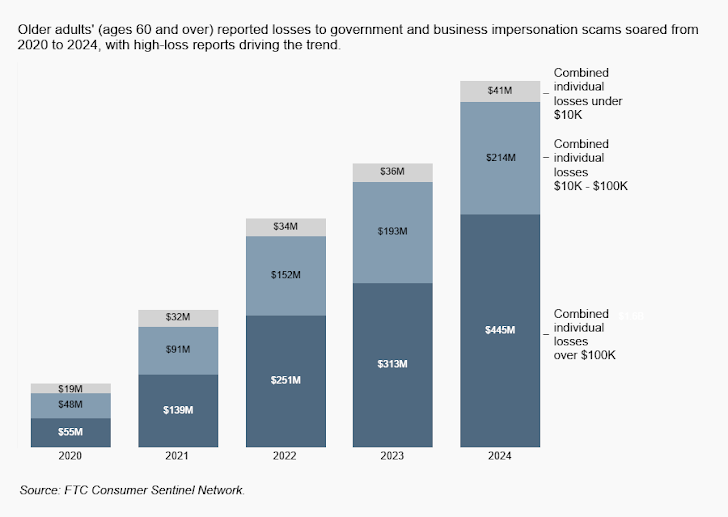

- 高齢者を狙った詐欺、2024年に7億ドルの損失 — 米国の60歳以上の高齢者は、2024年にオンライン詐欺で驚異の7億ドルを失いました。「10万ドル超の損失を被った高齢者の合計損失は、2020年の5,500万ドルから2024年には4億4,500万ドルと8倍に増加しました」と米連邦取引委員会(FTC)は述べています。フィリピンやタイでも中国人による詐欺コールセンターが摘発されています。

- Embargoランサムウェア、約3,420万ドルを稼ぐ — Embargoランサムウェアは、2024年4月頃から暗号資産取引で約3,420万ドルに関与しており、被害者の多くは米国の医療、ビジネスサービス、製造業です。他のRaaSグループと異なり、Embargoはインフラや支払い交渉を自ら管理し、トリプル脅迫や被害者への嫌がらせを避けています。攻撃はフィッシングメールや悪意あるWebサイト経由のドライブバイダウンロードで始まり、セキュリティツールの無効化やファイル暗号化を行います。BlackCat(ALPHV)との技術的・行動的類似点も指摘されています。

- Microsoft、FPRPC経由のファイルアクセスをブロックへ — Microsoftは、Windows向けMicrosoft 365アプリが2025年8月以降、デフォルトでFPRPCレガシー認証プロトコル経由のファイルアクセスをブロックすると発表しました。「これにより、FPRPC、FTP、HTTPなどの旧式技術への露出が減り、セキュリティが強化されます」と同社は述べています。また、2025年9月からOutlook for Webおよび新Outlook for WindowsでインラインSVG画像のサポート廃止も発表しています。

- 約3万台のExchange ServerがCVE-2025-53786に未対応 — 2025年4月のホットフィックスが未適用のMicrosoft Exchangeメールサーバーが29,000台以上存在し、攻撃者がオンプレミスからクラウド環境へ権限昇格できる脆弱性(CVE-2025-53786)に晒されています。8月10日時点で、米国、ドイツ、ロシア、フランス、英国、オーストリアが最も多く曝露しています。

- ScarCruft、初めてランサムウェア攻撃と関連付けられる — 北朝鮮の脅威アクターScarCruft(APT37)は、RARアーカイブ内の悪意あるLNKファイルを使って、情報窃取ツール(LightPeek、FadeStealer)、バックドア(NubSpy、CHILLYCHINO)、ランサムウェア(VCD Ransomware)を配布した攻撃チェーンと関連付けられました。「NubSpyのPubNub利用など、リアルタイムメッセージングインフラへの依存が顕著です」とS2Wは述べています。これは同グループの従来の諜報活動からの大きな逸脱であり、金銭目的や運用目標の拡大を示唆しています。

- EDR同士の攻撃でEDRソフトを無効化 — 研究者は、EDRソフトの無料トライアルを悪用して既存のセキュリティツールを無効化する「EDR-on-EDRバイオレンス(BYOEDR)」という新たな攻撃ベクトルを発見しました。「EDRの無料トライアルで既存のAV/EDRをブロックアプリとして登録し、除外設定を解除することで無効化できます」と研究者は述べています。さらに、EDR製品のRMM的機能を悪用してコマンドシェルアクセスも可能です。

- Samourai Wallet創業者2名、マネーロンダリングで有罪 — Samourai WalletのCEOとCTOは、犯罪収益の暗号資産2億ドル超の洗浄と不正取引の隠蔽で有罪を認めました。FBIによるサービス摘発後、2人は237,832,360.55ドルの没収にも同意しています。「被告は犯罪者による資金洗浄を可能にするミキシングサービスを運営し、これを奨励していました」と米司法省は述べています。

- Tornado Cash創業者、無許可送金業務で有罪 — 暗号資産ミキシングサービスTornado Cashの共同創業者Roman Stormが、無許可送金業務の共謀で有罪となりました。より重大なマネーロンダリングや制裁違反の共謀については評決が出ませんでした。Stormは年内に判決を受け、最長5年の禁錮刑に直面しています。米財務省は先月、Tornado Cashへの制裁解除を命じた裁判所判決への控訴を取り下げました。

- Microsoft SharePoint脆弱性、China ChopperやANTSWORDの配布に悪用 — Microsoftは、中国国家支援ハッカーがSharePointの新たな脆弱性を悪用し、数百の企業や政府機関(国家核安全保障局、国土安全保障省など)に侵入したと明らかにしました。SharePointのサポートは中国拠点のエンジニアチームが担当しており、米国拠点の監督下にあると説明しています。CVE-2025-49706およびCVE-2025-53770を悪用した攻撃では、未認証コード実行や暗号鍵の抽出、China ChopperやANTSWORDなどのWebシェル設置が確認されています。

- EU、ジャーナリスト保護法が施行 — 欧州連合の新法「欧州メディア自由法(EMFA)」が2025年8月8日から施行され、独立性の促進、大規模プラットフォームによる不当なコンテンツ削除からの保護、スパイウェアからのジャーナリスト情報源の保護を目指しています。ただし、欧州報道・メディア自由センター(ECPMF)は、多くの加盟国が法改正に消極的で、EMFAの実効性が損なわれると懸念を表明しています。

- イスラエル、Azureを使いパレスチナ通信を保管 — イスラエルの諜報機関Unit 8200は、パレスチナの通話をMicrosoft Azureクラウド上に大量保存していたことが、複数メディアの調査で判明しました。2022年から稼働し、パレスチナの通信インフラを掌握しているため、通話内容を広範に傍受・再生できる体制となっています。

- 韓国、Makopランサムウェアの標的に — 韓国ユーザーがMakopランサムウェア攻撃の標的となっており、リモートデスクトッププロトコル(RDP)経由で侵入しています。以前の偽履歴書や著作権関連メールからの配布戦略からの転換です。NirSoftやMimikatzのツールを「mimik」パスでインストールする手法はCrysisランサムウェアと共通しており、同一アクターの関与が示唆されています。

- WhatsApp、詐欺対策の新機能を導入 — WhatsAppは、連絡先外の人物からグループに追加された際に警告や退会オプションを表示する新機能を導入します。個別メッセージの際にも、相手の情報をより多く表示し、判断材料を提供します。Meta社は、東南アジアの犯罪詐欺センターに関連する6.8百万件超のアカウントを停止したと発表しました。詐欺師はChatGPTで初回メッセージを生成し、ターゲットをTelegramに誘導、TikTok動画の「いいね」タスクを課し、最終的に暗号資産の入金を要求する手口です。

- Praetorian、ChromeAloneを公開 — サイバーセキュリティ企業Praetorianは、ChromiumブラウザをC2フレームワーク化するツールChromeAloneを公開しました。ブラウザ認証情報やセッションクッキーの窃取、Chromeからの実行ファイル起動、WebAuthnリクエストのフィッシング、EDR耐性などの機能を持ちます。また、ZoomやTeamsのTURNサーバーを悪用した新たなC2回避手法「Ghost Calls」も発見しています。

- AIチャットボットへの新たな脱獄攻撃、情報過多を利用 — OpenAI ChatGPTやGoogle GeminiなどのAIチャットボットは、複雑で学術用語満載、架空の出典を引用するプロンプトにより、爆弾製造やATMハッキングなどの違法指示を生成させられる可能性があります。Intel、Boise州立大学、イリノイ大学の研究者によると、「InfoFlood」と呼ばれるLLM脱獄技術は、悪意あるクエリを情報過多な複雑クエリに変換し、安全機構を回避します。

- イスラエルのスパイウェアベンダーCandiru、依然活動中 — Recorded Futureは、CandiruのDevilsTongueスパイウェアの管理・配信用新インフラを発見しました。「8つのクラスターが特定され、うち5つはハンガリーやサウジアラビアなどで現在も稼働中とみられます」と同社は述べています。

🎥 サイバーセキュリティウェビナー#

- AI脅威は現実—すべてのエージェントを今すぐ守る方法: AI搭載のシャドウエージェントは深刻なセキュリティ脅威となりつつあります。監視なしで導入されるこれらの不可視エージェントは機密データにアクセスでき、攻撃者の格好の標的です。本セッションでは、エージェントがどのように生まれ、なぜ危険なのか、被害が出る前に制御する方法を解説します。

- AI駆動型攻撃がIDを狙う—防御法を学ぶ: AIはサイバー攻撃の手法を変え、従来の防御策を無効化しています。このウェビナーでは、OktaのKarl Henrik SmithがAIによるIDセキュリティへの脅威と、その防御方法を解説。AI時代に適応するための防御戦略を学びましょう。

- Pythonセキュリティの見落とし—2025年必須の脅威: 2025年、Pythonサプライチェーンのセキュリティはこれまで以上に重要です。リポジャッキング、タイポスクワッティング、コアインフラの既知脆弱性など、単なる「pip install and pray」では不十分です。本ウェビナーで、Pythonプロジェクトの保護法、サプライチェーンリスクへの対処法、SigstoreやChainguardなど業界最先端ツールによる実践的な解決策を学びましょう。

- DoomArenaは、AIエージェントを進化するセキュリティ脅威に対してテストするためのモジュール式プラグインフレームワークです。τ-Bench、BrowserGym、OSWorldなどのプラットフォームと連携し、プロンプトインジェクションや悪意あるデータソースなどの攻撃を現実的にシミュレートできます。攻撃ロジックと環境を分離した設計で、テストの再利用性が高く、詳細な脅威モデルや複数の攻撃タイプ、カスタム判定もサポートします。

- 日本のボランティア団体Yamato Securityは、デジタルフォレンジックと脅威ハンティング強化のためのオープンソースツール群を公開しました。Hayabusa(SigmaベースのWindowsログ解析)、Takajo(Hayabusa結果のパース)、Suzaku(クラウドログフォレンジック)、WELA(Windowsイベントログ監査)を含み、詳細な設定ガイドも付属。また、SigmaOptimizer-UIは、実際のログからSigmaルールの作成・テスト・改良を自動チェックやLLM活用で効率化するユーザーフレンドリーなインターフェースです。

免責事項:これらの新ツールは教育目的で公開されており、完全な監査はされていません。自己責任でご利用ください—コードを確認し、安全にテストし、適切な保護策を講じてください。

🔒 今週のヒント#

簡単・無料ツールで脅威検知を強化しよう — サイバーセキュリティは攻撃防御だけでなく、早期検知も重要です。最も効果的な方法の一つはリアルタイム監視の導入です。UptimeRobotのような無料ツールを使えば、攻撃の兆候となる予期せぬダウンタイムを監視できます。即時アラートで、異常発生時に迅速対応が可能です。

もう一つの有効な手段は、定期的な脆弱性スキャンの実施です。Qualys Community Editionは、ネットワークやWebサイトの弱点を特定できる無料ツールです。定期スキャンで問題を早期発見し、攻撃者に先手を打ちましょう。

エンドポイント保護も同様に重要です。Windows Defenderも有効ですが、OSSECのようなオープンソース侵入検知システムを併用すれば、従来のアンチウイルスでは見逃しがちな脅威も検知できます。

最後に、悪意あるアクターの情報収集も欠かせません。AlienVault Open Threat Exchange(OTX)のようなリソースで、既知の悪質IPアドレスやドメインを追跡しましょう。これらの無料データベースで最新の脅威を把握し、リスクの高いトラフィックを事前にブロックできます。

これらの無料ツールを日常業務に組み込むことで、サイバー脅威への検知・対応能力を大幅に高めることができます。

まとめ#

今週のサイバーセキュリティアップデートを締めくくるにあたり、情報収集こそが最大の防御であることを忘れないでください。脅威は現実であり、リスクも高いですが、適切な対策を講じれば攻撃者より先手を打てます。定期的な更新、迅速なパッチ適用、継続的な監視が第一の防衛線です。セキュリティ文化を築き、変化する状況に常に適応できるよう努めましょう。

来週も最新情報をお届けしますので、システムを安全に保ち、警戒を怠らずに。積極的に、そして安全に。油断せず、サイバー脅威に備えましょう。

翻訳元: https://thehackernews.com/2025/08/weekly-recap-badcam-attack-winrar-0-day.html