2024年3月に初めて発見されたXZ-Utilsバックドアは、Docker Hub上の少なくとも35のLinuxイメージに依然として存在しており、ユーザーや組織、そのデータを危険にさらす可能性があります。

Docker HubはDockerが運営する公式のパブリックコンテナイメージレジストリであり、開発者や組織が事前にビルドされたイメージをアップロードまたはダウンロードし、コミュニティと共有することができます。

多くのCI/CDパイプライン、開発者、運用システムは、Docker Hubからイメージを直接ベースレイヤーとして取得しており、もしそれらのイメージが侵害されていれば、新しいビルドもその欠陥や悪意のあるコードを引き継ぐことになります。

Binarlyの研究者は、XZ-Utilsバックドアの影響を受けている多数のDockerイメージを発見しました。

「一見したところ、これはそれほど驚くべきことではないかもしれません。もしディストリビューションのパッケージがバックドア化されていれば、それを元にしたDockerイメージも感染していることになります」とBinarlyは報告しています。

「しかし、我々が発見したのは、これらの侵害されたイメージの一部が依然としてDocker Hub上で公開されているということです。さらに問題なのは、これらの感染したベースイメージの上に他のイメージが構築されており、それらも間接的に感染していることです。」

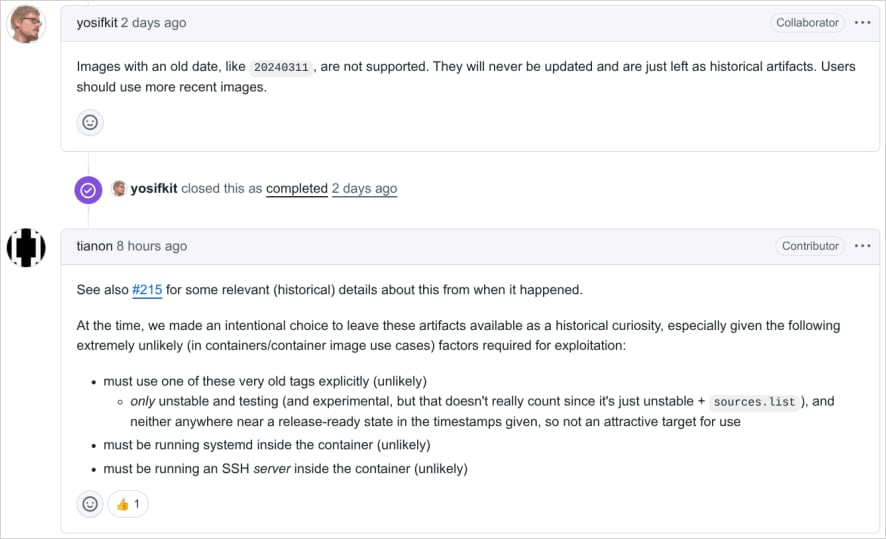

Binarlyは、依然としてバックドア化されたイメージを提供しているメンテナーの一つであるDebianにこれらのイメージを報告しましたが、Debianはリスクが低いことやアーカイブの継続性の重要性を理由に、これらをオフラインにしないことを決定しました。

CVE-2024-3094として追跡されているXZ-Utilsバックドアは、xz-utils圧縮ツールのliblzma.soライブラリ(バージョン5.6.0および5.6.1)に隠された悪意のあるコードでした。

これはglibcのIFUNCメカニズムを介してOpenSSHのRSA_public_decrypt関数にフックされており、攻撃者が特別な秘密鍵を使ってSSH経由で影響を受けたシステムに接続すると、認証をバイパスしてリモートでroot権限でコマンドを実行できるようになります。

このバックドアは、「Jia Tan」と名乗る長年のプロジェクト貢献者によって密かに挿入され、Debian、Fedora、OpenSUSE、Red Hatなどの公式Linuxディストロパッケージに組み込まれて出荷されていたため、昨年最も深刻なソフトウェアサプライチェーンの侵害の一つとなりました。

バックドアは早期に発見されたため、攻撃者がそれを悪用する機会はほとんどありませんでした。また、BinarlyやKasperskyなどによってスキャナーが公開され、依存するオープンソースソフトウェア上での検出が可能になりました。

Debianの対応

研究者たちの驚きとして、Debianはバックドア化されたバージョンのライブラリを使用している64ビットイメージをDocker Hubから撤回することはせず、少なくとも35のイメージが依然としてダウンロード可能であることが判明しました。

Binarlyは、この数字は問題の本当の規模の一部しか反映していないとコメントしており、Docker Hub全体を対象としたXZ-Utilsバックドアのスキャンは行っていません。

「我々はバックドアを含む35以上のイメージを特定しました」とBinarlyはレポートで説明しています。

「これは少ない数のように思えるかもしれませんが、我々はDockerHubに公開されているイメージのごく一部、しかも二次イメージまでしかスキャンしていません。」

Debianは、これらのイメージをDocker Hubから意図的に削除しないことを選択し、歴史的なアーティファクトとして残すことにし、ユーザーには最新のイメージのみを使用し、古いものは使わないように伝えています。

メンテナーは、コンテナ内でsshdがインストールされて稼働していること、攻撃者がそのコンテナのSSHサービスへネットワークアクセスできること、バックドアのトリガーロジックに一致する秘密鍵を使用することなど、悪用の要件が現実的には満たされにくいと考えてこの決定を下しました。

出典: Binarly

Binarlyはこの方針に同意しておらず、これらのイメージを公開状態にしておくこと自体が、誤って取得されたり自動ビルドで使われたりする重大なリスクになると強調しています。

同様のことは、XZ-Utilsバックドアの侵害バージョンを含む可能性のあるすべてのイメージにも当てはまるため、ユーザーは手動で確認し、ライブラリがバージョン5.6.2以降であることを確認する必要があります(最新の安定版は5.8.1)。