ある脅威アクターが、被害者のMicrosoft Azure環境において、データ流出後にデータとバックアップを破壊するという新たなクラウドベースのランサムウェア攻撃を行いました。

Microsoft Threat Intelligenceは最近、Storm-0501として追跡されているアクターが用いた戦術の詳細を8月27日に公開したブログで明らかにしました。最終的に脅威アクターは、被害者がデータを復元して効果的な修復や緩和策を講じることを妨げました。

このグループはクラウドの機能や特性を活用し、被害者環境から自らのインフラへ大量のデータを迅速に流出・転送しました。これにより、従来のマルウェアをオンプレミスに展開することなく、効果的なランサムウェア攻撃を実現しました。

Storm-0501は金銭目的の脅威アクターであり、2021年に登場して以来、何度も戦術を適応させてきました。これには、複数回にわたるランサムウェアペイロードの切り替えや、2024年の攻撃でのEmbargoランサムウェアの使用などが含まれます。

このグループの標的は機会主義的であり、被害者には学校や医療機関も含まれています。

Microsoftは2024年9月、Storm-0501がオンプレミスのランサムウェア活動をハイブリッドクラウド環境へ拡大したと報告していました。

Microsoftの脅威インテリジェンス戦略ディレクターであるSherrod DeGrippo氏は、Infosecurityに対し、このキャンペーンがランサムウェア手法の大きな進化を示していると語りました。

「これまでにも、脅威アクターがハイブリッドなオンプレミスおよびクラウド環境を標的にする事例は見られました。Storm-0501の場合、脅威アクターはデータを流出させ、バックアップを削除し、データを暗号化した上で身代金を要求しています。これに加え、持続的なアクセスの獲得に注力している点は、ランサムウェアの状況全体にとって大きな進化を示しています」と同氏はコメントしています。

「この手法は、他の脅威アクターにも広く採用される可能性が高い」とDeGrippo氏は付け加えました。

Storm-0501、クラウドへと軸足を移す

最近のキャンペーンでは、Storm-0501は複数の子会社から構成され、それぞれが独自のActive Directoryドメインを運用している大企業を侵害しました。

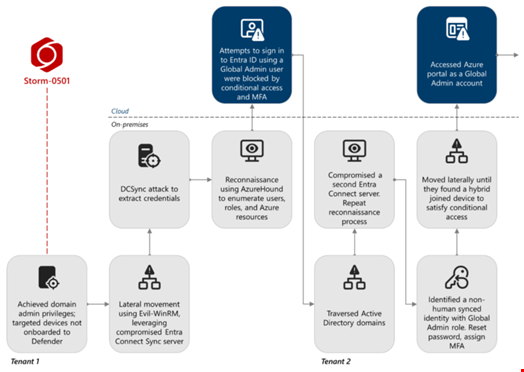

侵害後の活動は2つのテナントに影響を与え、後者では最終的にAzureに存在する組織の貴重なデータストアへのアクセスが可能となりました。

攻撃者は両方のテナントでオンプレミスからクラウドへのピボットを試みました。

攻撃者は最初のテナントでドメイン管理者権限を獲得し、横方向への移動を容易にするためにポストエクスプロイトツールEvil-WinRMを展開しました。

脅威アクターはまた、Entra Connect Syncサーバーも侵害し、これを横方向移動のピボットポイントとして利用しました。

さらに、Storm-0501はDCSync攻撃を実行しました。これはDirectory Replication Service(DRS)リモートプロトコルを悪用し、ドメインコントローラーの動作を模倣する手法です。ドメインコントローラーになりすますことで、脅威アクターはドメイン内の任意のユーザー(特権アカウントを含む)のパスワードハッシュを要求できました。

Entra Connect Sync Directory Synchronization Account(DSA)は、テナント内のユーザー、ロール、Azureリソースの列挙に使用されました。

その後すぐに、Storm-0501は複数の特権ユーザーとしてのサインインを試みましたが、これは条件付きアクセス制御や多要素認証(MFA)によって阻止された可能性が高いです。

その後、アクターは2つ目のテナントに注目しました。このプロセスはActive Directoryドメイン間を移動することから始まり、最終的には別のEntra IDテナントに関連する2つ目のEntra Connectサーバーを侵害しました。

脅威アクターはDirectory Synchronization Accountを抽出し、今回は2つ目のテナントのIDやリソースを標的にして偵察プロセスを繰り返しました。

攻撃者は、Microsoft Entra IDでグローバル管理者ロールが割り当てられている非ヒューマン同期IDを特定しました。このアカウントには登録済みのMFA手段がなかったため、攻撃者はユーザーのオンプレミスパスワードをリセットでき、その後すぐにEntra Connect Syncサービスを介してクラウドIDにも正規に同期されました。

これにより、脅威アクターはそのユーザーとして新しいパスワードでEntra IDに認証でき、自身の管理下で新たなMFA手段も登録しました。

この段階で、攻撃者は侵害したグローバル管理者アカウントを用いて組織のAzureポータルへのアクセスを試みました。

このプロセスは、ネットワーク内の複数のデバイス間で横方向移動を行い、最終的にポータルへのサインインに成功するまで続きました。

「脅威アクターが条件付きアクセス制御をクリアし、グローバル管理者アカウントでAzureポータルにサインインできた時点で、Storm-0501は実質的にクラウドドメインの完全な制御を達成しました。脅威アクターはその後、クラウドでの目標達成のために可能な限り高いクラウド権限を利用しました」と研究者らは指摘しています。

認証に成功した後、脅威アクターは悪意のあるフェデレーションドメインを追加することでバックドアを作成し、ほぼすべてのユーザーとしてサインインできるようにしました。

Azureにおけるデータ流出と削除

Microsoftは、Storm-0501がMicrosoft.Authorization/roleAssignments/write操作を実行することで、利用可能なすべてのAzureサブスクリプションに対して自らにOwner Azureロールを割り当てたことを確認しました。

ここから、アクターはデータ流出と削除につながる一連の操作を実行しました。これには、組織の重要な資産、特に機密情報を含むデータストアを特定するための包括的な調査フェーズが含まれます。

グループはまた、Azure Ownerロールを悪用して、キーアクセスが有効になっているAzure Storageアカウントのアクセスキーを盗みました。

Azure Storageアカウントが露出した後、アクターはAzCopyコマンドラインツール(CLI)を悪用して、それらのアカウントに含まれるデータを自らのインフラへ流出させました。

流出フェーズが完了すると、Storm-0501は被害組織のデータを含むAzureリソースの大量削除を、複数のAzureリソースプロバイダーを使って実行しました。この行為により、被害者はデータを復元できなくなりました。

削除が不可能なイミュータブルポリシーで保護されたリソースについては、グループはクラウドベースの暗号化に切り替えました。

最後に、Storm-0501は侵害したユーザーを使ってMicrosoft Teams経由で被害者に連絡し、恐喝要求を開始しました。

クラウドベースのランサムウェア手法への防御方法

Microsoftは、今回のインシデントでStorm-0501が用いた手法から組織を守るため、セキュリティチーム向けに具体的な推奨事項を示しています。これには以下が含まれます:

- Azure blobバックアップを有効にし、blobやストレージアカウントの偶発的または悪意ある削除から保護する

- Azure Storageのblobデータへのアクセス権付与時は最小権限の原則を適用する

- Azure Key Vaultのログを有効化し、最大1年間保持して調査時のアクティビティ追跡を可能にする

- Microsoft Azure仮想マシンのデータ保護のため、Microsoft Azure Backupを有効にする

- オンプレミスおよびハイブリッドなMicrosoft Security Exposure Management攻撃経路を調査する

画像クレジット: DANIEL CONSTANTE / Shutterstock.com

翻訳元: https://www.infosecurity-magazine.com/news/ransomware-deletes-data-backups/