イランの国家支援を受けた脅威グループが、中東の重要国家インフラ(CNI)を標的とした長期的なサイバー侵入に関与していたことが判明しました。この侵入は約2年間続きました。

2023年5月から2025年2月まで続いたこの活動は、「広範なスパイ活動とネットワークの事前配置が疑われるもので、将来の戦略的優位性を維持するためにしばしば使用される戦術です」とFortiGuard Incident Response (FGIR) チームが報告しています。

ネットワークセキュリティ会社は、この攻撃が既知のイランの国家脅威アクターであるLemon Sandstorm(旧Rubidium)と手法が重なることを指摘しています。このアクターはParisite、Pioneer Kitten、UNC757としても追跡されています。

2017年以降、少なくとも活動が確認されており、アメリカ、中東、ヨーロッパ、オーストラリアの航空宇宙、石油・ガス、水、電力部門を攻撃しています。産業サイバーセキュリティ会社Dragosによると、この敵対者はFortinet、Pulse Secure、Palo Alto Networksの既知の仮想プライベートネットワーク(VPN)のセキュリティ欠陥を利用して初期アクセスを取得しています。

昨年、米国のサイバーセキュリティおよび情報機関は、米国、イスラエル、アゼルバイジャン、アラブ首長国連邦の組織に対してランサムウェアを展開したとしてLemon Sandstormを非難しました。

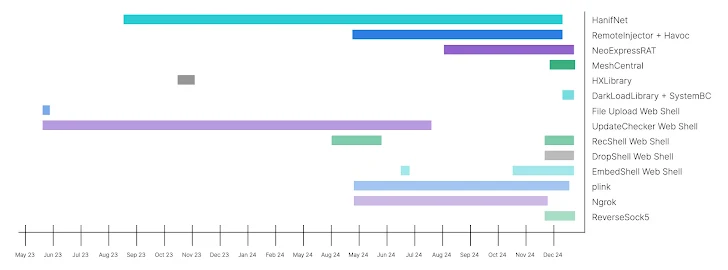

Fortinetによって分析されたCNIエンティティに対する攻撃は、2023年5月から始まり、被害者が対策を講じる中で進化するツールを使用して4つの段階で展開されました –

- 2023年5月15日 – 2024年4月29日 – 被害者のSSL VPNシステムに盗まれたログイン資格情報を使用して足場を確立し、公開サーバーにウェブシェルを設置し、長期アクセスのためにHavoc、HanifNet、HXLibraryの3つのバックドアを展開

- 2024年4月30日 – 2024年11月22日 – さらなるウェブシェルとNeoExpressRATという追加のバックドアを植え付け、plinkやNgrokのようなツールを使用してネットワークに深く潜り込み、被害者のメールを標的にしたデータ抽出を行い、仮想化インフラへの横移動を実施

- 2024年11月23日 – 2024年12月13日 – 初期の封じ込めと修復措置に応じて、さらにウェブシェルとMeshCentral Agent、SystemBCという2つのバックドアを展開

- 2024年12月14日 – 現在 – 被害者が敵対者のアクセスを排除した後、既知のBiotimeの脆弱性(CVE-2023-38950、CVE-2023-38951、CVE-2023-38952)を悪用し、11人の従業員を標的にしたスピアフィッシング攻撃でMicrosoft 365の資格情報を収集しようとする試み

注目すべきは、HavocとMeshCentralがそれぞれコマンド・アンド・コントロール(C2)フレームワークとリモートモニタリングおよび管理(RMM)ソフトウェアとして機能するオープンソースツールであることです。一方、SystemBCは、しばしばランサムウェア展開の前兆として機能する一般的なマルウェアを指します。

攻撃で使用された他のカスタムマルウェアファミリーとオープンソースツールの簡単な説明は以下の通りです –

- HanifNet – C2サーバーからコマンドを取得して実行できる署名されていない.NET実行ファイル(2023年8月に初めて展開)

- HXLibrary – Google Docsにホストされた3つの同一のテキストファイルを取得してC2サーバーを取得し、ウェブリクエストを送信するように設計された.NETで書かれた悪意のあるIISモジュール(2023年10月に初めて展開)

- CredInterceptor – Windowsローカルセキュリティ機関サブシステムサービス(LSASS)プロセスメモリから資格情報を収集できるDLLベースのツール(2023年11月に初めて展開)

- RemoteInjector – 次の段階のペイロードを実行するために使用されるローダーコンポーネント(2024年4月に初めて展開)

- RecShell – 初期調査のために使用されるウェブシェル(2024年4月に初めて展開)

- NeoExpressRAT – C2サーバーから設定を取得し、おそらくDiscordを使用して後続の通信を行うバックドア(2024年8月に初めて展開)

- DropShell – 基本的なファイルアップロード機能を持つウェブシェル(2024年11月に初めて展開)

- DarkLoadLibrary – SystemBCを起動するために使用されるオープンソースローダー(2024年12月に初めて展開)

Lemon Sandstormとの関連は、C2インフラストラクチャ – apps.gist.githubapp[.]netとgupdate[.]net – が、同期間に行われた脅威アクターの活動に関連しているとして以前に指摘されています。

Fortinetは、被害者の制限された運用技術(OT)ネットワークが、脅威アクターの広範な調査活動とOTに隣接するシステムをホストするネットワークセグメントの侵害に基づいて攻撃の主要なターゲットであったと述べています。とはいえ、敵対者がOTネットワークに侵入した証拠はありません。

悪意のある活動の大部分は、コマンドエラーや一貫した作業スケジュールから、異なる個人によって行われた手動操作であると評価されています。さらに、事件の詳細な調査により、脅威アクターが2021年5月15日にはネットワークにアクセスしていた可能性があることが明らかになりました。

“侵入全体を通じて、攻撃者はチェーンプロキシとカスタムインプラントを利用してネットワークセグメンテーションを回避し、環境内で横移動しました”と会社は述べています。”後の段階では、内部ネットワークセグメントにアクセスするために4つの異なるプロキシツールを一貫してチェーンし、持続性を維持し、検出を回避するための洗練されたアプローチを示しました。”

翻訳元: https://thehackernews.com/2025/05/iranian-hackers-maintain-2-year-access.html