米国司法省(DoJ)は木曜日、米国の企業、学校、病院を含む世界的な標的に対してブラックキングダムランサムウェアを展開した疑いで、36歳のイエメン国籍の男性を起訴したと発表しました。

イエメンのサナア出身のラミ・カレド・アーメドは、共謀罪1件、保護されたコンピュータへの意図的な損害1件、保護されたコンピュータへの損害の脅迫1件で起訴されています。アーメドは現在イエメンに住んでいると見られています。

“2021年3月から2023年6月にかけて、アーメドと他の者は、エンシノの医療請求サービス会社、オレゴンのスキーリゾート、ペンシルベニアの学区、ウィスコンシンの健康クリニックを含む、米国拠点の複数の被害者のコンピュータネットワークに感染させました”とDoJは声明で述べています。

アーメドは、ProxyLogonとして知られるMicrosoft Exchange Serverの脆弱性を利用してランサムウェアを開発および展開したとされています。

ランサムウェアは、被害者のコンピュータネットワークからデータを暗号化するか、その情報を盗んだと主張することで機能しました。暗号化後、ランサムウェアはシステムに身代金要求のメモを残し、被害者に共謀者が管理する暗号通貨アドレスに10,000ドル相当のビットコインを送るよう指示しました。

被害者はまた、支払いの証拠をブラックキングダムのメールアドレスに送るよう求められたとされています。ランサムウェアは、米国およびその他の地域で約1,500のコンピュータシステムに配信されたと推定されています。

Pydomerという名前でも追跡されているこのランサムウェアファミリーは、以前にPulse Secure VPNの脆弱性を利用した攻撃に関連付けられていました(CVE-2019-11510)。Microsoftは2021年3月下旬に公開し、ProxyLogonの脆弱性を利用した最初の既存のランサムウェアファミリーであると指摘しました。

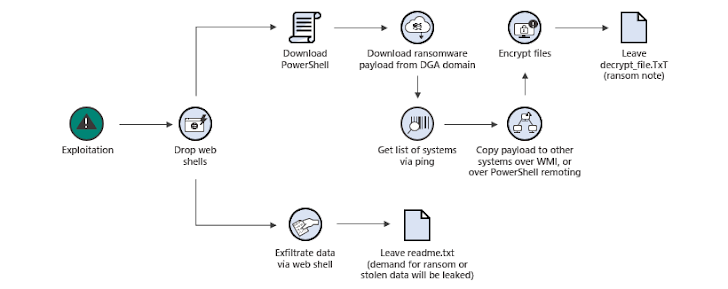

サイバーセキュリティベンダーのSophosは、ブラックキングダムの系統を「やや初歩的でアマチュア的な構成」と説明し、攻撃者がProxyLogonの脆弱性を利用してウェブシェルを展開し、それを使用してPowerShellコマンドを発行してランサムウェアをダウンロードしたと述べています。

また、この活動は「動機づけられたスクリプトキディー」の特徴をすべて備えていると述べました。その後、8月にはナイジェリアの脅威アクターが、企業のネットワークにブラックキングダムランサムウェアを展開するために従業員を採用しようとし、100万ドルのビットコインを支払うことを試みたと観察されました。

有罪判決を受けた場合、アーメドは各罪状につき最大5年の連邦刑務所での刑に直面します。この事件は、ニュージーランド警察の協力を得て、米国連邦捜査局(FBI)が調査しています。

この起訴は、米国政府当局からのさまざまな犯罪活動に対する発表の一環として行われました –

- DoJは、ウクライナ国籍のアルテム・ストリザクを、2021年6月からアフィリエイトとしてNefilimランサムウェアを使用して企業を攻撃したとして起訴する起訴状を公開しました。彼は2024年6月にスペインで逮捕され、2025年4月30日に米国に引き渡されました。起訴が有罪となった場合、ストリザクは最大5年の懲役に直面します。

- 悪名高いScattered Spiderサイバー犯罪グループのメンバーとされる英国国籍のタイラー・ロバート・ブキャナンが、スペインから米国に引き渡され、電信詐欺および加重身分証明書詐欺に関連する罪状に直面しています。ブキャナンは2024年6月にスペインで逮捕されました。彼と他のScattered Spiderメンバーに対する起訴は、2024年11月に米国によって発表されました。

- 2024年1月に逮捕された別のScattered Spiderメンバー、ノア・マイケル・アーバンは、2025年4月初旬に同様の罪状を認めました。彼はまた、59人の被害者に対して1300万ドルを支払うことに同意しました。逮捕にもかかわらず、Scattered Spiderは、Oktaサインインポータルを模倣したフィッシングキットの更新版と、新しいバージョンのSpectre RATを使用して、侵害されたシステムへの持続的なアクセスを得るために観察されています。”2025年に観察された変更は、新しい開発者または技術的な難読化の決定が行われていることを示唆しています”とSilent Pushは述べています。

- 21歳のレオニダス・ヴァラギアニス(別名War)と20歳のプラサン・ネパール(別名Trippy)、子供の搾取グループ764の2人の指導者とされる人物が、児童性的虐待素材(CSAM)の指導および配布で逮捕および起訴されました。2人の男性は少なくとも8人の未成年者を搾取したとされています。

- 764の別のメンバー、リチャード・アンソニー・レイナ・デンスモアは、2024年11月に子供を性的に搾取した罪で米国で30年の刑を宣告されました。764のメンバーは、財政的動機、性的および暴力的犯罪を犯す緩やかに関連するグループの集合体であるThe Comに関連しています。これにはScattered Spiderも含まれます。

- 米国財務省の金融犯罪取締ネットワーク(FinCEN)は、カンボジア拠点のコングロマリットHuiOne Groupを、東南アジアの国際サイバー犯罪ギャングにとって”主要なマネーロンダリングの懸念”として指定しました。HuiOne Payの銀行ライセンスは、2025年3月にカンボジア国立銀行によって取り消されました。

ランサムウェア攻撃が急増する中、支払いは減少#

この展開は、ランサムウェアが依然として持続的な脅威である中で起こっていますが、法執行機関の継続的な行動が観察された戦術に大きな変化を引き起こしているため、ますます断片化し不安定になっています。これには、暗号化を伴わない攻撃の頻度の増加や、サイバー犯罪者が従来の階層的なグループから離れ、単独行動を好む傾向が含まれます。

“ランサムウェアの運用はますます分散化しており、以前のアフィリエイトの多くが確立されたグループにとどまるのではなく、独立して運用することを選択しています”とHalcyonは述べました。

“この変化は、法執行機関の協調の増加、主要なランサムウェアインフラストラクチャの成功した取り締まり、ブランドの回転やブランドなしのキャンペーンを通じて帰属を回避しようとする俳優の広範な取り組みなど、いくつかの要因によって引き起こされています。”

Verizonがまとめたデータによれば、2024年に分析されたすべての侵害の44%がランサムウェアの系統を使用しており、2023年の32%から増加しています。しかし良いニュースもあります:これまで以上に多くの被害者が身代金を支払うことを拒否しており、要求された身代金を支払う組織は減少しています。

“2024年の暦年では、支払われた身代金の中央値は115,000ドルで、前年の150,000ドルから減少しています”とVerizonは2025年のデータ侵害調査報告書(DBIR)で述べました。”被害者組織の64%が身代金を支払わなかったとされており、2年前の50%から増加しています。”

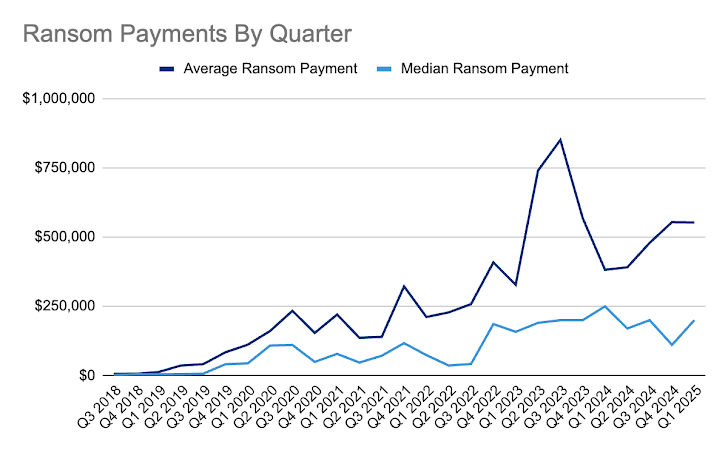

Covewareによれば、2025年第1四半期の平均身代金支払いは552,777ドルで、前四半期から0.2%減少しました。対照的に、メディアの身代金支払いは80%増加し、200,000ドルとなりました。

“企業がランサムを支払うことを選択した割合は、暗号化キーを調達するため、または漏洩サイトに侵害されたデータを投稿する脅威アクターを抑制するために、2025年第1四半期にわずかに増加しました”と同社は述べました。

この期間のランサムウェア支払い解決率は27%で、2019年第1四半期の85%、2020年第1四半期の73%、2021年第1四半期の56%、2022年第1四半期の46%、2023年第1四半期の45%、2024年第1四半期の28%から減少しています。

“攻撃は確実にまだ発生しており、新しいグループが毎月立ち上がり続けていますが、初期のRaaSグループが構築したよく整備されたランサムウェアマシンは、解決が難しそうな複雑な問題に悩まされています”と付け加えました。

これらの挫折にもかかわらず、ランサムウェアはすぐには止まる気配を見せていません。2025年第1四半期には2,289件の報告された事件があり、2024年第1四半期と比較して126%の増加を見せています、とCheck Pointは述べています。しかし、ランサムウェア攻撃は、2025年3月に月間で32%の減少を見せており、合計600件の事件が報告されています。

北米とヨーロッパが80%以上のケースを占めています。消費財とサービス、ビジネスサービス、産業製造、医療、建設およびエンジニアリングがランサムウェアによって最も標的にされたセクターです。

“ランサムウェアの事件数は前例のないレベルに達しています”とBlackFogの創設者兼CEOであるダレン・ウィリアムズ博士は述べました。”これは、攻撃者が混乱、データの盗難、恐喝に焦点を当てている組織にとって継続的な課題を提示しています。さまざまなグループが出現し解散しますが、彼らはすべて同じ最終目標、データの流出に焦点を当てています。”

翻訳元: https://thehackernews.com/2025/05/us-charges-yemeni-hacker-behind-black.html