2025年8月9日Ravie Lakshmanan脆弱性 / ハードウェアセキュリティ

サイバーセキュリティ研究者は、DellのControlVault3ファームウェアおよび関連するWindows APIに複数のセキュリティ脆弱性が存在することを明らかにしました。これらは攻撃者によって悪用され、Windowsログインの回避、暗号鍵の抽出、さらには新しいオペレーティングシステムをインストールした後でも、ファームウェアに検知されない悪意のあるインプラントを展開することでアクセスを維持することが可能でした。

これらの脆弱性はCisco TalosによってReVaultと名付けられています。100以上のDellノートパソコンモデルで、Broadcom BCM5820Xシリーズのチップを搭載したものが影響を受けます。現時点で、これらの脆弱性が実際に悪用された証拠はありません。

スマートカードリーダーや近距離無線通信(NFC)リーダーを用いた高度なセキュリティが求められる業界では、ControlVaultデバイスが利用されている可能性が高いです。ControlVaultは、ハードウェアベースのセキュリティソリューションであり、パスワード、生体認証テンプレート、セキュリティコードをファームウェア内に安全に保存する方法を提供します。

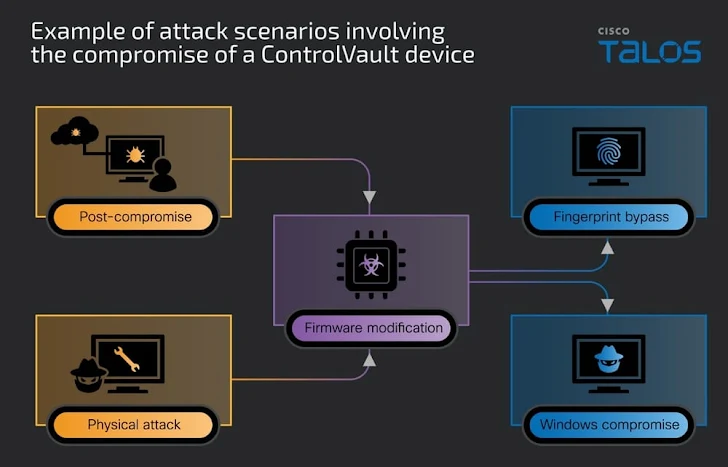

攻撃者は、Black Hat USAセキュリティカンファレンスで発表されたこれらの脆弱性を連鎖させることで、初期アクセス後に権限を昇格させたり、認証制御を回避したり、オペレーティングシステムのアップデートや再インストールを経ても持続的に侵害されたシステムへのアクセスを維持することが可能です。

これらの脆弱性を組み合わせることで、高価値な環境への隠密なアクセスを可能にする強力なリモート持続化手法が実現されます。特定された脆弱性は以下の通りです:

- CVE-2025-25050(CVSSスコア: 8.8)- cv_upgrade_sensor_firmware機能における境界外書き込みの脆弱性で、境界外書き込みが発生する可能性があります

- CVE-2025-25215(CVSSスコア: 8.8)- cv_close機能における任意解放の脆弱性で、任意解放が発生する可能性があります

- CVE-2025-24922(CVSSスコア: 8.8)- securebio_identify機能におけるスタックベースのバッファオーバーフローの脆弱性で、任意コード実行が発生する可能性があります

- CVE-2025-24311(CVSSスコア: 8.4)- cv_send_blockdata機能における境界外読み取りの脆弱性で、情報漏洩が発生する可能性があります

- CVE-2025-24919(CVSSスコア: 8.1)- cvhDecapsulateCmd機能における信頼されていない入力のデシリアライズの脆弱性で、任意コード実行が発生する可能性があります

サイバーセキュリティ企業はまた、ローカルの攻撃者がユーザーのノートパソコンに物理的にアクセスできる場合、本体を開けてUnified Security Hub(USH)ボードにアクセスし、ログインやフルディスク暗号化パスワードを必要とせずに、これら5つの脆弱性のいずれかを悪用できる可能性があることも指摘しています。

「ReVault攻撃は、Windowsの再インストール後も残存する持続化手法として利用できます」とCisco Talosの研究者Philippe Laulheretは述べています。「ReVault攻撃はまた、物理的な侵害手法としてWindowsログインを回避したり、ローカルユーザーが管理者/システム権限を取得するためにも利用できます。」

これらの脆弱性によるリスクを軽減するために、ユーザーはDellが提供する修正プログラムを適用し、指紋リーダー、スマートカードリーダー、NFCリーダーなどの周辺機器を使用していない場合はControlVaultサービスを無効化し、高リスクな状況では指紋ログインをオフにすることが推奨されています。

翻訳元: https://thehackernews.com/2025/08/researchers-reveal-revault-attack.html