サイバーセキュリティ研究者たちは、SysAid ITサポートソフトウェアのオンプレミス版における複数のセキュリティ欠陥を公開しました。これらは、事前認証された状態での特権昇格を伴うリモートコード実行を達成するために悪用される可能性があります。

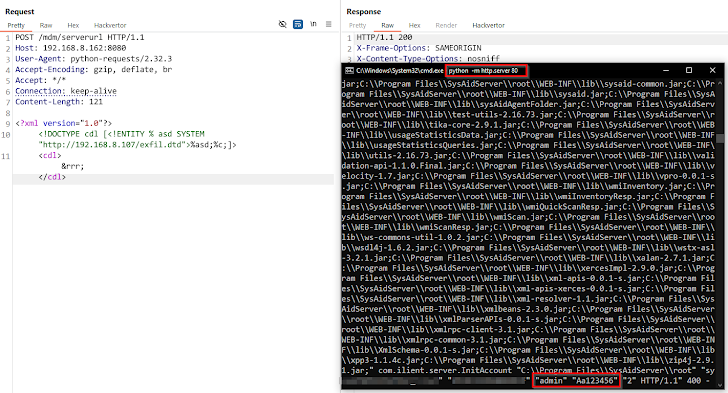

CVE-2025-2775、CVE-2025-2776、CVE-2025-2777として追跡されているこれらの脆弱性はすべて、XML外部エンティティ (XXE) インジェクションとして説明されています。これは、攻撃者がアプリケーションのXML入力の解析をうまく妨害できる場合に発生します。

これにより、攻撃者はウェブアプリケーションに安全でないXMLエンティティを注入し、サーバーサイドリクエストフォージェリ (SSRF) 攻撃を実行し、最悪の場合にはリモートコード実行を行うことができます。

watchTowr Labsの研究者Sina KheirkhahとJake Knottによると、3つの脆弱性の説明は以下の通りです –

- CVE-2025-2775およびCVE-2025-2776 – /mdm/checkinエンドポイント内の事前認証XXE

- CVE-2025-2777 – /lshwエンドポイント内の事前認証XXE

watchTowr Labsは、これらの脆弱性は、問題のエンドポイントに対する特別に作成されたHTTP POSTリクエストを介して簡単に悪用できると説明しています。

これらの欠陥をうまく悪用すると、攻撃者はSysAidの「InitAccount.cmd」ファイルを含む、インストール時に作成された管理者アカウントのユーザー名とプレーンテキストパスワードを含む機密情報を含むローカルファイルを取得することができます。

この情報を手に入れた攻撃者は、管理者特権を持つユーザーとしてSysAidに完全な管理アクセスを得ることができます。

さらに悪いことに、XXEの欠陥は、第三者によって発見された別のオペレーティングシステムコマンドインジェクションの脆弱性と連携して、リモートコード実行を達成するために利用される可能性があります。このコマンドインジェクションの問題には、CVE識別子CVE-2025-2778が割り当てられています。

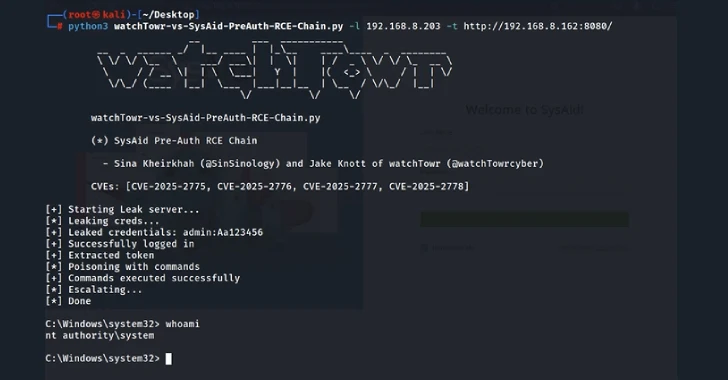

4つの脆弱性はすべて、2025年3月初旬にリリースされたオンプレミス版24.4.60 b16でSysAidによって修正されました。4つの脆弱性を組み合わせた概念実証(PoC)エクスプロイトが公開されています。

以前にSysAidのセキュリティ欠陥(CVE-2023-47246)がCl0pのようなランサムウェアアクターによってゼロデイ攻撃で悪用されたことがあるため、ユーザーはインスタンスを最新バージョンに更新することが不可欠です。

翻訳元: https://thehackernews.com/2025/05/sysaid-patches-4-critical-flaws.html