MirrorFaceとして知られる国家支援の脅威アクターが、日本と台湾の政府機関や公共機関を対象としたサイバースパイ活動の一環として、ROAMINGMOUSEと呼ばれるマルウェアを展開していることが観察されています。

この活動は、2025年3月にTrend Microによって検出され、スピアフィッシングの誘いを使用してANELと呼ばれるバックドアの更新版を配信するものでした。

“このブログで議論された2025年のキャンペーンのANELファイルは、メモリ内でBOF(ビーコンオブジェクトファイル)の実行をサポートする新しいコマンドを実装しました,” とセキュリティ研究者の原浩明は述べました。 “このキャンペーンはまた、SharpHideを活用して第二段階のバックドアNOOPDOORを起動する可能性があります。”

中国に関連する脅威アクターは、Earth Kashaとしても知られ、APT10内のサブクラスターと評価されています。2025年3月、ESETは2024年8月に欧州連合の外交機関を標的としたOperation AkaiRyūと呼ばれるキャンペーンについて明らかにしました。

日本と台湾のさまざまな団体を標的にすることは、ハッキンググループが情報窃取を行い、戦略的目標を進めるためにその影響力を拡大し続けていることを示しています。

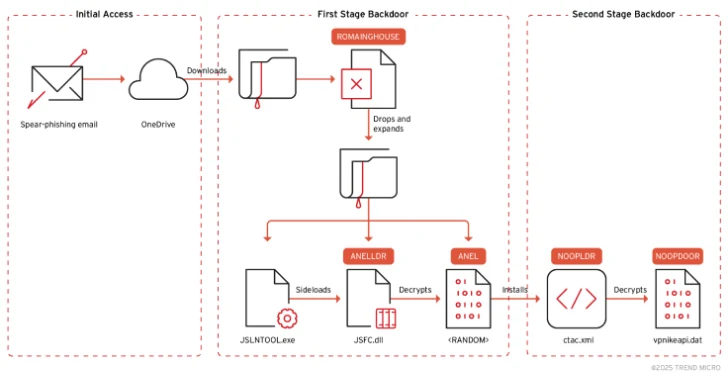

攻撃はスピアフィッシングメールから始まります。これらのメールの一部は正当なアカウントが侵害されて送信されており、埋め込まれたMicrosoft OneDriveのURLが含まれ、そこからZIPファイルがダウンロードされます。

ZIPアーカイブにはマルウェアが仕込まれたExcelドキュメントと、ANEL関連のコンポーネントを配信するためのコンジットとして機能するマクロ対応のドロッパーROAMINGMOUSEが含まれています。ROAMINGMOUSEは昨年からMirrorFaceによって使用されています。

“ROAMINGMOUSEはBase64を使用して埋め込まれたZIPファイルをデコードし、ディスクにZIPをドロップし、そのコンポーネントを展開します,” と浩明は述べました。これには以下が含まれます –

- JSLNTOOL.exe、JSTIEE.exe、またはJSVWMNG.exe(正当なバイナリ)

- JSFC.dll(ANELLDR)

- 暗号化されたANELペイロード

- MSVCR100.dll(実行可能ファイルの正当なDLL依存関係)

攻撃チェーンの最終目標は、explorer.exeを使用して正当な実行可能ファイルを起動し、それを使用して悪意のあるDLL、つまりANELLDRをサイドロードし、ANELバックドアを復号化して起動することです。

2025年のキャンペーンで使用されたANELアーティファクトの注目すべき点は、ビーコンオブジェクトファイル(BOFs)のメモリ内実行をサポートする新しいコマンドが追加されたことです。これらは新しいポストエクスプロイト機能を持つCobalt Strikeエージェントを拡張するために設計されたコンパイル済みCプログラムです。

“ANELファイルをインストールした後、Earth Kashaの背後にいるアクターはバックドアコマンドを使用してスクリーンショットを取得し、被害者の環境を調査しました,” とTrend Microは説明しました。 “敵対者はスクリーンショットを確認し、プロセスリストやドメイン情報を調べることで被害者を調査しているようです。”

選択されたインスタンスでは、SharpHideというオープンソースツールを利用して、ハッキンググループによって以前に使用された別のバックドアであるNOOPDOOR(別名HiddenFace)の新バージョンを起動しています。このインプラントは、コマンドアンドコントロール(C2)操作中にIPアドレスのルックアップを隠すためにDNS-over-HTTPS(DoH)をサポートしています。

“Earth Kashaは引き続き活動的な高度な持続的脅威であり、2025年3月に検出された最新のキャンペーンでは台湾と日本の政府機関や公共機関を標的にしています,” と浩明は述べました。

“特にガバナンスに関連する機密データ、知的財産、インフラデータ、アクセス資格情報などの高価値資産を持つ企業や組織は、サイバー攻撃の被害を防ぐために警戒を続け、積極的なセキュリティ対策を実施する必要があります。”

翻訳元: https://thehackernews.com/2025/05/mirrorface-targets-japan-and-taiwan.html