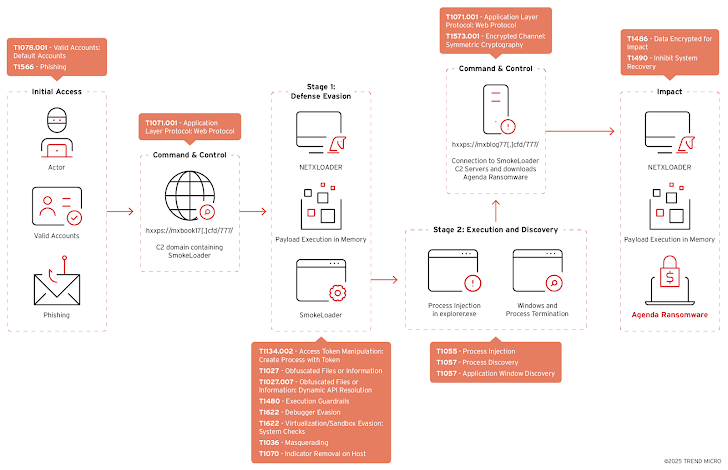

Qilinランサムウェアファミリーと関連のある脅威アクターは、2024年11月に観察されたキャンペーンの一環として、SmokeLoaderとして知られるマルウェアと、以前には文書化されていなかった.NETコンパイルローダーであるNETXLOADERを利用しました。

“NETXLOADERはサイバー攻撃で重要な役割を果たす新しい.NETベースのローダーです”と、Trend Microの研究者Jacob Santos、Raymart Yambot、John Rainier Navato、Sarah Pearl Camiling、Neljorn Nathaniel Aguasは水曜日の分析で述べました。

“隠された状態で、AgendaランサムウェアやSmokeLoaderなどの追加の悪意のあるペイロードをステルスに展開します。.NET Reactor 6で保護されているため、NETXLOADERは分析が難しいです。”

Qilin、別名Agendaは、2022年7月に脅威の状況に登場して以来、活発なランサムウェアの脅威です。昨年、サイバーセキュリティ企業Halcyonは、Qilin.Bと名付けたランサムウェアの改良版を発見しました。

Group-IBが共有した最近のデータによると、Qilinのデータ漏洩サイトでの公開は2025年2月以降2倍以上に増加しており、Akira、Play、Lynxなどの他のプレイヤーを超えて、4月のトップランサムウェアグループとなっています。

“2024年7月から2025年1月まで、Qilinのアフィリエイトは1か月に23社以上を公開しませんでした”と、シンガポールのサイバーセキュリティ企業は先月末に述べました。”しかし、[…] 2025年2月以降、公開数は大幅に増加し、2月には48件、3月には44件、4月の最初の週には45件となっています。”

Qilinは、先月初めのRansomHubの突然の閉鎖に続くアフィリエイトの流入からも利益を得たと言われています。Flashpointによれば、RansomHubは2024年に2番目に活発なランサムウェアグループであり、2024年4月から2025年4月の間に金融セクターで38件の被害者を出しました。

“Agendaランサムウェアの活動は主に米国、オランダ、ブラジル、インド、フィリピンの医療、技術、金融サービス、通信セクターで観察されました”と、2025年第1四半期のTrend Microのデータによれば述べられています。

サイバーセキュリティ企業によれば、NETXLOADERは高度に難読化されたローダーで、外部サーバー(例:”bloglake7[.]cfd”)から取得した次のステージのペイロードを起動するように設計されており、それを使用してSmokeLoaderとAgendaランサムウェアをドロップします。

.NET Reactorバージョン6で保護されており、従来の検出メカニズムを回避し、分析の試みを抵抗するための多くのトリックを組み込んでいます。例えば、ジャストインタイム(JIT)フック技術の使用、意味のないように見えるメソッド名、制御フローの難読化などです。

“オペレーターのNETXLOADERの使用は、マルウェアがどのように配信されるかにおいて大きな進歩です”とTrend Microは述べました。”それは実際のペイロードを隠す重度に難読化されたローダーを使用しており、コードを実行してメモリ内で分析しない限り、その正体を知ることはできません。文字列ベースの分析も役に立たないでしょう。なぜなら、難読化が通常ペイロードの正体を明らかにする手がかりを混乱させるからです。”

攻撃チェーンは、NETXLOADERをドロップするための初期アクセスベクトルとして有効なアカウントとフィッシングを利用していることが判明しており、その後、ホスト上でSmokeLoaderを展開します。SmokeLoaderマルウェアは、仮想化とサンドボックス回避を実行する一連のステップを実行し、同時にハードコーディングされたリストの実行中のプロセスを終了します。

最終段階では、SmokeLoaderはコマンド・アンド・コントロール(C2)サーバーと接触し、NETXLOADERを取得し、リフレクティブDLLローディングとして知られる技術を使用してAgendaランサムウェアを起動します。

“Agendaランサムウェアグループは、混乱を引き起こすために設計された新機能を追加することで絶えず進化しています”と研究者たちは述べました。”その多様なターゲットには、ドメインネットワーク、マウントされたデバイス、ストレージシステム、VCenter ESXiが含まれます。”

翻訳元: https://thehackernews.com/2025/05/qilin-leads-april-2025-ransomware-spike.html