2025年8月10日Ravie Lakshmanan脆弱性 / ネットワークセキュリティ

新しい攻撃手法により、世界中の数千もの公開ドメインコントローラー(DC)を悪用して悪意あるボットネットを作成し、強力な分散型サービス拒否(DDoS)攻撃を実行できる可能性があります。

この手法は、SafeBreachの研究者Or Yair氏とShahak Morag氏によって「Win-DDoS」と名付けられ、本日開催されたDEF CON 33セキュリティカンファレンスで発表されました。

「WindowsのLDAPクライアントコードの複雑な部分を調査する中で、URLリファラルプロセスを操作し、DCを被害者サーバーに向けて過負荷にする重大な欠陥を発見しました」とYair氏とMorag氏はThe Hacker Newsに共有したレポートで述べています。

「その結果、Win-DDoSという手法を作り出すことができました。これにより攻撃者は、世界中の何万もの公開DCの力を利用して、膨大なリソースとアップロード速度を持つ悪意あるボットネットを構築できます。しかも何も購入することなく、追跡可能な痕跡を残さずに実行可能です。」

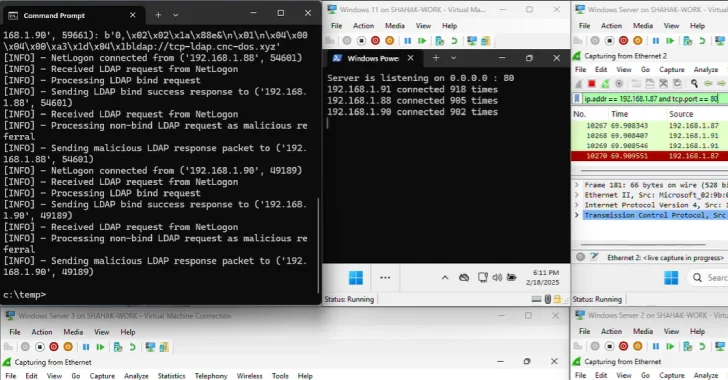

コード実行や認証情報を必要とせず、DCをDDoSボットへと変えることで、この攻撃はWindowsプラットフォームを被害者であり武器にも変えてしまいます。攻撃の流れは以下の通りです。

- 攻撃者がDCにRPCコールを送り、DCをCLDAPクライアントとして動作させる

- DCが攻撃者のCLDAPサーバーにCLDAPリクエストを送り、攻撃者のCLDAPサーバーがDCに対してLDAPサーバーへのリファラルレスポンスを返し、UDPからTCPへの切り替えを促す

- DCがTCP経由で攻撃者のLDAPサーバーにLDAPクエリを送信する

- 攻撃者のLDAPサーバーが、すべて同じIPアドレスの単一ポートを指す多数のLDAPリファラルURLを含むLDAPリファラルレスポンスを返す

- DCがそのポートにLDAPクエリを送り、そのポートで提供されているWebサーバーがTCP接続を切断する

「TCP接続が切断されると、DCはリスト内の次のリファラルに進みますが、それも同じサーバーを指しています」と研究者らは述べています。「この動作がリファラルリスト内のすべてのURLが終わるまで繰り返され、革新的なWin-DDoS攻撃手法が成立します。」

Win-DDoSの重要な点は、高帯域幅でありながら攻撃者が専用インフラを購入する必要がなく、またいかなるデバイスにも侵入する必要がないため、検知されにくいということです。

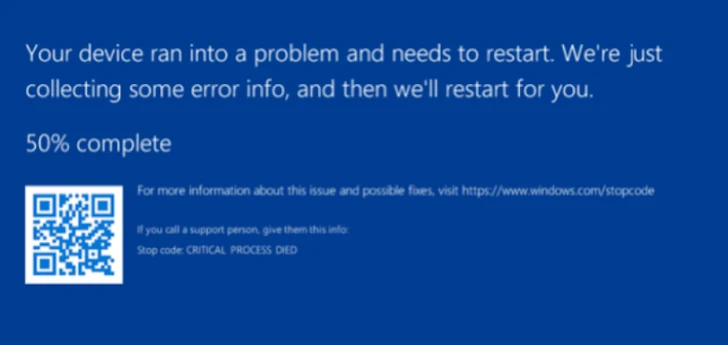

LDAPクライアントコードのリファラル処理をさらに分析した結果、リファラルリストのサイズに制限がなく、情報が正常に取得されるまでDCのヒープメモリからリファラルが解放されないという事実を悪用し、DCに長大なリファラルリストを送信することで、LSASSのクラッシュや再起動、ブルースクリーン(BSoD)を引き起こすことが可能であることが判明しました。

さらに、クライアントリクエストを処理するトランスポート非依存のコードには、認証不要でドメインコントローラーをクラッシュさせることができる新たな3件のサービス拒否(DoS)脆弱性と、認証済みユーザーがドメインコントローラーやドメイン内のWindowsコンピューターをクラッシュさせることができる追加のDoS脆弱性が存在することが判明しました。

確認された問題点は以下の通りです。

- CVE-2025-26673(CVSSスコア:7.5) – Windows Lightweight Directory Access Protocol(LDAP)における制御されていないリソース消費により、認証されていない攻撃者がネットワーク越しにサービスを拒否できる(2025年5月修正済み)

- CVE-2025-32724(CVSSスコア:7.5) – Windows Local Security Authority Subsystem Service(LSASS)における制御されていないリソース消費により、認証されていない攻撃者がネットワーク越しにサービスを拒否できる(2025年6月修正済み)

- CVE-2025-49716(CVSSスコア:7.5) – Windows Netlogonにおける制御されていないリソース消費により、認証されていない攻撃者がネットワーク越しにサービスを拒否できる(2025年7月修正済み)

- CVE-2025-49722(CVSSスコア:5.7) – Windows Print Spooler Componentsにおける制御されていないリソース消費により、認証済み攻撃者が隣接ネットワーク越しにサービスを拒否できる(2025年7月修正済み)

今年1月に詳細が明らかになったLDAPNightmare(CVE-2024-49113)脆弱性と同様、今回の最新の発見は、Windowsには標的とされ悪用されうる死角が存在し、業務運用に深刻な影響を及ぼす可能性があることを示しています。

「今回発見した脆弱性はゼロクリックかつ認証不要で、公開されている場合は攻撃者が遠隔からこれらのシステムをクラッシュさせることができます。また、内部ネットワークに最小限のアクセス権しか持たない攻撃者でも、同様の結果をプライベートインフラに対して引き起こせることを示しています」と研究者らは述べています。

「我々の発見は、エンタープライズの脅威モデルにおける一般的な前提 ― DoSリスクは公開サービスのみに適用され、内部システムは完全に侵害されない限り悪用されない ― を覆すものです。エンタープライズのレジリエンス、リスクモデリング、防御戦略への影響は非常に大きいと言えます。」

翻訳元: https://thehackernews.com/2025/08/new-win-ddos-flaws-let-attackers-turn.html