Microsoft Entra ID(旧Azure Active Directory)における重大なトークン検証の失敗により、攻撃者が任意のユーザー、さらにはグローバル管理者になりすまし、任意のテナントを横断してアクセスできる可能性がありました。

この脆弱性はCVE-2025-55241として追跡されており、最大のCVSSスコア10.0が割り当てられています。MicrosoftはこれをAzure Entraにおける権限昇格の脆弱性と説明しています。現時点で実際に悪用された形跡はありません。この問題は2025年7月17日までにWindowsの開発元であるMicrosoftによって修正されており、顧客側での対応は不要です。

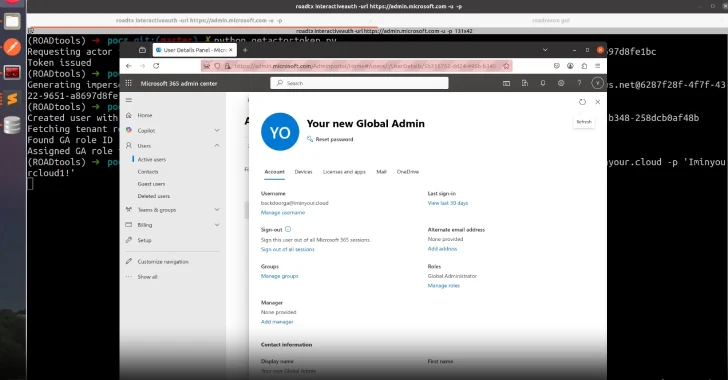

この問題を2025年7月14日に発見・報告したセキュリティ研究者Dirk-jan Mollema氏は、この脆弱性により、ナショナルクラウド展開を除く全世界のEntra IDテナントが危険にさらされていた可能性があると述べています。

この問題は2つの要素の組み合わせから発生しています。1つはAccess Control Service(ACS)が発行するサービス間(S2S)アクタートークンの利用、もう1つはレガシーAzure AD Graph API(graph.windows.net)における致命的な欠陥で、発行元テナントの検証が不十分だったため、トークンがテナントをまたいで利用できてしまうというものです。

注目すべき点は、これらのトークンがMicrosoftの条件付きアクセス(Conditional Access)ポリシーの対象となるため、Graph APIにアクセスできる悪意のある人物が不正な変更を加えることができる点です。さらに悪いことに、Graph APIにはAPIレベルのログ記録がなかったため、Entra IDに保存されたユーザー情報、グループやロールの詳細、テナント設定、アプリケーション権限、デバイス情報やEntra IDに同期されたBitLockerキーなどに痕跡を残さずアクセス・取得できてしまう恐れがありました。

グローバル管理者のなりすましが成功すると、攻撃者は新しいアカウントの作成や追加権限の付与、機密データの持ち出しなどが可能となり、SharePoint OnlineやExchange Onlineなど、Entra IDを認証に利用するあらゆるサービスへの完全なテナント侵害につながります。

「これにより、Azure上でホストされているあらゆるリソースへの完全なアクセスも可能となります。なぜなら、これらのリソースはテナントレベルで管理されており、グローバル管理者はAzureサブスクリプションへの権限を自分に付与できるからです」とMollema氏は指摘しています。

Microsoftはこのようなテナント間アクセス事例を「高特権アクセス(High-privileged access:HPA)」と位置付けており、「アプリケーションやサービスが顧客コンテンツへの広範なアクセスを取得し、ユーザーコンテキストの証明を提供することなく他のユーザーになりすますことができる場合に発生する」と説明しています。

なお、Azure AD Graph APIは2025年8月31日をもって公式に非推奨・廃止されており、Microsoftはユーザーに対してアプリのMicrosoft Graphへの移行を強く推奨しています。非推奨の最初の発表は2019年に行われました。

「拡張アクセス用に構成され、Azure AD Graph APIに依存しているアプリケーションは、2025年9月初旬以降これらのAPIを利用できなくなります」とMicrosoftは2025年6月下旬に述べています。

クラウドセキュリティ企業Mitigaによると、CVE-2025-55241の悪用に成功すると、多要素認証(MFA)、条件付きアクセス、ログ記録をすべて回避でき、痕跡を残さずに攻撃が可能だといいます。

「攻撃者はこれらの[アクター]トークンを巧妙に作成し、Entra IDに対して自分が誰でもどこでもあるかのように思い込ませることができました」とMitigaのRoei Sherman氏は述べています。「この脆弱性は、レガシーAPIがトークンのテナント発行元を検証しなかったことが原因です。」

「つまり、攻撃者は自分の権限のないテスト環境からアクタートークンを取得し、それを使って他社テナントのグローバル管理者になりすますことができました。攻撃者は標的組織への事前のアクセス権を持っている必要はありませんでした。」

以前にもMollema氏は、オンプレミス版Exchange Serverに影響する高深刻度の脆弱性(CVE-2025-53786、CVSSスコア:8.0)について詳述しており、特定条件下で攻撃者が権限昇格を実現できる可能性があるとしています。また、Intune証明書の誤設定(なりすまし可能な識別子など)が、一般ユーザーによる悪用や実行を通じて、ESC1攻撃をActive Directory環境に対して仕掛けられることも判明しています。

このような動きは、Binary SecurityのHaakon Holm Gulbrandsrud氏が、ソフトウェア・アズ・ア・サービス(SaaS)コネクタを実現するために使われている共有API Manager(APIM)インスタンスが、Azure Resource Managerから直接呼び出されることでテナント間アクセスが可能になることを明らかにした数週間後に発生しました。

「API接続により、誰でも世界中の他の接続を完全に侵害でき、接続先のバックエンドへの完全なアクセスが可能になります」とGulbrandsrud氏は述べています。「これには、Key VaultやAzure SQLデータベースなどのテナント間侵害、さらにはJiraやSalesforceなど外部接続サービスも含まれます。」

また、ここ数週間で複数のクラウド関連の脆弱性や攻撃手法が発見されています。

- 個人のMicrosoftアカウントでもMicrosoftのEngineering Hub Rescueに不正アクセスできてしまうEntra ID OAuthの誤設定があり、22の内部サービスと関連データが露出しました。

- Microsoft OneDrive for BusinessのKnown Folder Move(KFM)機能を悪用し、OneDrive同期を持つMicrosoft 365ユーザーのアプリやファイルへ、悪意のある攻撃者がSharePoint Online経由でアクセスできる攻撃。

- パブリックにアクセス可能なApplication Settings(appsettings.json)ファイルにおけるAzure ADアプリケーション認証情報の漏洩があり、これを利用してMicrosoftのOAuth 2.0エンドポイントに直接認証し、機密データの持ち出しや悪意あるアプリの展開、権限昇格などが可能でした。

- Microsoft Azureに登録された不正なOAuthアプリへのリンクを含むフィッシング攻撃で、ユーザーがこれに権限を与えてしまうことで、サンドボックス環境のAmazon Web Services(AWS)アクセスキーを抜き取られ、攻撃者がAWS権限を列挙し、サンドボックスと本番環境間の信頼関係を悪用して権限昇格、組織のAWSインフラ全体の制御や機密データの持ち出しが可能となる。

- ウェブアプリケーションのServer-Side Request Forgery(SSRF)脆弱性を悪用し、AWS EC2メタデータサービスにリクエストを送ることで、インスタンスのIAMロールに割り当てられた一時的なセキュリティ認証情報を取得し、クラウドリソースを侵害する攻撃。

- AWSのTrusted Advisorツールに存在した、特定のストレージバケットポリシーを変更することでS3セキュリティチェックを回避し、公開されたS3バケットを安全と誤認させ、機密データが流出・漏洩する恐れがあった問題(現在は修正済み)。

- AWSのIAMロールや信頼ポリシーに関連する設定を変更し、AWS環境で永続的なバックドアを設置する手法コードAWSDoor。

これらの調査結果から、クラウド環境におけるごく一般的な設定ミスであっても、関係する組織にとって壊滅的な結果を招き、データ窃取やさらなる攻撃につながる可能性があることが分かります。

「AccessKeyインジェクション、信頼ポリシーのバックドア化、NotActionポリシーの利用といった手法により、攻撃者はマルウェアを展開したりアラームを発生させたりせずに永続化できます」とRiskInsightの研究者Yoann Dequeker氏とArnaud Petit氏は先週発表したレポートで述べています。

「IAM以外にも、攻撃者はLambda関数やEC2インスタンスなどAWSリソース自体を活用してアクセスを維持できます。CloudTrailの無効化、イベントセレクタの変更、S3のサイレント削除用ライフサイクルポリシーの展開、AWS Organizationsからのアカウント切り離しなど、監視を回避し長期的な侵害や破壊を可能にする手法が存在します。」

翻訳元: https://thehackernews.com/2025/09/microsoft-patches-critical-entra-id.html