Earth Ammitとして知られるサイバー諜報グループは、2023年から2024年にかけて台湾と韓国の様々な組織を標的とした2つの関連するが異なるキャンペーンに関与しているとされています。これには、軍事、衛星、重工業、メディア、技術、ソフトウェアサービス、医療部門が含まれます。

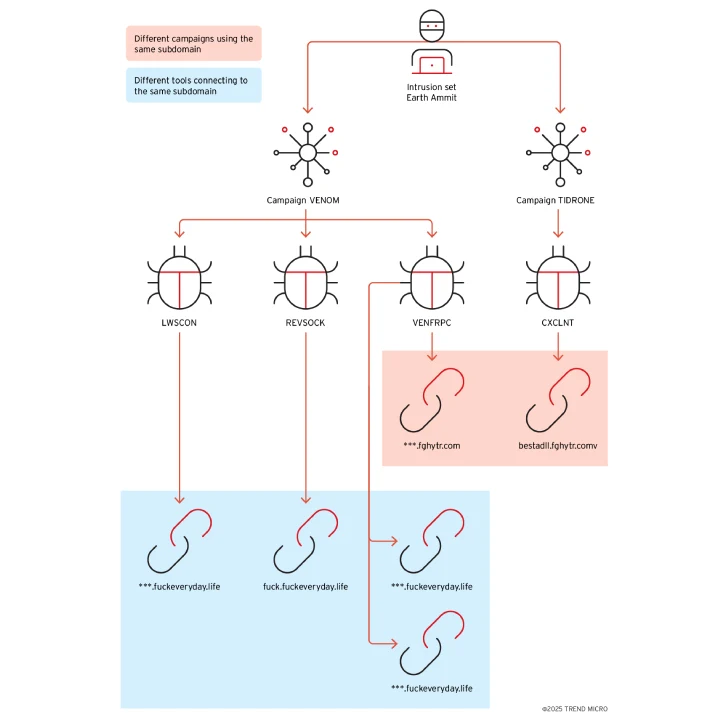

サイバーセキュリティ企業のTrend Microは、最初の波であるVENOMは主にソフトウェアサービスプロバイダーを標的にし、2番目の波であるTIDRONEは軍事産業を狙っていると述べました。Earth Ammitは中国語を話す国家グループと関連していると評価されています。

「VENOMキャンペーンにおいて、Earth Ammitのアプローチはドローン供給チェーンの上流セグメントに侵入することを含んでいました」とセキュリティ研究者のPierre Lee、Vickie Su、Philip Chenは述べました。「Earth Ammitの長期的な目標は、供給チェーン攻撃を通じて信頼されたネットワークを侵害し、下流の高価値エンティティを標的にしてその影響を拡大することです。」

TIDRONEキャンペーンは昨年、Trend Microによって初めて公開され、台湾のドローン製造業者への攻撃を詳細に説明し、CXCLNTやCLNTENDといったカスタムマルウェアを配信しました。2024年12月のAhnLabによる後続の報告では、CLNTENDが韓国企業に対して使用されたことが詳細に説明されました。

これらの攻撃は、ドローン供給チェーンを標的にし、企業資源計画(ERP)ソフトウェアを利用して軍事および衛星産業に侵入する点で注目に値します。特定の事例では、信頼された通信チャネル(リモートモニタリングやIT管理ツールなど)を使用して悪意のあるペイロードを配布することも含まれています。

Trend Microによると、VENOMキャンペーンは、ウェブサーバーの脆弱性を利用してウェブシェルをドロップし、そのアクセスを武器化してリモートアクセスツール(RAT)をインストールし、侵害されたホストへの持続的なアクセスを確立することが特徴です。REVSOCKやSliverといったオープンソースツールの使用は、帰属努力を曇らせるための意図的な試みと見なされています。

VENOMキャンペーンで観察された唯一の特注マルウェアはVENFRPCで、これはFRPCのカスタマイズバージョンであり、それ自体はオープンソースの高速リバースプロキシ(FRP)ツールの改変版です。

キャンペーンの最終目標は、侵害された環境から資格情報を収集し、盗まれた情報を次のフェーズであるTIDRONEに活用し、下流の顧客を標的にすることです。TIDRONEキャンペーンは3つのステージに分かれています –

- 初期アクセスは、サービスプロバイダーを標的にして悪意のあるコードを注入し、下流の顧客にマルウェアを配布するというVENOMキャンペーンを反映しています

- コマンド・アンド・コントロールは、DLLローダーを使用してCXCLNTとCLNTENDバックドアをドロップします

- ポストエクスプロイテーションは、持続性の設定、特権の昇格、TrueSightKillerを使用したアンチウイルスソフトウェアの無効化、CLNTENDを使用したスクリーンショットキャプチャツールSCREENCAPのインストールを含みます

「CXCLNTのコア機能はモジュラープラグインシステムに依存しています。実行時に、C&Cサーバーから追加のプラグインを取得して、その機能を動的に拡張します」とTrend Microは述べました。「このアーキテクチャは、静的解析中にバックドアの真の目的を隠すだけでなく、攻撃者の目的に基づいて柔軟でオンデマンドの操作を可能にします。」

CXCLNTは少なくとも2022年から攻撃に使用されていると言われています。CLNTENDは2024年に初めて検出され、その後継であり、検出を回避するための機能が拡張されています。

VENOMとTIDRONEの関連性は、共通の被害者とサービスプロバイダー、および重複するコマンド・アンド・コントロールインフラストラクチャから生じており、共通の脅威アクターが両方のキャンペーンの背後にいることを示しています。Trend Microは、このハッキンググループの戦術、技術、手順(TTP)が、Dalbit(別名m00nlight)として追跡されている別の中国の国家ハッキンググループによって使用されるものに似ていると述べ、共通のツールキットを示唆しています。

「この進展は、低コストで低リスクのツールを使用してアクセスを確立し、その後、よりターゲットを絞った影響力のある侵入のためにカスタマイズされた能力に移行するという意図的な戦略を強調しています」と研究者たちは述べました。「この運用パターンを理解することは、このアクターからの将来の脅威を予測し、防御する上で重要です。」

日本と台湾がSwan Vectorに標的#

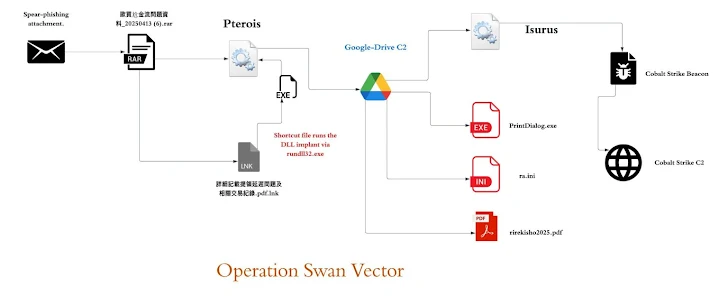

この開示は、Seqrite LabsがSwan Vectorと名付けられたサイバー諜報キャンペーンの詳細を公開した際に行われました。このキャンペーンは、台湾と日本の教育機関および機械工学産業を標的にしており、スピアフィッシングメールを介して配布された偽の履歴書を利用してDLLインプラントPteroisを配信し、その後Cobalt Strikeシェルコードをダウンロードするために使用されます。

Pteroisは、Google Driveから別のマルウェアであるIsurusをダウンロードするように設計されており、その後、Cobalt Strikeのポストエクスプロイテーションフレームワークを実行します。このキャンペーンは、中程度の信頼性で東アジアの脅威アクターに帰属されています。

「脅威アクターは東アジアに拠点を置き、2024年12月から台湾と日本の複数の採用ベースの組織を標的に活動しています」とセキュリティ研究者のSubhajeet Singhaは述べました。

「脅威アクターは、ダウンローダー、シェルコードローダー、Cobalt Strikeを主要なツールとし、APIハッシュ化、直接システムコール、関数コールバック、DLLサイドローディング、自己削除などの複数の回避技術に大きく依存して、ターゲットマシンに痕跡を残さないようにしています。」

翻訳元: https://thehackernews.com/2025/05/earth-ammit-breached-drone-supply.html