スリランカ、バングラデシュ、パキスタンの高レベル政府機関が、SideWinderとして知られる脅威アクターによって仕組まれた新しいキャンペーンの標的となっています。

「攻撃者は、特定の国の被害者だけが悪意のあるコンテンツを受け取るように、ジオフェンスされたペイロードと組み合わせたスピアフィッシングメールを使用しました」と、Acronisの研究者であるサンティアゴ・ポンティロリ、ジョゼフ・ゲゲニー、プラカス・テヴェンダランがThe Hacker Newsと共有した報告書で述べています。

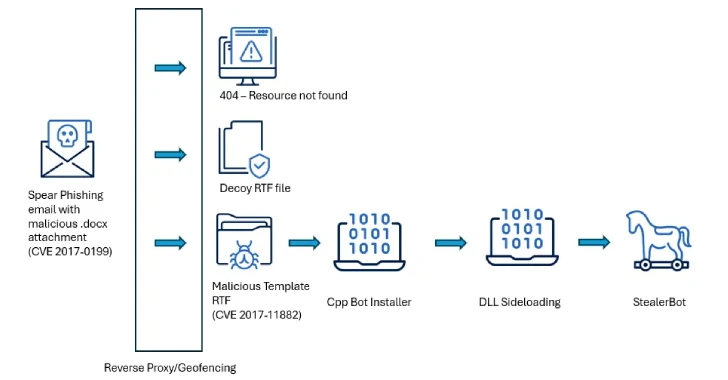

攻撃チェーンは、感染プロセスを起動し、StealerBotと呼ばれる既知のマルウェアを展開するための出発点としてスピアフィッシングの誘いを利用します。この手口は、2025年3月にカスペルスキーによって記録された最近のSideWinder攻撃と一致しています。

Acronisによると、キャンペーンの標的には、バングラデシュの電気通信規制委員会、防衛省、財務省、パキスタンの国産技術開発局、スリランカの外部資源局、財務運営局、防衛省、中央銀行が含まれています。

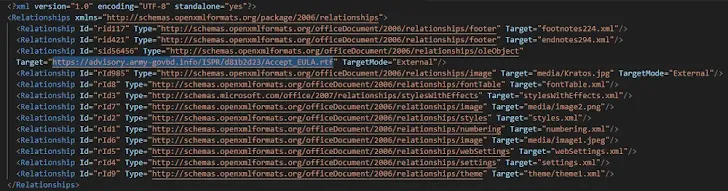

攻撃は、南アジア全域の政府環境で持続的なアクセスを維持する能力を持つマルウェアを展開するための初期ベクトルとして、Microsoft Officeの数年前のリモートコード実行の脆弱性(CVE-2017-0199およびCVE-2017-11882)を利用することが特徴です。

悪意のあるドキュメントが開かれると、CVE-2017-0199のエクスプロイトがトリガーされ、DLLサイドローディング技術を用いてStealerBotをインストールする次のステージのペイロードが配信されます。

SideWinderが採用した注目すべき戦術の一つは、スピアフィッシングメールがジオフェンスされたペイロードと組み合わされ、ターゲット基準を満たす被害者だけに悪意のあるコンテンツが提供されるようにすることです。被害者のIPアドレスが一致しない場合は、代わりに空のRTFファイルがデコイとして送信されます。

悪意のあるペイロードはRTFファイルで、CVE-2017-11882というEquation Editorのメモリ破損の脆弱性を利用して、StealerBotマルウェアを実行するシェルコードベースのローダーを起動します。

カスペルスキーによると、StealerBotは.NETインプラントで、追加のマルウェアをドロップし、リバースシェルを起動し、スクリーンショット、キーストローク、パスワード、ファイルなど、侵害されたホストから広範なデータを収集するように設計されています。

「SideWinderは、長期間の非活動期間なしに安定したペースで活動を続けており、組織の継続性と持続的な意図を反映するパターンを示しています」と研究者たちは述べています。

「彼らの戦術、技術、手順(TTP)の詳細な分析は、高度な制御と精度を示しており、悪意のあるペイロードが慎重に選ばれたターゲットにのみ配信され、しばしば限られた時間だけであることを保証しています。」

翻訳元: https://thehackernews.com/2025/05/south-asian-ministries-hit-by.html