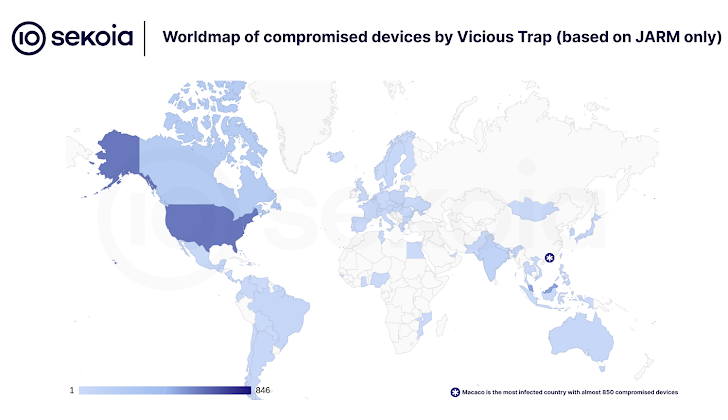

サイバーセキュリティ研究者は、ViciousTrapというコードネームの脅威アクターが84か国で約5,300台のユニークなネットワークエッジデバイスを侵害し、それらをハニーポットのようなネットワークに変えたことを明らかにしました。

この脅威アクターは、Cisco Small Business RV016、RV042、RV042G、RV082、RV320、およびRV325ルーターに影響を与える重大なセキュリティ欠陥(CVE-2023-20118)を悪用して、それらを大量のハニーポットセットに取り込むことが観察されています。感染の大部分はマカオにあり、850台のデバイスが侵害されています。

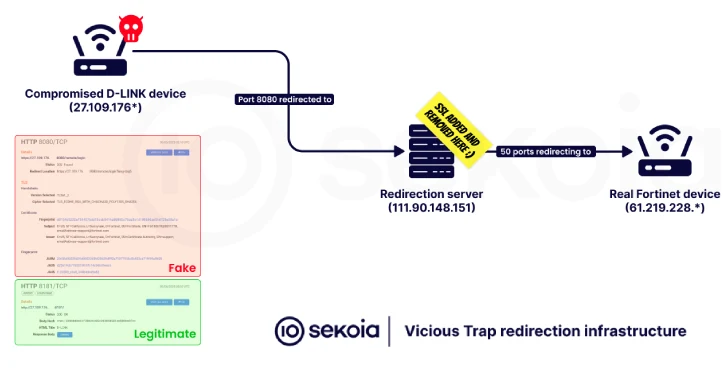

「感染チェーンには、NetGhostと呼ばれるシェルスクリプトの実行が含まれており、侵害されたルーターの特定のポートからの着信トラフィックを攻撃者の管理下にあるハニーポットのようなインフラストラクチャにリダイレクトし、ネットワークフローを傍受できるようにしています」とSekoiaは木曜日に発表された分析で述べています。

CVE-2023-20118の悪用は、以前にフランスのサイバーセキュリティ会社によって、PolarEdgeと呼ばれる別のボットネットに帰属されていました。

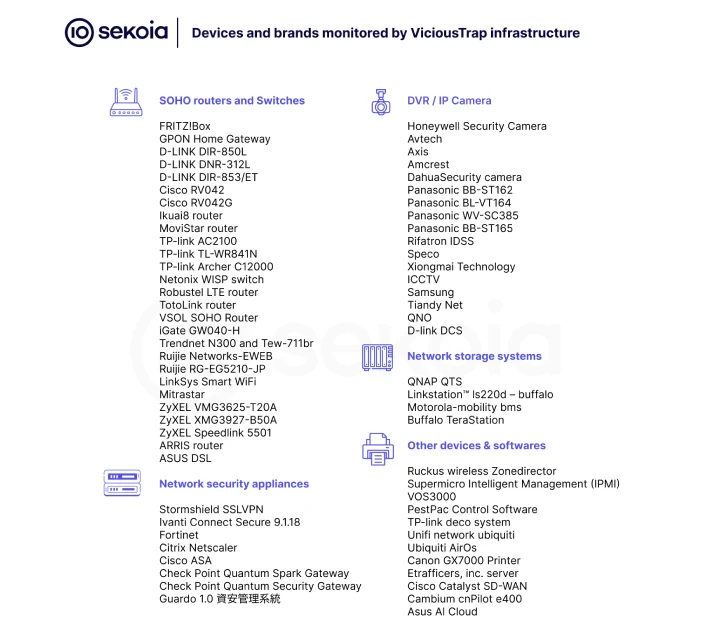

これらの2つの活動セットが関連している証拠はありませんが、ViciousTrapの背後にいる脅威アクターは、Araknis Networks、ASUS、D-Link、Linksys、QNAPなど50以上のブランドから、SOHOルーター、SSL VPN、DVR、BMCコントローラーを含む広範なインターネット対応機器を侵害してハニーポットインフラストラクチャを設定していると考えられています。

「このセットアップにより、アクターは複数の環境での悪用試行を観察し、非公開またはゼロデイの悪用を収集し、他の脅威アクターによって得られたアクセスを再利用することが可能になります」と付け加えました。

攻撃チェーンには、CVE-2023-20118を武器化してftpgetを介してbashスクリプトをダウンロードおよび実行し、その後外部サーバーに接続してwgetバイナリを取得することが含まれます。次のステップでは、Ciscoの欠陥が再度悪用され、以前にドロップされたwgetを使用して取得された2番目のスクリプトを実行します。

第2段階のシェルスクリプトは、内部的にNetGhostと参照され、侵害されたシステムから攻撃者が制御するサードパーティのインフラストラクチャにネットワークトラフィックをリダイレクトするように設定されており、これにより中間者攻撃(AitM)を容易にします。また、フォレンジックの痕跡を最小限に抑えるために、侵害されたホストから自身を削除する機能も備えています。

Sekoiaによると、すべての悪用試行は単一のIPアドレス(「101.99.91[.]151」)から発信されており、最初の活動は2025年3月にさかのぼります。1か月後に観察された注目すべきイベントでは、ViciousTrapのアクターが、以前にPolarEdgeボットネット攻撃で使用された未公開のウェブシェルを自身のオペレーションに再利用したとされています。

「この仮定は、攻撃者がNetGhostを使用していることと一致しています」とセキュリティ研究者のFelix AiméとJeremy Scionは述べています。「リダイレクションメカニズムは、攻撃者を静かな観察者として効果的に位置づけ、悪用試行や潜在的にウェブシェルアクセスを転送中に収集することが可能です。」

最近では、ASUSルーターも異なるIPアドレス(「101.99.91[.]239」)からの悪用の標的となっていますが、脅威アクターは感染したデバイスにハニーポットを作成していないことが判明しています。このキャンペーンで積極的に使用されているすべてのIPアドレスはマレーシアにあり、ホスティングプロバイダーShinjiruによって運営されている自律システム(AS45839)の一部です。

アクターは、中国語を話す起源であると考えられており、GobRATインフラストラクチャとの弱い重複と、トラフィックが台湾とアメリカの多数の資産にリダイレクトされているという事実に基づいています。

「ViciousTrapの最終的な目的は不明のままですが、我々はそれがハニーポットスタイルのネットワークであると高い確信を持って評価しています」とSekoiaは結論付けました。

翻訳元: https://thehackernews.com/2025/05/vicioustrap-uses-cisco-flaw-to-build.html