脅威ハンターたちは、検索エンジン最適化(SEO)ポイズニング技術を利用して従業員のモバイルデバイスを標的にし、給与詐欺を促進する新しいキャンペーンを暴露しました。

この活動は、2025年5月にReliaQuestによって製造業の匿名の顧客を対象に初めて検出され、従業員の給与ポータルにアクセスするための偽のログインページを使用し、給与を脅威アクターの管理下にある口座にリダイレクトすることが特徴です。

「攻撃者のインフラストラクチャは、トラフィックを隠すために家庭用オフィスルーターやモバイルネットワークを利用し、検出を回避し、従来のセキュリティ対策をすり抜けました」とサイバーセキュリティ会社は先週発表した分析で述べています。

「敵対者は、組織のログインページを模倣した偽のウェブサイトで従業員のモバイルデバイスを特に標的にしました。盗まれた資格情報を武器に、敵対者は組織の給与ポータルにアクセスし、直接入金情報を変更し、従業員の給与を自分たちの口座にリダイレクトしました。」

攻撃は特定のハッカーグループに帰属されていませんが、ReliaQuestは、2024年後半に調査した2つの類似の事件により、より広範な継続的なキャンペーンの一部であると述べています。

すべては、従業員がGoogleのような検索エンジンで自社の給与ポータルを検索するときに始まり、スポンサーリンクを使用して検索結果の上位に浮上する欺瞞的な類似サイトが現れます。偽のリンクをクリックした人々は、モバイルデバイスから訪問するとMicrosoftのログインポータルを模倣したフィッシングページにリダイレクトされるWordPressサイトに導かれます。

偽のランディングページに入力された資格情報は、その後攻撃者が管理するウェブサイトに流出され、また、Pusherによって提供されるプッシュ通知APIを使用して、盗まれたパスワードを脅威アクターに警告するための双方向WebSocket接続を確立します。

これにより、攻撃者は資格情報が変更される前にできるだけ早く再利用し、給与システムへの不正アクセスを得る機会を得ます。

さらに、従業員のモバイルデバイスを標的にすることで、デスクトップコンピュータに通常利用可能な企業グレードのセキュリティ対策が欠如していることと、企業ネットワーク外に接続することによって、可視性を効果的に低下させ、調査努力を妨げるという二重の利点を提供します。

「セキュリティソリューションやログが欠如している未保護のモバイルデバイスを標的にすることで、この戦術は検出を回避するだけでなく、フィッシングウェブサイトを分析する努力をも妨害します」とReliaQuestは述べています。「これにより、セキュリティチームがサイトをスキャンし、侵害の指標(IOC)脅威フィードに追加することを防ぎ、緩和努力をさらに複雑にします。」

検出を回避するさらなる試みとして、悪意のあるログイン試行は、ASUSやPakedgeなどのブランドの家庭用オフィスルーターに関連付けられた住宅IPアドレスから発信されていることが判明しました。

これは、脅威アクターが、セキュリティの欠陥、デフォルトの資格情報、またはそのようなネットワークデバイスにしばしば悩まされる他の誤設定などの弱点を悪用してブルートフォース攻撃を開始していることを示しています。侵害されたルーターは、最終的にサイバー犯罪者に貸し出されるプロキシボットネットに感染します。

「攻撃者がプロキシネットワーク、特に住宅またはモバイルIPアドレスに関連付けられたものを使用すると、組織が検出して調査するのが非常に難しくなります」とReliaQuestは述べています。「VPNとは異なり、IPアドレスが以前に悪用されたためにしばしばフラグが立てられるのに対し、住宅またはモバイルIPアドレスは攻撃者がレーダーの下を飛び、悪意のあるものとして分類されるのを回避します。」

「さらに、プロキシネットワークは、攻撃者がトラフィックをターゲット組織と同じ地理的な場所から発信されているように見せることを可能にし、異常または疑わしい場所からのログインをフラグするために設計されたセキュリティ対策を回避します。」

この開示は、Hunt.ioが、連絡先によって共有されたとされるファイルへのアクセスを許可するという名目でMicrosoft Outlookのログイン資格情報を盗むために偽のAdobe Shared Fileサービスのウェブページを使用するフィッシングキャンペーンを詳細に説明した際に行われました。会社によると、これらのページはW3LLフィッシングキットを使用して開発されています。

また、Amazon、PayPay、MyJCB、Apple、Orico、楽天などの有名な消費者および金融ブランドを装って日本の組織を積極的に標的にしている新しいフィッシングキット「CoGUI」が発見されたこととも一致しています。2025年1月から4月の間に、このキットを使用したキャンペーンの一環として580億通ものメールが送信されました。

「CoGUIは、ジオフェンシング、ヘッダーフェンシング、フィンガープリンティングなどの高度な回避技術を使用して、自動ブラウジングシステムやサンドボックスからの検出を避ける洗練されたキットです」と企業セキュリティ会社Proofpointは今月発表した分析で述べています。「キャンペーンの目的は、ユーザー名、パスワード、および支払いデータを盗むことです。」

攻撃で観察されたフィッシングメールには、資格情報フィッシングウェブサイトに誘導するリンクが含まれています。とはいえ、CoGUIキャンペーンには多要素認証(MFA)コードを収集する機能が含まれていないことが注目に値します。

CoGUIは少なくとも2024年10月以来使用されているとされ、別の有名なフィッシングツールキット「Darcula」といくつかの類似点を共有していると考えられています。これは、前者がLucidやLighthouseを含むSmishing Triadと呼ばれる同じ中国のPhaaSエコシステムの一部である可能性を示唆しています。

とはいえ、DarculaとCoGUIを分ける重要な側面の一つは、前者がモバイルとスミッシングにより焦点を当て、クレジットカードの詳細を盗むことを目的としているということです。

「Darculaは、コストと利用可能性の両方の面でよりアクセスしやすくなっており、将来的に重大な脅威をもたらす可能性があります」とPRODAFTはThe Hacker Newsに声明で述べています。「一方、Lucidは引き続きレーダーの下にとどまっています。SMSメッセージやURLパターンを見ただけではフィッシングキットを特定するのは難しいままです。彼らはしばしば一般的な配信サービスを使用しているからです。」

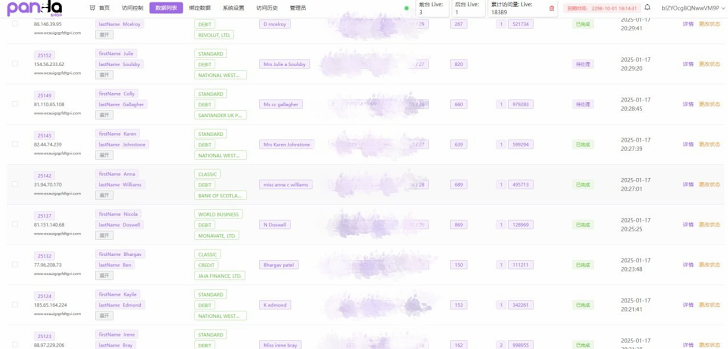

中国のサイバー犯罪の風景から出現したもう一つの新しいカスタマイズ可能なスミッシングキットはPanda Shopであり、Telegramチャンネルのネットワークとインタラクティブなボットを使用してサービス配信を自動化しています。フィッシングページは、人気のあるブランドや政府サービスを模倣して個人情報を盗むように設計されています。傍受されたクレジットカードデータは地下のカードショップに送られ、他のサイバー犯罪者に販売されます。

「特に、スミッシングに関与する中国のサイバー犯罪組織は、手が届かないと感じているため大胆です」とResecurityは述べています。「彼らは、米国の法執行機関を気にしないとコミュニケーションで強調しています。中国に居住しているため、完全な行動の自由を享受し、多くの違法活動に従事しています。」

2025年3月にPanda Shopを特定したResecurityは、脅威アクターがSmishing Triadと同様の犯罪サービスモデルを運営しており、顧客にApple iMessageやAndroid RCSを介してスミッシングメッセージを配信する能力を提供していると述べています。これには、大量に購入されたAppleおよびGmailアカウントが使用されます。

Panda Shopには、使用されるフィッシングキットの類似性に基づいて、Smishing Triadのメンバーが含まれていると考えられています。多数の脅威アクターがGoogle WalletやApple Payの詐欺のためにスミッシングキットを活用していることも観察されています。

「スミッシングキャンペーンの背後にいるアクターは、商人詐欺やマネーロンダリング活動に関与している者と密接に結びついています」とResecurityは述べています。「スミッシングは、カード活動の主要な触媒の一つであり、被害者から収集された大量のデータをサイバー犯罪者に提供しています。」

翻訳元: https://thehackernews.com/2025/05/employees-searching-payroll-portals-on.html