OpenAI ChatGPTやInVideo AIのような人気の人工知能(AI)ツールの偽インストーラーが、CyberLockやLucky_Gh0$tランサムウェアファミリー、そして新たなマルウェア「Numero」といった様々な脅威を広めるための誘引として使用されています。

「PowerShellを使用して開発されたCyberLockランサムウェアは、主に被害者のシステム上の特定のファイルを暗号化することに焦点を当てています」と、Cisco Talosの研究者Chetan Raghuprasadは今日発表されたレポートで述べました。「Lucky_Gh0$tランサムウェアは、Yashmaランサムウェアの別のバリアントであり、Chaosランサムウェアシリーズの第6版で、ランサムウェアバイナリにわずかな修正が加えられています。」

一方、Numeroは破壊的なマルウェアで、被害者のWindowsオペレーティングシステムのグラフィカルユーザーインターフェース(GUI)コンポーネントを操作することで、マシンを使用不能にします。

サイバーセキュリティ企業は、AIツールの正規バージョンがビジネス間(B2B)販売領域やマーケティングセクターで人気があると述べており、これらの業界の個人や組織がキャンペーンの背後にいる脅威アクターの主なターゲットであることを示唆しています。

そのような偽AIソリューションのウェブサイトの一つが「novaleadsai[.]com」であり、NovaLeadsというリードモネタイズプラットフォームを模倣している可能性があります。このウェブサイトは、検索エンジン最適化(SEO)ポイズニング技術を使用して、オンライン検索エンジンでのランキングを人工的に上げるために宣伝されていると疑われています。

ユーザーは、最初の1年間無料でツールにアクセスできると主張して製品をダウンロードするよう促され、その後は月額95ドルのサブスクリプションが必要です。実際にダウンロードされるのは、2025年2月2日にコンパイルされた.NET実行可能ファイル(「NovaLeadsAI.exe」)を含むZIPアーカイブであり、偽のドメインが作成されたのと同じ日です。このバイナリは、PowerShellベースのCyberLockランサムウェアを展開するためのローダーとして機能します。

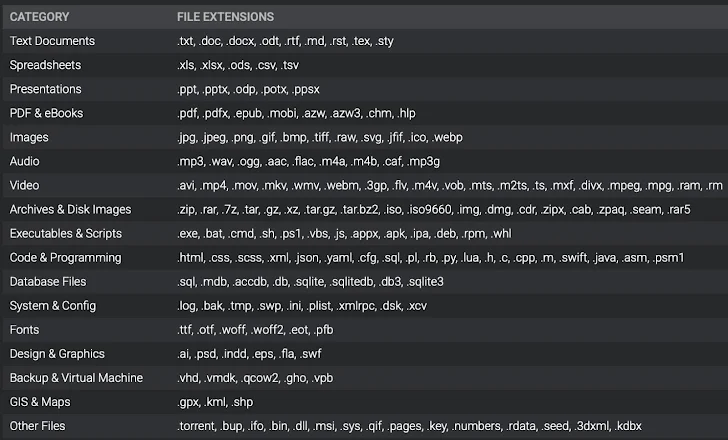

ランサムウェアは特権を昇格させ、まだでない場合は管理者権限で再実行し、「C:\」、「D:\」、「E:\」のパーティションにある特定の拡張子に一致するファイルを暗号化します。その後、3日以内に2つのウォレットにMoneroで5万ドルの支払いを要求する身代金メモをドロップします。

興味深いことに、脅威アクターは身代金メモで、支払いがパレスチナ、ウクライナ、アフリカ、アジア、その他の「不正が日常的に行われている」地域の女性と子供を支援するために割り当てられると主張しています。

|

| CyberLockランサムウェアがターゲットとするファイル拡張子 |

「この金額は、特に最終的な代償を払う子供たちを含む無実の命が失われていることに比べれば小さいと考えてください」とメモには記されています。「残念ながら、多くの人が自発的に助けることを望んでいないと結論付けたため、これが唯一の解決策です。」

最後のステップでは、脅威アクターが、削除されたファイルのフォレンジックリカバリを妨げるために、利用可能な未使用ディスクスペースを削除するために、cipher.exeという“/w”オプションを使用して、living-off-the-landバイナリ(LoLBin)を利用します。

Talosはまた、偽のChatGPTプレミアムバージョンのインストーラーを装ったLucky_Gh0$tランサムウェアを配布する脅威アクターを観察しました。

「悪意のあるSFXインストーラーには、Lucky_Gh0$tランサムウェア実行可能ファイルが含まれたフォルダーが含まれており、ファイル名は’dwn.exe’で、正規のMicrosoft実行可能ファイル’dwm.exe’を模倣しています」とRaghuprasadは述べました。「フォルダーには、AIを使用する開発者やデータサイエンティスト向けにMicrosoftのGitHubリポジトリで入手可能な正規のMicrosoftオープンソースAIツールも含まれています。」

被害者が悪意のあるSFXインストーラーファイルを実行すると、SFXスクリプトがランサムウェアペイロードを実行します。YashmaランサムウェアのバリアントであるLucky_Gh0$tは、暗号化のために約1.2GB未満のファイルをターゲットにしますが、ボリュームシャドウコピーとバックアップを削除する前に行います。

攻撃の最後にドロップされる身代金メモには、ユニークな個人用復号IDが含まれており、被害者はSessionメッセージングアプリを通じて連絡を取り、身代金の支払いと復号ツールの取得を指示されます。

最後に、脅威アクターは、AIツールの利用が増えていることを利用して、AIを活用したビデオ作成プラットフォームであるInVideo AIの偽インストーラーを使用して、破壊的なマルウェア「Numero」を展開しています。

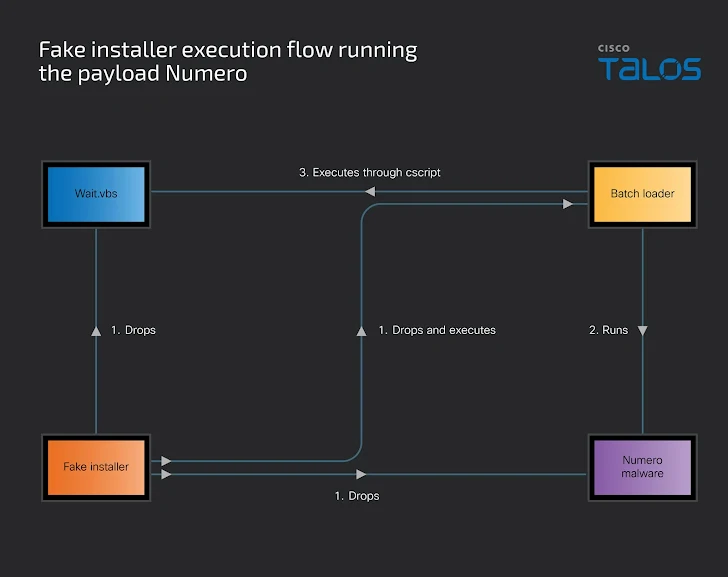

偽のインストーラーは、Windowsバッチファイル、Visual Basicスクリプト、およびNumero実行可能ファイルの3つのコンポーネントを含むドロッパーとして機能します。インストーラーが起動されると、バッチファイルがWindowsシェルを通じて無限ループで実行され、Numeroを実行し、その後、VBスクリプトをcscriptで実行して60秒間一時停止します。

「実行が再開されると、バッチファイルはNumeroマルウェアプロセスを終了し、その実行を再開します」とTalosは述べました。「バッチファイルに無限ループを実装することで、Numeroマルウェアは被害者のマシンで継続的に実行されます。」

C++で書かれた32ビットWindows実行可能ファイルであるNumeroは、実行中のプロセスの中でマルウェア分析ツールやデバッガの存在をチェックし、デスクトップウィンドウのタイトル、ボタン、コンテンツを数列「1234567890」で上書きします。それは2025年1月24日にコンパイルされました。

この開示は、Googleが所有するMandiantが、悪意のある広告を使用してFacebookやLinkedIn上でユーザーを正規のAIビデオジェネレーターツールを模倣した偽のウェブサイトにリダイレクトするマルバタイジングキャンペーンの詳細を明らかにしたことを受けて行われました。

この活動は、今月初めにMorphisecとCheck Pointによっても最近暴露され、技術大手がUNC6032として追跡する脅威クラスターに帰属されており、ベトナムとの関連があると評価されています。このキャンペーンは少なくとも2024年半ばから活動しています。

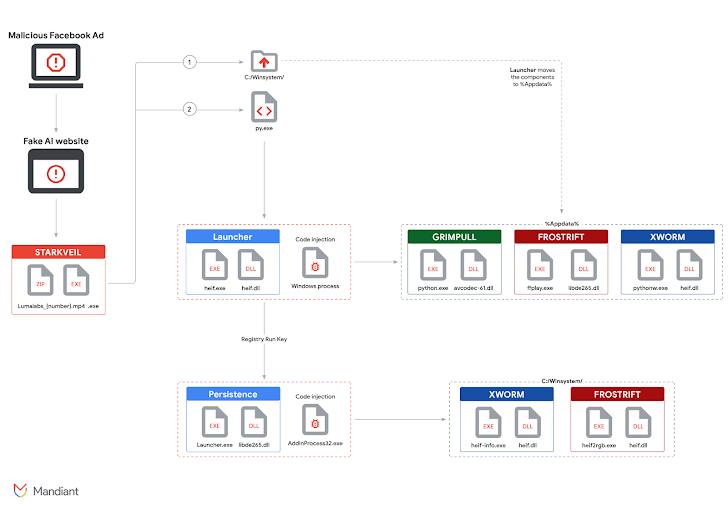

攻撃はこのように展開します:これらのウェブサイトにアクセスした無警戒なユーザーは、ビデオを生成するための入力プロンプトを提供するよう指示されます。しかし、以前に観察されたように、入力は重要ではなく、ウェブサイトの主な責任は、STARKVEILと呼ばれるRustベースのドロッパーペイロードのダウンロードを開始することです。

「[STARKVEIL]は、情報窃盗を目的とした3つの異なるモジュラーマルウェアファミリーをドロップし、機能を拡張するためのプラグインをダウンロードすることができます」とMandiantは述べました。「複数の類似したペイロードの存在は、攻撃が一部のペイロードがセキュリティ防御によって検出またはブロックされた場合でも持続することを可能にするフェイルセーフメカニズムを示唆しています。」

以下の3つのマルウェアファミリーがあります –

- GRIMPULL、TORトンネルを使用して追加の.NETペイロードを取得し、.NETアセンブリとしてメモリにロードするダウンローダー

- FROSTRIFT、システム情報を収集し、インストールされたアプリケーションの詳細を収集し、Chromiumベースのウェブブラウザ上でパスワードマネージャー、認証器、暗号通貨ウォレットに関連する48の拡張機能をスキャンする.NETバックドア

- XWorm、キーロギング、コマンド実行、スクリーンキャプチャ、情報収集、Telegramを介した被害者通知などの機能を持つ既知の.NETベースのリモートアクセス型トロイの木馬(RAT)

STARKVEILはまた、Pythonベースのドロッパー「COILHATCH」を起動するための導管として機能し、実際にはDLLサイドローディングを介して前述の3つのペイロードを実行する役割を担っています。

「これらのAIツールはもはやグラフィックデザイナーだけをターゲットにしているわけではありません。誰もが一見無害な広告に引き込まれる可能性があります」とMandiantは述べました。「最新のAIツールを試してみたいという誘惑が、誰もが被害者になる可能性を生み出します。」

翻訳元: https://thehackernews.com/2025/05/cybercriminals-target-ai-users-with.html