新しい研究により、MicrosoftのEntra IDにおける既知のセキュリティの弱点からの継続的なリスクが明らかになり、悪意のある行為者が脆弱なソフトウェア・アズ・ア・サービス(SaaS)アプリケーションでアカウント乗っ取りを実現する可能性があることが示されました。

アイデンティティセキュリティ企業のSemperisは、104のSaaSアプリケーションを分析し、そのうち9つがEntra IDのクロステナントnOAuth悪用に対して脆弱であることを発見しました。

2023年6月にDescopeによって初めて公開されたnOAuthは、SaaSアプリケーションがOpenID Connect (OIDC)を実装する方法における弱点を指し、これはOAuthの上に構築された認証レイヤーでユーザーのアイデンティティを確認するものです。

認証実装の欠陥により、悪意のある行為者がEntra IDアカウントのメール属性を被害者のものに変更し、アプリの「Microsoftでログイン」機能を利用してそのアカウントを乗っ取ることが可能になります。

この攻撃は簡単ですが、Entra IDがユーザーに未確認のメールアドレスを許可しているため、テナント間のユーザーなりすましが可能になります。

また、複数のアイデンティティプロバイダー(例:Google、Facebook、Microsoft)を使用するアプリが、メールアドレスをユーザーを一意に識別しアカウントを統合する唯一の基準として使用しているため、攻撃者がターゲットユーザーのアカウントにサインインできる可能性を悪用します。

Semperisの脅威モデルは、特にEntra IDクロステナントアクセスを許可するアプリケーションを見つけるnOAuthの変種に焦点を当てています。つまり、攻撃者と被害者は2つの異なるEntra IDテナントにいます。

“nOAuthの悪用は、多くの組織がさらされる可能性のある深刻な脅威です”と、SemperisのチーフアイデンティティアーキテクトであるEric Woodruffは述べました。”これは低コストで、ほとんど痕跡を残さず、エンドユーザーの保護を回避します。”

“nOAuthをうまく悪用した攻撃者は、SaaSアプリケーションデータにアクセスできるだけでなく、Microsoft 365リソースに移行する可能性もあります。”

Semperisは2024年12月にこの発見をMicrosoftに報告し、Windowsメーカーは2023年にnOAuthの公開と同時に提供した推奨事項を改めて強調しました。また、ガイドラインに従わないベンダーは、Entra App Galleryからアプリが削除されるリスクがあることも指摘しました。

Microsoftはまた、OpenID Connectでエンドユーザーを一意に識別するために、サブジェクト識別子(”sub”クレームと呼ばれる)以外のクレームを使用することは非準拠であると強調しました。

“OpenID Connectの依存パーティが、OpenID Connectでの主要アカウント識別子として、sub(サブジェクト)クレームとiss(発行者)クレームの組み合わせ以外のクレームをトークンで使用する場合、それはフェデレーションアイデンティティプロバイダーと依存パーティ間の期待の契約を破っていることになります”と、当時の会社は指摘しました。

nOAuthの緩和は最終的に開発者の手に委ねられており、アカウント乗っ取りを防ぐために、固有で不変のユーザー識別子を作成することで認証を適切に実装する必要があります。

“nOAuthの悪用はクロステナントの脆弱性を利用し、SaaSアプリケーションデータの流出、持続、横方向の移動につながる可能性があります”と、会社は述べました。”この悪用は、脆弱なアプリケーションの顧客が検出するのが難しく、脆弱なアプリケーションの顧客が防御することは不可能です。”

この公開は、Trend MicroがKubernetes環境での誤設定や過剰な特権を持つコンテナが、Amazon Web Services(AWS)の機密資格情報へのアクセスを容易にし、攻撃者が後続の活動を行うことを可能にすることを明らかにした際に行われました。

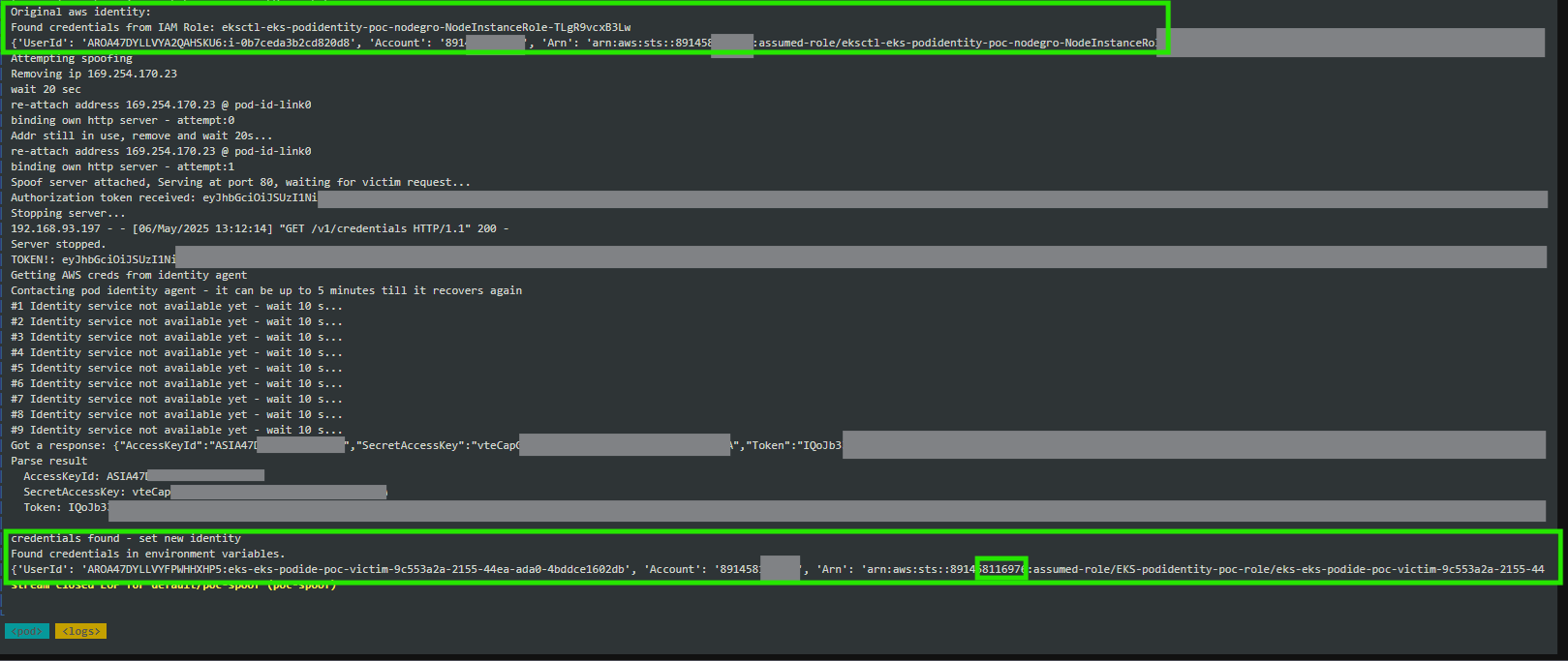

サイバーセキュリティ企業は、攻撃者が過剰な特権を持つコンテナを、暗号化されていないHTTPトラフィックのパケットスニッフィングや、操作されたネットワークインターフェイスカード(NIC)設定を使用して認証トークンを傍受し、特権を高めるAPIスプーフィングなどの方法を利用して悪用できると述べました。

“この発見は、Kubernetes環境でAWSリソースアクセスを簡素化するためにAmazon EKS Pod Identityを使用する際の重要なセキュリティ考慮事項を強調しています”と、セキュリティ研究者のJiri Gogelaは述べました。

“これらの脆弱性は、最小特権の原則に従い、コンテナの設定が適切にスコープされ、悪意のある行為者による悪用の機会を最小限に抑えることの重要性を強調しています。”

翻訳元: https://thehackernews.com/2025/06/noauth-vulnerability-still-affects-9-of.html